Aggiornamenti recenti Gennaio 5th, 2026 2:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Nel 2026 sempre più attacchi autonomi AI-driven e deepfake: le previsioni di sicurezza di ClearSkies

- Grave vulnerabilità nei chip Bluetooth Airoha: molti i marchi colpiti

- Kaspersky: così funziona il mercato del lavoro nel dark web

- Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

- CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Come funziona la “fabbrica” del phishing?

Mag 22, 2017 Marco Schiaffino Approfondimenti, Attacchi, In evidenza, Minacce, RSS 0

Trucchi sempre più sofisticati

Ma com’è possibile che nessuno riesca a fermare il diluvio di email di phishing? “Quello a cui assistiamo è lo sviluppo di tecniche sempre più sofisticate per aggirare i filtri anti-spam” spiega Draghetti. “Per esempio adottando accorgimenti che rendono difficilmente individuabili le parole chiave che dovrebbero far scattare l’allarme”.

Uno degli esempi portati dal ricercatore di D3Lab è quello dell’uso di caratteri nascosti che sono in grado di confondere i software che analizzano il testo delle email per determinare se si tratti di phishing.

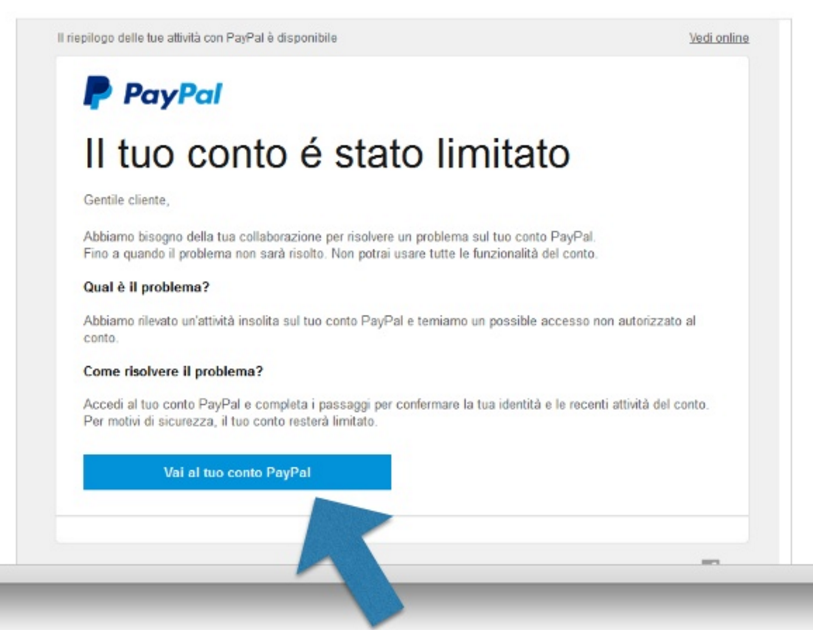

La tecnica è quasi banale, ma estremamente efficace. Se i pirati vogliono inviare un messaggio di posta che cerca di indurre la potenziale vittima a fornire le sue credenziali di accesso a PayPal, per esempio, inserire il nome del popolare servizio di pagamento li esporrebbe al blocco da parte dei filtri anti-phishing.

In teoria, un’email come questa dovrebbe essere bloccata dai filtri anti-phishing. AL suo interno, però, ci sono caratteri nascosti che offuscano il testo che viene visualizzato.

Ecco quindi che i truffatori inseriscono tra le lettere che compongono “PayPal” alcuni caratteri casuali, del tipo “P1234567a1234567y1234567P1234567a1234567l1234567”. La formattazione dei numeri, però, è impostata in modo che siano trasparenti e abbiano dimensione carattere pari a zero.

Il risultato è che per i software di controllo l’email contiene semplicemente un’accozzaglia di lettere e numeri, chi visualizza il messaggio invece vede la parola “PayPal”.

Il vero salto di qualità però è avvenuto nello sviluppo dei kit di Phishing, cioè i pacchetti di codice che permettono di mettere online il sito “taroccato” del servizio che i cyber-criminali vogliono prendere di mira.

“Sul Web ci sono veri specialisti che vendono o affittano i loro kit” spiega Draghetti. “Alcuni sono delle vere celebrità e hanno pagine Facebook in cui promuovono i loro prodotti esattamente come farebbe un’azienda”.

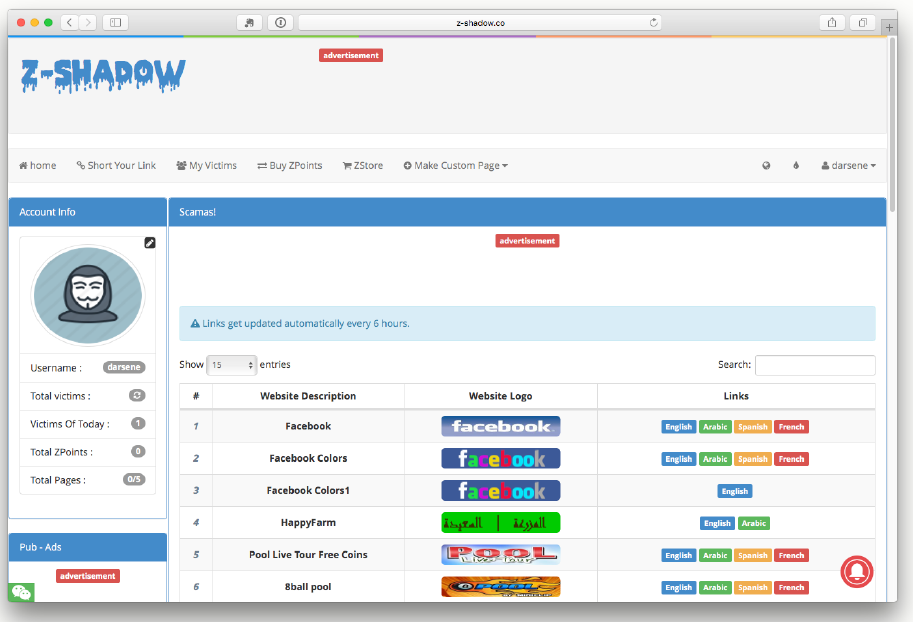

Tra i più famosi ci sono Anonisma e Cazanova, che nell’ambiente sono particolarmente “apprezzati” per la qualità dei loro strumenti. Esistono anche servizi online che offrono una sorta di “phishing as a service”, come Z-Shadow, che offre un sistema di phishing integrato in un’app di Facebook.

Cosa c’è di meglio di un’app interna a Facebook per rubare gli account… di Facebook?

Ma come funzionano questi kit dal punto di vista tecnico? Si tratta di solito di strumenti scritti in PHP. Come spiega Andrea Draghetti, ne esistono due tipologie: quelli statici e quelli dinamici. “I kit statici, semplificando, sono un clone del sito originale. I criminali, in questo caso, fanno una copia di tutti gli elementi che lo compongono, per esempio loghi e immagini”.

Il problema dei truffatori che usano questo tipo di strumento, però, è che rischia di diventare obsoleto nel giro di poco tempo. Basta che il sito originale venga modificato per qualsiasi motivo, magari con l’inserimento di nuove campagne pubblicitarie od offerte speciali.

I kit dinamici, invece, sfruttano una chiamata curl per andare a “pescare” gli elementi originali del sito legittimo e, in questo modo, offrono la garanzia che il sito di phishing sia sempre identico a quello originale.

L’uso di questa tecnica, però, espone i criminali a un altro rischio. “Tutte le chiamate di un sito di phishing realizzato con questa tecnica lasciano una traccia nel log dei server del sito legittimo” spiega Draghetti. “In questo modo è possibile risalire all’indirizzo IP del sito di phishing e chiuderlo”.

(Continua a pagina 3)

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Sneaky2FA si evolve con una...

Sneaky2FA si evolve con una...Nov 20, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

Crescono le truffe ai danni dei...

Crescono le truffe ai danni dei...Nov 13, 2025 0

Altro in questa categoria

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Grave vulnerabilità nei chip Bluetooth...

Grave vulnerabilità nei chip Bluetooth...Gen 05, 2026 0

-

Kaspersky: così funziona il mercato...

Kaspersky: così funziona il mercato...Dic 23, 2025 0

-

Kaspersky: il cybercrime finanziario ha...

Kaspersky: il cybercrime finanziario ha...Dic 22, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta...

Minacce recenti

Kaspersky: così funziona il mercato del lavoro nel dark web

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un -

Grave vulnerabilità nei chip Bluetooth Airoha: molti i...

Grave vulnerabilità nei chip Bluetooth Airoha: molti i...Gen 05, 2026 0

Il Bluetooth è di nuovo al centro di una grave... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPSDic 22, 2025 0

Nel corso della settimana appena analizzata, il CERT-AGID... -

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora...