Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Grave falla nel Kernel Linux: controllare gli aggiornamenti

Apr 14, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

La vulnerabilità è stata corretta senza troppi clamori e consentirebbe l’esecuzione di codice in remoto tramite comunicazioni su protocollo UDP.

Una vulnerabilità di quelle “toste”, che se sfruttata potrebbe consentire di avviare un’esecuzione di codice in remoto attraverso comunicazioni su protocollo UDP.

A scoprirla è stato Eric Dumazet di Google, che ha puntato l’indice contro la funzione recv(). Stando a quanto riportato nella descrizione della vulnerabilità (classificata come CVE-2016-10229) sarebbe possibile provocare un secondo checksum durante la sua esecuzione.

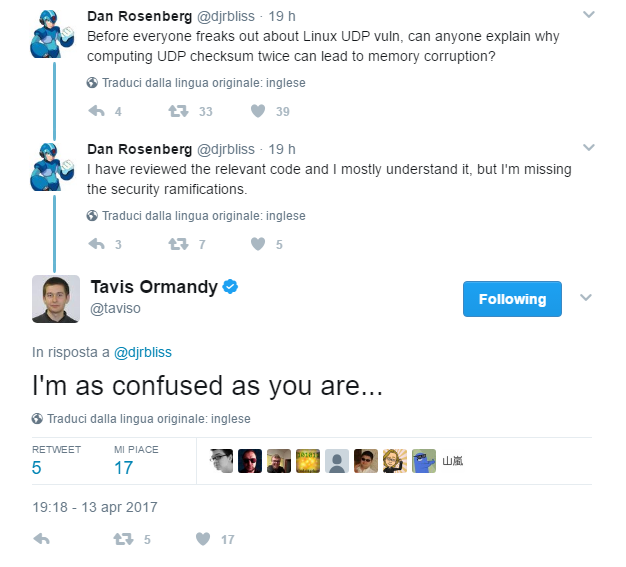

La buona notizia è che, almeno per il momento, non si ha notizia di alcun exploit che sfrutti il bug, il cui funzionamento, tra l’altro, non sarebbe nemmeno particolarmente intuitivo.

Se le conseguenze sulla sicurezza sfuggono a un “mostro sacro” del settore della sicurezza come Tavis Ormandy, possiamo essere relativamente sicuri del fatto che per i pirati non sarà facile sfruttare la falla.

La vulnerabilità, in ogni caso, affligge (quasi) tutti i sistemi Linux basati su Kernel precedente alla versione 4.4, con l’esclusione a quanto pare di quelli sviluppati da Red Hat. Per quanto riguarda Ubuntu e Debian, invece, occorre tenere presente che le distro integrano la versione corretta del Kernel (la 4.5) a partire dalle versioni rilasciate a febbraio.

Quando si parla di Kernel di Linux, però, il discorso non si esaurisce con server e PC: il “cuore” del sistema open source è infatti utilizzato in molti sistemi per dispositivi mobili (per esempio Android) e device di vario genere.

Per quanto riguarda il sistema operativo mobile a marchio Google, i feedback dai produttori sono rassicuranti: gli ultimi aggiornamenti rilasciati comprendono la correzione della falla e, di conseguenza, sono certamente applicati sui Nexus, così come sui dispositivi Samsung e LG.

Il vero problema, però, è rappresentato da quella miriade di dispositivi della “Internet of Things” (IoT) che normalmente sfruttano distribuzioni Linux e che sono molto più facilmente oggetto di attacchi in remoto di questo tipo.

Anche perché l’esperienza insegna che i produttori e gli stessi proprietari dei dispositivi non sono particolarmente sensibili (per usare un eufemismo) al tema della sicurezza e degli aggiornamenti.

Articoli correlati

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Android, più sicurezza con la verifica...

Android, più sicurezza con la verifica...Ago 27, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...