Aggiornamenti recenti Febbraio 10th, 2026 3:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

Falla zero-day di InPage: attacchi in India e Africa

Nov 24, 2016 Marco Schiaffino Attacchi, Keylogger, Malware, Minacce, News, RSS, Trojan, Vulnerabilità 0

Il software di videoscrittura in lingua Urdu e araba esposto agli attacchi. Kaspersky ha segnalato la vulnerabilità agli sviluppatori, ma non ha avuto risposta.

Di solito i pirati informatici preferiscono prendere di mira vulnerabilità che affliggono software molto diffusi. In alcuni casi, però, non disdegnano bersagliare prodotti diffusi in particolari regioni geografiche.

Nel caso di InPage, un programma editoriale e di videoscrittura caratterizzato da un ottimo supporto per le lingue arabe e l’Urdu, l’occasione deve essere stata troppo ghiotta per non coglierla.

A segnalare una campagna di attacchi nei confronti degli utenti InPage è Kaspersky. Nel corso dell’analisi di una campagna malware che utilizza come vettore d’attacco documenti di testo allegati a email di phishing, infatti, i ricercatori si sono imbattuti in una vulnerabilità zero-day del software.

Gli attacchi in questione non hanno caratteristiche particolarmente innovative, anzi: si tratta di tecniche ben conosciute, che hanno fatto la loro comparsa nel 2009 e che di solito sfruttano l’inserimento di oggetti OLE all’interno di documenti di Office in formato .doc e .rtf.

Ad attirare l’attenzione degli analisti, però, è stata la presenza di allegati con l’insolita estensione .inp, cioè quella proprietaria di InPage. Analizzando l’exploit utilizzato dai pirati, i ricercatori di Kaspersky si sono resi conto che fa leva su una vulnerabilità del programma che probabilmente esiste da anni, ma non è mai stata segnalata.

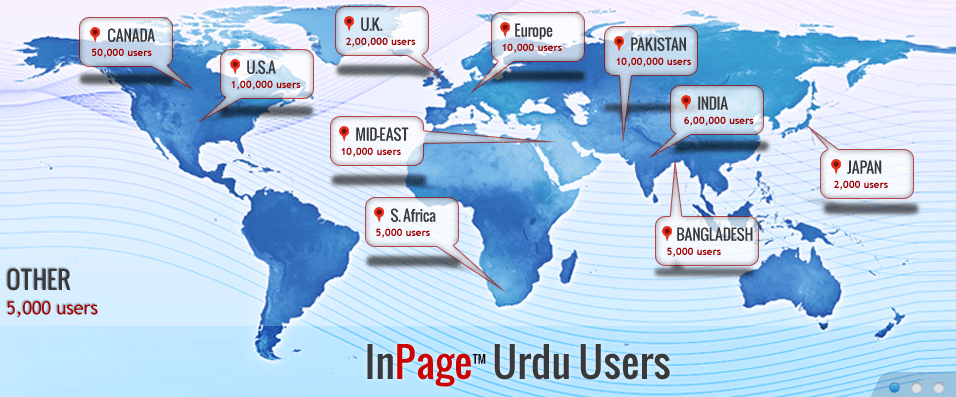

InPage è molto diffuso in India e Pakistan, ma ci sono un discreto numero di installazioni anche negli Stati Uniti e nel Rengo Unito.

Mentre le versioni aggiornate di Office non sono vulnerabili agli attacchi, quindi, secondo i ricercatori la falla di sicurezza di InPage può essere considerata una vulnerabilità zero-day e, cosa ancora più grave, la segnalazione inviata agli sviluppatori del programma da Kaspersky Lab non ha ricevuto risposta.

Questo significa che milioni di utenti InPage rischiano di rimanere esposti ad attacchi basati sulla vulnerabilità, che permettono ai pirati di avviare l’esecuzione di codice in remoto sui PC colpiti.

Nella campagna malware individuata da Kaspersky, i pirati utilizzano i documenti in formato .inp per avviare il download e l’installazione di backdoor e keylogger sul computer della vittima.

Le email di phishing a cui sono allegati i documenti sono generalmente ben confezionate e prendono di mira banche, società che operano nel settore finanziario ed enti governativi.

Anche se fino a questo momento i ricercatori hanno registrato vittime solo in Myanmar, Sri-Lanka e Uganda. Gli attacchi, però, stanno proseguendo e possono contare su un numero impressionante di bersagli vulnerabili.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

Altro in questa categoria

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà...