Aggiornamenti recenti Giugno 30th, 2025 12:22 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

- Attacchi silenziosi ai server Exchange: keylogger in JavaScript rubano credenziali dalle pagine di login

Carbanak ora attacca hotel e ristoranti. Chiamandoli al telefono…

Nov 17, 2016 Marco Schiaffino Apt, Attacchi, Intrusione, Malware, Minacce, News, RSS, Social engineering, Trojan 0

Il gruppo diventato celebre per gli attacchi informatici alle banche ha cambiato bersaglio e usa tecniche di ingegneria sociale telefonando alle vittime per convincerli ad aprire il virus.

Se esistesse un patentino per i truffatori informatici, i pirati del gruppo Carbanak dovrebbero averlo di diritto. Dopo aver rubato oltre 1 miliardo di dollari a istituti di credito di tutto il mondo, la gang ha ora cambiato obiettivo e sta prendendo di mira alberghi e ristoranti.

Stando a quanto riportato da Trustwave, nel mirino dei pirati ci sono i computer che controllano i POS (Point Of Sale), che una volta compromessi consentono di sottrarre i dati delle carte di credito dei clienti.

Tutto comincia con una telefonata al servizio clienti della struttura presa di mira. I pirati fingono di lavorare per un’agenzia e spiegano all’operatore che non sono riusciti a portare a termine la procedura di prenotazione online. Possono inviare la richiesta di prenotazione via email?

I cyber-criminali rimangono in linea fino a quando non sono sicuri che la vittima abbia ricevuto il messaggio di posta elettronica e abbia aperto l’allegato. A questo punto attaccano il telefono.

L’allegato è un documento Word, all’interno del quale si nasconde uno script VBS. Il testo del messaggio viene visualizzato correttamente, ma allo stesso tempo lo script avvia la procedura di infezione del computer.

Sullo schermo della vittima compare una generica richiesta di prenotazione. Ma i pirati hanno già messo giù il telefono…

Come prima cosa si collega a Internet per scaricare un altro malware chiamato AdobeUpdateManagementTool.vbs. Questo viene installato sul sistema e la sua presenza viene mascherata usando un’icona di Shockwave Flash.

Da questo momento, il malware è in grado di comunicare con il server Command and Control (C&C) dei pirati attraverso l’invio (ogni 5 minuti) di pacchetti HTTP codificati in base 64 e crittografati con RC4. Questa procedura ha il solo scopo di “informare” il server C&C del fatto che il PC è compromesso e disponibile.

Il traffico di questo tipo, se non si sa cosa cercare, passa facilmente inosservato all’interno di una rete aziendale e non suscita alcun sospetto.

La seconda fase dell’attacco prevede l’installazione di malware più specifico, che i ricercatori di Trustwave hanno identificato come varianti del trojan Carbanak.

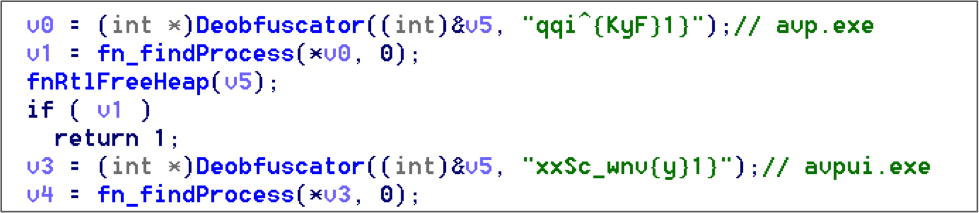

Il primo modulo è contenuto in un file chiamato bf.exe, che avvia una seconda istanza di svchost.exe e inietta il suo codice nel processo. A questo punto il malware verifica se sul sistema è installato l’antivirus Kaspersky e cerca di terminarne i processi.

Il malware prende di mira avp.exe e avpui.exe. Sono processi che fanno riferimento a Kaspersky Antvirus.

Procede poi a scaricare e installare ulteriori moduli (kldconfig.exe, kldconfig.plug e runmem.wi.exe) che consentono ai pirati di controllare il computer in remoto, rubare email, password e sottrarre i dati delle carte di credito lette dai POS. I dati rubati vengono inviati al server C&C attraverso una comunicazione crittografata tramite la porta 443.

Stando a quanto riportato da Trustwave, i cui ricercatori si sono imbattuti in questo attacco per ben due volte nel mese scorso, la nuova strategia sarebbe agli inizi. Le vittime, la cui identità non viene specificata, sarebbero delle grandi catene di alberghi negli USA.

Non è da escludere, però, che lo stesso malware possa essere usato “a pioggia” su attività di altro genere, magari senza che i criminali impieghino in questi casi la stessa cura nel predisporre il tranello.

Stando all’analisi dei ricercatori, infatti, il primo vettore di attacco non viene rilevato dalla maggior parte degli antivirus, che avrebbero invece qualche speranza di intercettare i moduli secondari. Sempre che siano ancora in funzione…

Articoli correlati

-

Scoperto un nuovo spyware Android che...

Scoperto un nuovo spyware Android che...Apr 24, 2025 0

-

Auriga: protezione multi-livello per i...

Auriga: protezione multi-livello per i...Dic 18, 2024 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

Altro in questa categoria

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Cybercriminali russi aggirano l’MFA di Gmail con una campagna di phishing sofisticata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per... -

Attacchi silenziosi ai server Exchange: keylogger in...

Attacchi silenziosi ai server Exchange: keylogger in...Giu 24, 2025 0

Una nuova campagna mirata ai server Microsoft Exchange...