Aggiornamenti recenti Luglio 11th, 2025 4:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

I tool dell’NSA colpiscono anche i nuovi firewall di Cisco e Juniper

Ago 24, 2016 Marco Schiaffino Attacchi, Hacking, Intrusione, News, Vulnerabilità 0

L’analisi degli strumenti di hacking utilizzati dall’Equation Group riserva altre sorprese: bucano anche i firewall di nuova generazione.

L’arsenale di strumenti di hacking del famigerato Equation Group, il team di pirati informatici legato ai servizi segreti statunitensi, comprenderebbe anche dei tool che consentono di “bucare” i firewall più recenti.

La scoperta arriva dopo che gli strumenti usati da Equation Group sono stati resi pubblici a seguito di un clamoroso leak avvenuto la settimana scorsa. Mano a mano che gli esperti analizzano i software degli 007 americani, il quadro si fa più chiaro e le proporzioni della vicenda sempre più ampie.

Dopo la scoperta dell’esistenza di strumenti in grado di sfruttare una vulnerabilità nei “vecchi” firewall Cisco della serie PIX, ora arriva la notizia che i servizi segreti USA possono contare su una dotazione di software ben più ampia, che gli permette di violare anche i sistemi più recenti.

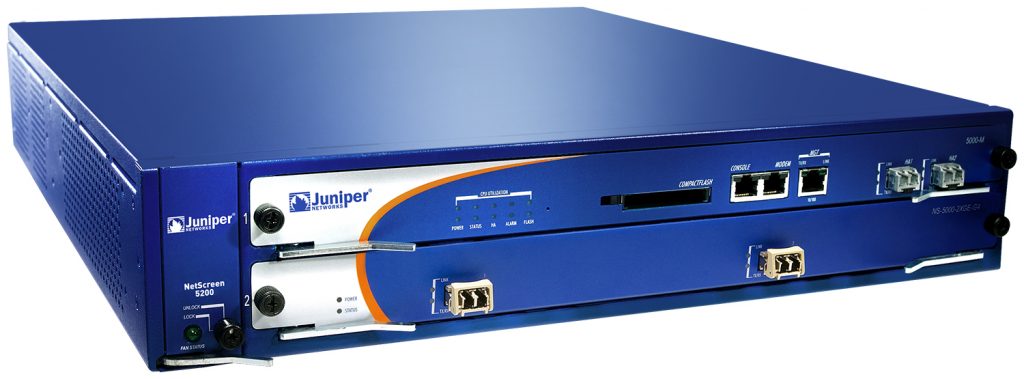

Tra questi non solo i più recenti prodotti Cisco (ASA 9.x) ma anche quelli di altre aziende, come Juniper e Fortinet. Nel caso di Juniper, a rendere nota la presenza di tool che prendono di mira i suoi prodotti ci ha pensato la stessa azienda.

Juniper, in realtà, aveva avviato le prime indagini per verificare l’esistenza di questo tipo di minaccia già nel 2014, all’indomani delle rivelazioni di Edward Snowden che tiravano in ballo proprio i suoi dispositivi NetScreen.

Nei giorni scorsi gli analisti di Juniper hanno finalmente potuto trovare una conferma: gli impianti APT (Advanced Persistent Threat) usati da Equation Group contengono moduli (FEEDTROUGH e ZESTYLEAK) pensati per colpire specificatamente i suoi prodotti.

Gli strumenti in grado di attaccare i prodotti Fortinet, invece, sarebbero meno “aggiornati”. Stando a quanto dichiarato dall’azienda, infatti, il bug sfruttato per l’attacco (che consente di prendere il controllo in remoto dei dispositivi Fortigate) sarebbe presente solo nei modelli che “girano” con un firmware precedente alla versione 4.3.9, risalente al 2012.

Dopo i sospetti, la certezza: l’NSA è in grado di bucare i firewall Juniper.

Anche Cisco, i cui problemi in un primo momento sembravano limitarsi alla serie PIX ormai fuori produzione, si è dovuta mettere al lavoro per mettere mano a due vulnerabilità dei suoi dispositivi ASA (Adaptive Security Appliance) che consentirebbero l’esecuzione di codice in remoto.

La prima, sfruttata da un tool chiamato EXTRABACON, riguarda il Simple Network Management Protocol (SNMP) e sfrutta un classico buffer overflow. In attesa della patch, l’azienda suggerisce agli amministratori IT di limitare al massimo l’accesso tramite SNMP.

La seconda vulnerabilità (nome in codice del tool: EPICBANANA) interessa l’interfaccia command-line e consentirebbe un attacco dall’interno, cioè da un utente autenticato, che potrebbe portare a un Denial of Service o all’esecuzione di codice. Per sapere quali versioni di ASA sono vulnerabili si può consultare la tabella inserita nell’avviso pubblicato sul sito dell’azienda.

Il consiglio, per tutti gli amministratori di rete, è quello di procedere al più presto all’applicazione degli aggiornamenti. Ora che le vulnerabilità sono di dominio pubblico, infatti, c’è da scommettere che la platea dei possibili intrusi si sia allargata oltre i confini degli uffici della National Security Agency.

Articoli correlati

-

Il furto di informazioni è la minaccia...

Il furto di informazioni è la minaccia...Lug 12, 2024 0

-

Cisco risolve una vulnerabilità...

Cisco risolve una vulnerabilità...Lug 03, 2024 0

-

Una vulnerabilità critica di Cisco...

Una vulnerabilità critica di Cisco...Gen 30, 2024 0

-

Cisco risolve una vulnerabilità...

Cisco risolve una vulnerabilità...Gen 11, 2024 0

Altro in questa categoria

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Un gruppo APT statunitense ha attaccato industrie cinesi

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di...