Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Come la polizia può ottenere le chat di Whatsapp (su iOS)

Ago 02, 2016 Marco Schiaffino Gestione dati, News, Privacy, RSS, Vulnerabilità 0

Chi pensava che Whatsapp permettesse comunicazioni “a prova di intercettazione” si sbagliava di grosso. La versione per iOS dell’app utilizza un sistema di archiviazione che mantiene una copia delle conversazioni cancellate all’interno del backup su iCloud.

L’introduzione del sistema di crittografia “end to end” in Whatsapp, che impedisce l’intercettazione dei messaggi anche attraverso l’accesso ai server dell’azienda, è una delle novità che negli ultimi mesi ha fatto andare di traverso la colazione a FBI e forze di polizia.

Ora però gli investigatori potrebbero avere un’alternativa. Stando a quanto riportato nel suo blog da Jonathan Zdziarski, uno dei più quotati esperti di informatica forense specializzato in sistemi iOS, la versione per i dispositivi Apple di Whatsapp avrebbe un “buco” che potrebbe fare la gioia dei detective.

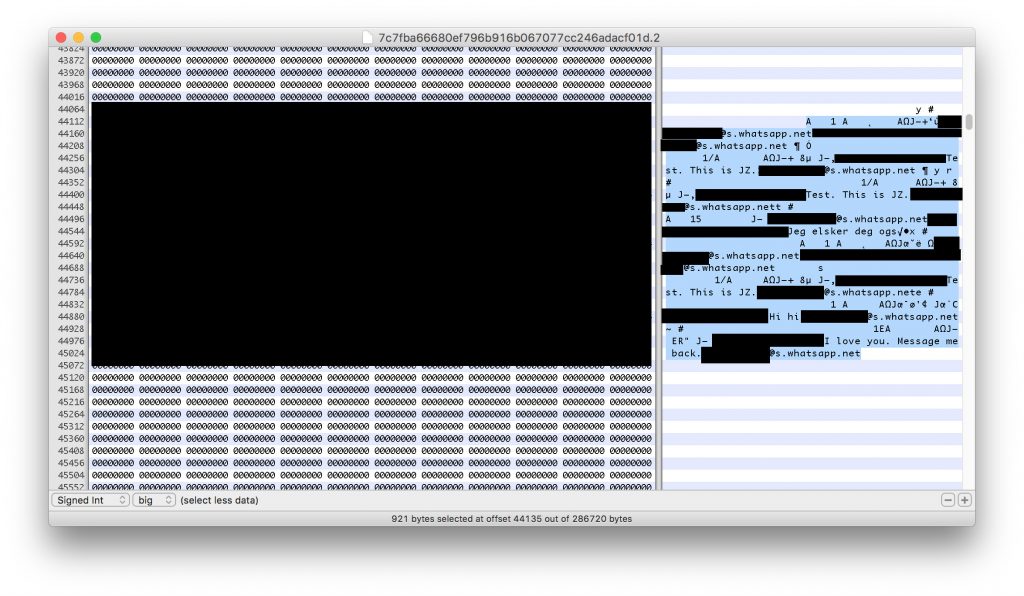

Il problema sarebbe collegato al fatto che Whatsapp per iOS memorizza i messaggi in un database SQLite. Questo tipo di archivi, però, non utilizzano un sistema di cancellazione dei dati quando un elemento viene eliminato. I messaggi vengono semplicemente resi non disponibili, ma sono mantenuti in memoria.

Per fare un paragone, è quello che succede quando un file viene eliminato dall’hard disk del computer: il file risulta cancellato ma i dati sono ancora presenti fino a quando quello spazio non viene utilizzato per memorizzare delle nuove informazioni.

Sul suo blog, Zdziarski, mostra come un software per il recupero dei dati permette di rintracciare le conversazioni cancellate.

Secondo Zdziarski, i dati potrebbero quindi sopravvivere per mesi. Finché rimangono sul nostro telefono, però, la cosa non è poi così preoccupante. Il vero problema è che nei dispositivi iOS il database viene copiato anche quando si effettua il backup, sia su computer, sia su iCloud. Se il primo può essere protetto da crittografia, il backup online su iCloud non ha invece nessun tipo di protezione.

Risultato: le forze di polizia potrebbero facilmente ottenere un mandato per accedere ai dati memorizzati sui server Apple e recuperare le informazioni dal backup memorizzato su iCloud.

L’ipotesi che qualcun altro possa sfruttare questa vulnerabilità per ficcare il naso nelle nostre conversazioni, invece, è piuttosto remota.

Per farlo, dovrebbe avere accesso al nostro smartphone o al computer su cui abbiamo memorizzato il backup per copiarlo, dovendo poi superare anche il sistema di protezione crittografica (sempre che lo abbiamo attivato) per poterne leggere i dati.

Insomma: niente panico. Ma se state organizzando il crimine del secolo, non parlatene in chat.

Articoli correlati

-

Arriva “Zyxel Commercialisti...

Arriva “Zyxel Commercialisti...Ott 22, 2025 0

-

Centinaia di estensioni Chrome...

Centinaia di estensioni Chrome...Ott 20, 2025 0

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

SonicWall vittima di un breach, la...

SonicWall vittima di un breach, la...Set 19, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...