Aggiornamenti recenti Luglio 1st, 2025 3:44 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- In aumento i cyberattacchi dall’Iran: l’allarme delle agenzie di sicurezza americane

- Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

- Le stampanti multifunzione sono piene di bug! Uno espone la password di admin e Brother fa il record

- L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

- Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Arriva Zcrypt: il primo ransomware che si diffonde da solo

Giu 06, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan, Worms 0

Uno dei limiti dei ransomware è che, di solito, non sono in grado di diffondersi autonomamente. Per colpire le potenziali vittime, i cyber-criminali sono costretti a ricorrere a campagne di spam, exploit-kit o ad appoggiarsi ad altri virus che agiscano come dropper. Il nuovo arrivato sulla scena Zcrypt però cambia le regole del gioco.

Il ransomware è stato diffuso in queste settimane con una campagna di spam che sfrutta un’email confezionata in modo da apparire proveniente da un corriere espresso, con allegato il file che installa il ransomware.

Se avviato, Zcrypt si installa sul computer e modifica il registro di sistema in modo che il suo processo venga avviato a ogni accensione del PC.

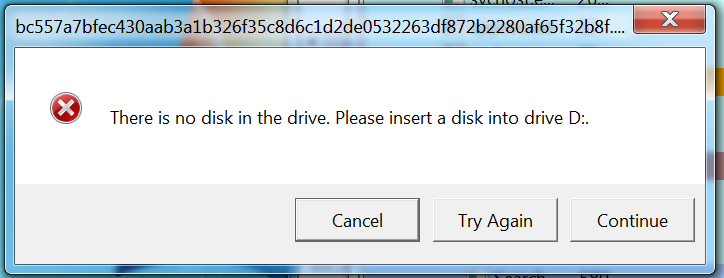

L’unico sintomo dell’infezione, in un primo momento, è la visualizzazione di una finestra di dialogo apparentemente innocua.

Il malware, però, memorizza una copia di sé stesso (zcrypt.lnk) anche in tutte le unità rimovibili e in quelle di rete, inserendo anche un autorun.inf che dovrebbe avviare automaticamente il file al momento del collegamento con un altro PC.

Una tecnica tipica dei classici worm, che utilizzano questo sistema per cercare di colpire altri computer. Peccato che, da quando le impostazioni predefinite dei sistemi Windows prevedono che l’esecuzione automatica sia disattivata, il giochetto non funzioni così facilmente. Insomma: per cadere vittima del virus, l’utente dovrebbe aprire il file con il classico doppio clic.

Per il resto, le funzionalità di Zcrypt non differiscono molto dagli altri ransomware: il virus procede alla cifratura di tutti i file presenti su disco che hanno una delle estensioni previste, modificandone l’estensione con .zcrypt, aggiungendo in ogni cartella un file di testo con la richiesta di riscatto in Bitcoin (per un valore di circa 500 dollari) chiamato How to decrypt files.txt. Visualizza poi sullo schermo un avviso con la stessa richiesta e un link con i dettagli per il pagamento.

Il solito ricatto, ma il link “Click here to show Bitcoin address” in alcuni casi punta alla cartella sbagliata.

In alcune versioni del worm, però, il file con i dettagli del pagamento viene copiato in una cartella diversa da quella a cui punta il collegamento. Risultato: chi volesse pagare non riuscirebbe a trovare le coordinate giuste per il pagamento.

Il sistema a chiave asimmetrica (AES CBC a 256 bit) con cui viene eseguita la cifratura invece non mostra, almeno per il momento, punti deboli e il recupero dei file è quindi impossibile da effettuare senza pagare.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Altro in questa categoria

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Una vulnerabilità di Open VSX Registry...

Una vulnerabilità di Open VSX Registry...Giu 30, 2025 0

-

Le stampanti multifunzione sono piene...

Le stampanti multifunzione sono piene...Giu 27, 2025 0

-

L’Iran lancia un attacco di...

L’Iran lancia un attacco di...Giu 26, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e... -

Acronis: l’italia traina la crescita MSP

Acronis: l’italia traina la crescita MSPMag 27, 2025 0

Nel corso del “TRU Security Day 2025” di... -

Akamai individua “BadSuccessor” per...

Akamai individua “BadSuccessor” per...Mag 26, 2025 0

I ricercatori di Akamai hanno individuato di recente...

Minacce recenti

Una vulnerabilità di Open VSX Registry mette in pericolo milioni di sviluppatori

L’Iran lancia un attacco di spear-phishing contro obiettivi israeliani

Prompt injection indiretta, Google migliora la sua strategia di sicurezza a più livelli per l’IA

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

In aumento i cyberattacchi dall’Iran: l’allarme...

In aumento i cyberattacchi dall’Iran: l’allarme...Lug 01, 2025 0

In un documento congiunto rilasciato ieri, la CISA,... -

Una vulnerabilità di Open VSX Registry mette in pericolo...

Una vulnerabilità di Open VSX Registry mette in pericolo...Giu 30, 2025 0

I ricercatori di Koi Security hanno individuato una... -

Le stampanti multifunzione sono piene di bug! Uno espone la...

Le stampanti multifunzione sono piene di bug! Uno espone la...Giu 27, 2025 0

Durante un processo di analisi di vulnerabilità zero-day,... -

L’Iran lancia un attacco di spear-phishing contro...

L’Iran lancia un attacco di spear-phishing contro...Giu 26, 2025 0

I ricercatori di Check Point Research hanno individuato una... -

Windows 10: ancora un anno di aggiornamenti (quasi) gratis

Windows 10: ancora un anno di aggiornamenti (quasi) gratisGiu 25, 2025 0

Il 14 ottobre il supporto tecnico e di sicurezza per...