Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Dimmi dove sei… che ti attacco meglio!

Mag 13, 2016 Marco Schiaffino Approfondimenti, Attacchi, Campagne malware, Scenario 0

Quello del cyber-crimine è un business miliardario e non stupisce che utilizzi sempre più spesso tecniche e strategie prese dal mondo dell’imprenditoria 2.0. Se i colossi dell’e-commerce hanno investito sulla geo-localizzazione per offrire servizi più evoluti ed efficienti, quindi, c’è poco da stupirsi se i pirati informatici hanno fatto lo stesso. Un argomento approfondito recentemente da Chester Wisniewsky in un post sul blog di Sophos.

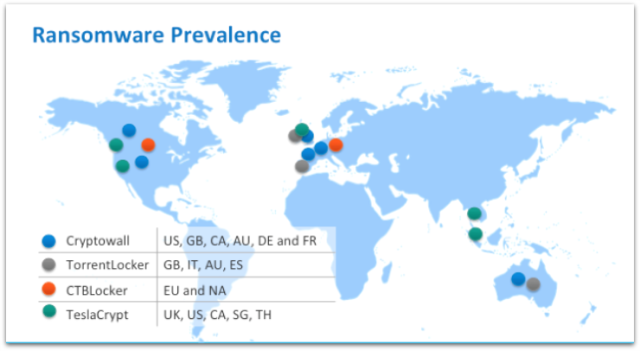

Nella sua analisi, Wisniewsky mette in luce tutti i vantaggi che offre un’accurata geo-localizzazione dei bersagli. Andando per livelli, una prima scrematura mette in luce il fatto che le vittime non sono tutte uguali.

Nell’ottica di un pirata informatico è meglio per esempio tentare di spillare soldi a chi abita in un paese ricco (USA ed Europa) piuttosto che a un abitante di un paese povero.

Il ricatto frutta di più se le vittime vivono in paesi benestanti.

I meno abbienti, ovviamente, non sono da buttare via. I loro computer sono ottimi bersagli per andare a ingrossare le fila delle botnet e garantirsi un sufficiente volume di fuoco per l’invio di spam o per gli attacchi DDoS.

Andando nei dettagli, poi, conoscere l’esatta posizione del computer che si sta attaccando permette di rendere il business più efficiente.

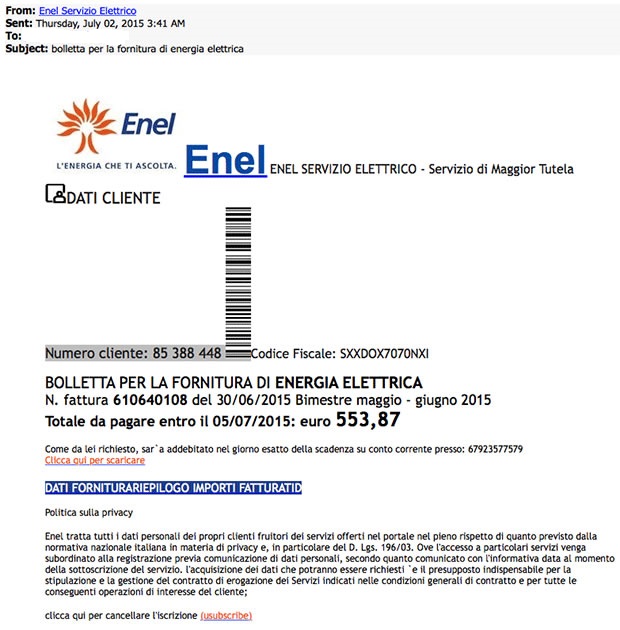

Le tecniche di ingegneria sociale utilizzate per diffondere i ransomware negli ultimi mesi, per esempio, utilizzano email apparentemente provenienti da enti e servizi locali, come fornitori di energia elettrica o aziende di telecomunicazioni.

Per farlo in maniera credibile (e quindi efficace) è necessario sapere in quale paese vive la potenziale vittima, individuare le aziende migliori da utilizzare come copertura (in Italia va fortissimo Enel) e procurarsi il necessario (loghi e grafica) per confezionare al meglio l’email e l’allegato.

Per confezionare un’email credibile è indispensabile conoscere la nazionalità della vittima.

Un’attenzione legata anche al fatto che le campagne di distribuzione di malware via email sono sempre più curate, a partire dalla redazione del testo: abbandonati i sistemi di traduzione automatica che generavano messaggi con una sintassi imbarazzante, i truffatori si rivolgono sempre più spesso a traduttori in carne e ossa, in grado di stilare testi impeccabili.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Altro in questa categoria

-

Il 64% delle app di terze parti accede...

Il 64% delle app di terze parti accede...Gen 16, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Allarme password aziendali deboli: più...

Allarme password aziendali deboli: più...Gen 13, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...