Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Il ransomware PowerWare ora finge di essere Locky

Lug 25, 2016 Marco Schiaffino In evidenza, Malware, Minacce, News, Ransomware 0

La nuova versione del malware, considerato ben poco pericoloso e facilmente aggirabile, copia il suo più pericoloso “collega” per indurre le vittime a pagare il riscatto.

Il business dei ransomware fa gola a molti cyber-criminali, ma non tutti hanno i numeri per mettere a punto un malware in grado di rappresentare una vera macchina da soldi.

Negli ultimi mesi l’elenco dei debuttanti allo sbaraglio si è ingrossato a dismisura e PowerWare è solo uno degli ultimi comparsi tra i ransomware di serie B.

Il malware è stato diffuso attraverso una campagna di spam, sfruttando un exploit basato sulle Macro in documenti di Office che vengono allegati ai messaggi. Un sistema un po’ vecchiotto e ben poco efficace, visto che in tutte le versioni recenti dei software Microsoft, le Macro sono disattivate di default.

A fare acqua da tutte le parti è anche il payload del ransomware. PowerWare usa infatti un sistema di crittografia a chiave singola, che può essere facilmente estratta dal codice del malware e utilizzata per decodificare i file presi in ostaggio, come hanno dimostrato i ricercatori di Palo Alto Network che hanno messo a disposizione di tutti anche uno strumento per decrittare i file.

Insomma: PowerWare per il momento è solo una “tigre di carta” e chi ne viene colpito ha ottime ragioni per non preoccuparsi più di tanto.

Ora, però, gli autori del malware hanno escogitato uno stratagemma che potrebbe garantirgli qualche vantaggio. Nella nuova versione hanno infatti modificato il codice in modo che le vittime siano convinte di essere state colpite dal ben più pericoloso Locky, per cui non esiste alcuno strumento che consenta il recupero dei file.

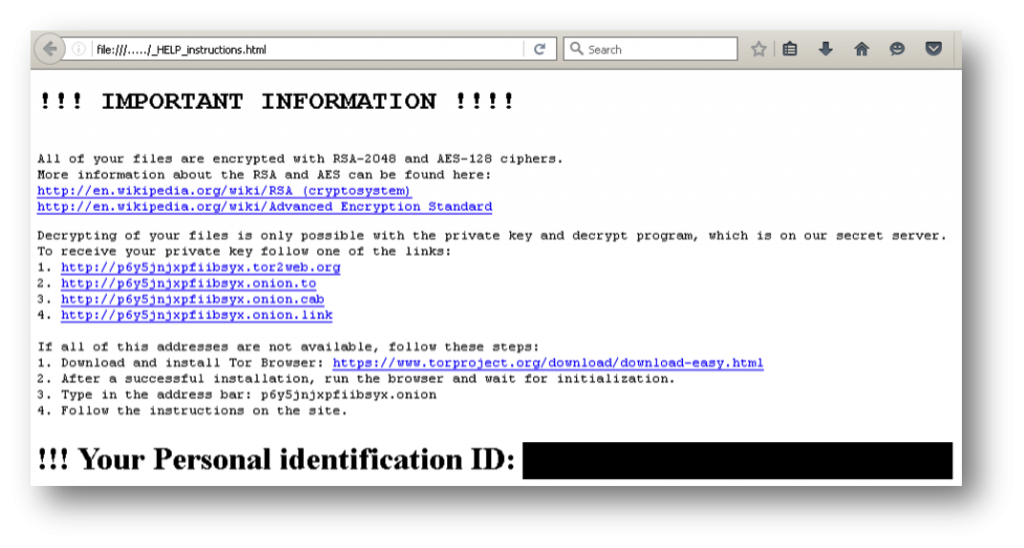

Il messaggio è identico a quello visualizzato da Locky, ma in realtà il ransomware è molto meno pericoloso.

La nuova versione di PowerWare utilizza infatti l’estensione “.locky” per i file crittografati e inserisce la richiesta di pagamento in Bitcoin utilizzando le stesse identiche parole utilizzate dagli autori di Locky.

In pratica, il tentativo è quello di convincere la vittima di avere a che fare con un ransomware invincibile, quando in realtà si è di fronte a un problema facilmente risolvibile.

Secondo i ricercatori di Palo Alto Network che hanno analizzato li malware, non è la prima volta che gli autori di PowerWare scopiazzano da altri cyber-criminali. Nelle versioni precedenti, infatti, gli analisti hanno individuato porzioni di codice “prese a prestito” da TeslaCrypt.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

Gli LLM malevoli aiutano i piccoli...

Gli LLM malevoli aiutano i piccoli...Nov 27, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...