Aggiornamenti recenti Dicembre 18th, 2025 2:12 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

- CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Hackerati i pupazzi hi-tech. Rubati i dati di 821.296 utenti

Feb 28, 2017 Marco Schiaffino Attacchi, In evidenza, Intrusione, News, RSS, Vulnerabilità 0

Nel mirino i giocattoli della linea CloudPets. I pirati hanno messo le mani anche su 2 milioni di file audio registrati da bambini e genitori. L’incubo sicurezza legato alla Internet of Things...Windows permetterà il blocco delle app Win32

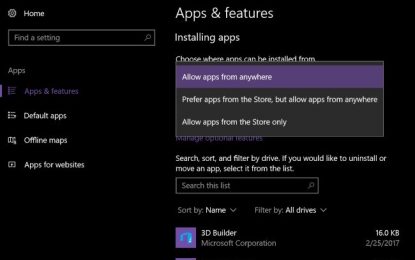

Feb 27, 2017 Marco Schiaffino News, Prodotto, RSS, Tecnologia 2

Si potrà impostare il sistema per consentire solo l’installazione delle app provenienti da Windows Store. “In questo modo i sistemi saranno più sicuri”. Cambiamenti in arrivo per Windows...Google pubblica un altro bug “scoperto” di Microsoft

Feb 27, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

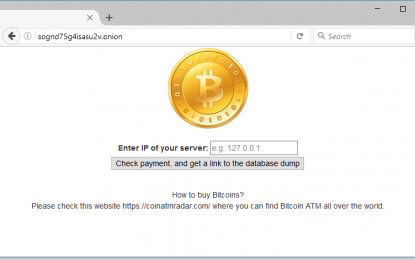

La nuova falla riguarda Internet Explorer ed Edge. Il Project Zero team la rende pubblica prima che sia disponibile un aggiornamento. La decisione di Microsoft di rimandare la tornata di...Attacchi ransom: ora è il turno di MySQL

Feb 27, 2017 Marco Schiaffino Attacchi, Gestione dati, Intrusione, News, RSS 0

Dopo Mongo DB ed ElasticSearch, MySQL. Centinaia di database “sequestrati” da un gruppo di hacker che chiede 0.2 Bitcoin per la restituzione dei dati. Cambiano i protagonisti, ma il copione è...LED-it-GO: il malware che trasmette i dati con il led dell’HD

Feb 25, 2017 Marco Schiaffino Hacking, In evidenza, Intrusione, News, RSS, Tecnologia 2

Come rubare dati a distanza da un PC che non è collegato a Internet? Ma con la versione 2.0 dell’alfabeto morse, naturalmente! Nel settore della ricerca di nuove vulnerabilità che aprono la...Falla in CloudFlare: leak di informazioni e password

Feb 24, 2017 Marco Schiaffino Leaks, News, RSS, Vulnerabilità 0

Un errore di battitura nel codice sorgente provocava un buffer overflow con conseguente “scarico” di dati riservati nelle richieste http. CloudFlare è un’azienda statunitense non molto...Annuncio Google: “Abbiamo violato SHA-1”

Feb 24, 2017 Marco Schiaffino In evidenza, News, RSS, Tecnologia, Vulnerabilità 1

Il sistema di hashing scricchiolava da tempo. Ora un gruppo di ricercatori è riuscito a provocare una collisione hash che gli assesta il colpo di grazia. Non c’è stato bisogno di aspettare...Olanda: solo il 6% delle banche usa DNSSEC

Feb 23, 2017 Marco Schiaffino News, RSS, Scenario, Tecnologia 0

Un report dell’ente che gestisce i domini .nl evidenzia i ritardi nell’implementazione degli standard di sicurezza. I peggiori? Le banche. Gli esperti di sicurezza sono spesso scettici...Ricatto sul Web: “Installa l’estensione per uscire dal sito”

Feb 23, 2017 Marco Schiaffino Attacco non convenzionale, Malware, Minacce, News, RSS 0

Una nuova tecnica di attacco prende di mira gli utenti Chrome. Il sito “intrappola” l’utente e gli permette di uscire solo se installa un’estensione malevola sul browser. Immaginate di...Stai parlando con Siri? Con Alexa? No: con un ransomware

Feb 23, 2017 Marco Schiaffino In evidenza, Malware, Minacce, News, Ransomware, RSS 1

Una nuova versione di Lockdroid colpisce i dispositivi Android. Dopo aver pagato il riscatto bisogna dettare un codice al telefono per sbloccarlo. Quello che sorprende degli autori di ransomware è...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca...

Minacce recenti

Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste... -

Patch Tuesday, Microsoft risolve una vulnerabilità già...

Patch Tuesday, Microsoft risolve una vulnerabilità già...Dic 11, 2025 0

Nel bollettino del Patch Tuesday di dicembre Microsoft ha...