Aggiornamenti recenti Dicembre 19th, 2025 4:31 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

CIA Leaks: ecco come gli 007 depistano gli esperti

Apr 03, 2017 Marco Schiaffino Attacchi, Hacking, Leaks, News, RSS 0

WikiLeaks pubblica il codice sorgente di Marble, lo strumento della CIA per offuscare il codice dei suoi malware e confondere gli esperti. Il terzo capitolo nella pubblicazione dei CIA Leaks accende...Difendersi dai bot è una missione possibile?

Apr 03, 2017 Marco Schiaffino Approfondimenti, In evidenza, Mercato, RSS, Tecnologia 0

L’attività dei sistemi automatici dannosi rischia di mettere in crisi le infrastrutture aziendali. Akamai: “ecco come è possibile controllarli”. Quando leggiamo i dati relativi alle visite a...Attacchi mirati in UK: “conosco il tuo indirizzo di casa…”

Mar 31, 2017 Marco Schiaffino Attacchi, Leaks, Malware, News, RSS 0

I pirati usano informazioni personali per indurre il destinatario ad aprire un allegato al messaggio di posta elettronica. Dentro c’è un trojan. Cosa può succedere quando le nostre informazioni...Ora il ransomware minaccia di screditarti con gli amici

Mar 31, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

Un nuovo malware per Android blocca lo smartphone e minaccia di inviare un SMS a tutti i contatti. “Gli diremo che hai visitato siti per pedofili”. Sempre più aggressivi, sempre più subdoli: i...FireEye: nella security conta il fattore umano

Mar 30, 2017 Marco Schiaffino Mercato, News, Prodotto, RSS, Scenario, Tecnologia 0

Dall’Intelligence alla gestione delle controffensive: ecco dove serve l’intervento delle persone nella protezione dei sistemi informatici aziendali.L’hacker entra nella Smart TV col digitale terrestre

Mar 30, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 1

L’attacco può essere portato in remoto attraverso il segnale TV e il proprietario non ha modo nessun di accorgersene. Quando WikiLeaks ha pubblicato i documenti della CIA, televisioni e quotidiani...HyperVisor Introspection: ecco l’arma segreta di Bitdefender

Mar 29, 2017 Marco Schiaffino News, Prodotto, RSS, Tecnologia 0

La società di sicurezza affida la protezione dei Data Center basati su Xen a un sistema in grado di analizzare i dati scambiati tra RAM e CPU. Tecnologie cloud e virtualizzazione non rappresentano...Altri guai per LastPass. Serve una patch in 90 giorni

Mar 29, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

Una nuova vulnerabilità mette a rischio i dati degli utenti che usnao il celebre password manager per gestire le loro credenziali. Dopo le vulnerabilità individuate nelle estensioni per Chrome e...Pirata “regala” il codice del suo trojan per rifarsi una reputazione

Mar 29, 2017 Marco Schiaffino Leaks, Malware, News, RSS, Scenario 0

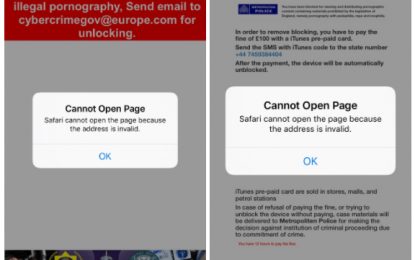

L’autore di NukeBot era stato estromesso dal “giro che conta” del cyber crimine. Per rimediare ha rilasciato su Internet il sorgente del suo malware. Per intraprendere una brillante carriera...Attacco ransomware per iPhone sfrutta un bug di Safari

Mar 28, 2017 Marco Schiaffino Attacchi, Minacce, News, Ransomware, RSS 0

La truffa è molto simile al vecchio “virus della Polizia Postale”. La vulnerabilità del browser è stata corretta con la versione 10.3 di iOS. Nessun sofisticato sistema di crittografia...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca...

Minacce recenti

Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste...