Aggiornamenti recenti Febbraio 18th, 2026 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Davvero si può fare “jailbreak” a un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

Proteggere le zone grigie della rete aziendale

Ago 01, 2016 Marco Schiaffino 0

I sistemi specializzati

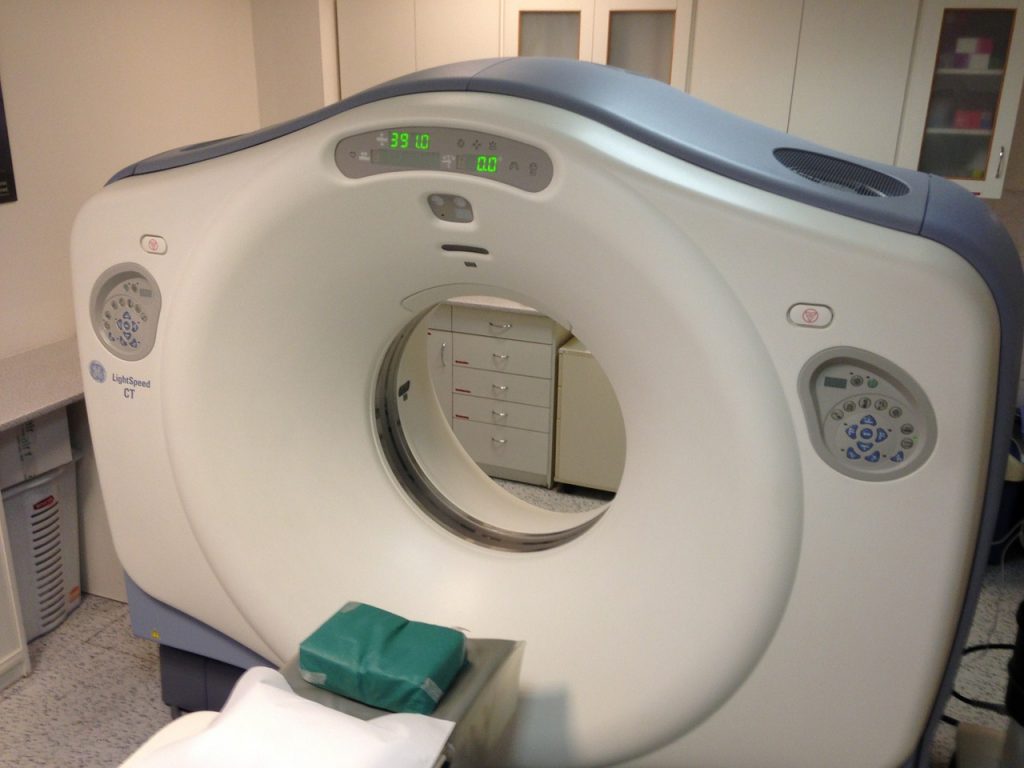

Un altro fattore di rischio è rappresentato dai dispositivi specializzati, che in molti casi utilizzano per la loro gestione sistemi operativi particolari, spesso basati su versioni UNIX o edizioni di Windows obsolete, come i soliti XP e 2000.

Il paradosso, in questo caso, è che alcuni di questi (per esempio i macchinari per esami medici) non possono essere aggiornati perché non esistono software in grado di garantirne il funzionamento. Di più: in molti casi l’aggiornamento è impedito dalle clausole di contratto e richiederebbe, in ogni caso, una complicata (e costosa) procedura di certificazione.

Ancora una volta, la presenza di macchine con sistemi datati e per cui non è più garantito il supporto crea un elemento di rischio che ha una duplice ripercussione. Oltre a facilitare un attacco che abbia come oggetto i dati conservati nella memoria del dispositivo, rischia di consentire ai cyber-criminali di utilizzare questo ennesimo “anello debole” per fare breccia nel perimetro e poi muovere verso altri obiettivi.

Le soluzioni tradizionali di protezione, come software antivirus e firewall, rischiano di non garantire una protezione sufficiente. Come dimostrato anche da episodi recenti, infatti, gli endpoint con queste caratteristiche sono soggetti ad attacchi che molti motori di scansione non considerano come una minaccia e rappresentano un vero buco nero nel perimetro di sicurezza.

Gli strumenti medici sono spesso gestiti utilizzando sistemi operativi modificati e più esposti a un attacco.

Anche i sistemi SCADA usati in ambito industriale non sono al riparo dall’eventualità di un attacco. Anzi: gli allarmi in questo senso (più o meno giustificati) si sono fatti sempre più frequenti. A partire dalla vicenda del virus Stuxnet, utilizzato da servizi segreti americani e israeliani per compromettere una centrale iraniana di arricchimento dell’uranio, la cronaca ha registrato numerosi tentativi di attacco a infrastrutture di questo tipo, alcuni dei quali coronati da successo.

Ma quali sono le strategie per ridurre il rischio? La prima è eseguire un attenta opera di scansione e controllo che permetta di avere una mappatura completa di tutti i dispositivi collegati alla rete, in modo di definire un quadro quanto più dettagliato possibile.

In secondo luogo, è necessario eseguire la valutazione del rischio per ogni singolo dispositivo considerando il livello di vulnerabilità, la possibilità che sia oggetto di un attacco e le possibili conseguenze di una eventuale compromissione. Da qui la sua “messa in sicurezza”, per esempio con la modifica delle credenziali di accesso o l’automatizzazione (quando possibile) degli aggiornamenti dei dispositivi a rischio.

Per mitigare il rischio è consigliabile inoltre adottare una politica che consenta di utilizzare firewall, router e switch per isolare il più possibile questi dispositivi dal resto della rete, riducendo le possibilità di comunicazione solo allo stretto necessario e tenendoli a debita distanza dalle aree sensibili, come database e server di posta elettronica.

Infine, mettere in atto un monitoraggio continuo del traffico di rete che consenta di individuare tempestivamente eventuali comunicazioni “anomale” che interessino i dispositivi a rischio.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato...