Aggiornamenti recenti Febbraio 18th, 2026 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Davvero si può fare “jailbreak” a un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

Come reagire a un attacco ransomware

Lug 11, 2016 Marco Schiaffino 0

Contrastare l’attacco

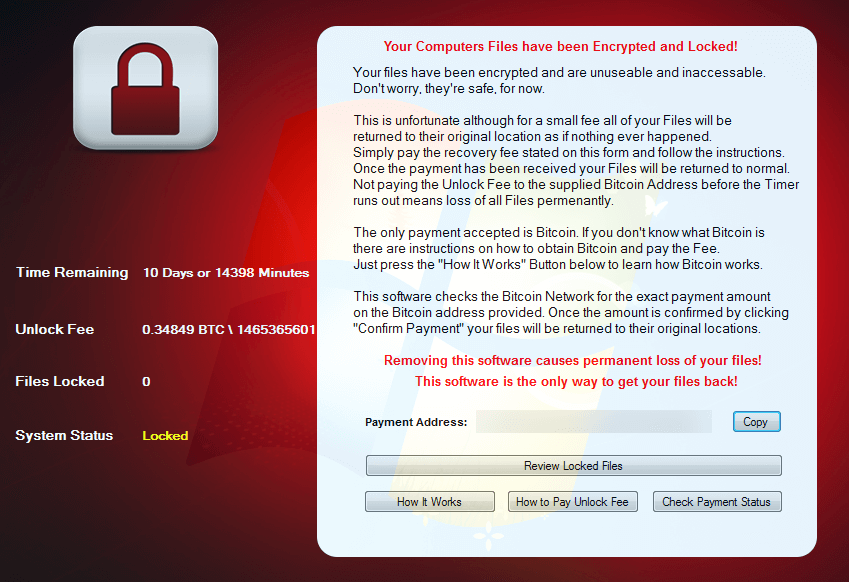

Nella maggior parte dei casi le chiavi crittografiche sono generate attraverso schemi predefiniti o (più raramente) sono integrate nel codice del malware. Risultato: attraverso il lavoro degli analisti antivirus è possibile ricostruire il metodo usato per generare la chiave e, di conseguenza, trovare un modo per “liberare” i file.

Le soluzioni variano a seconda del malware e comprendono tecniche per ricostruire la password per la decodifica, stratagemmi per recuperare i file originali e tool gratuiti sviluppati dai produttori di antivirus per bloccare l’azione dei ransomware o decifrare i file crittografati.

Purtroppo, però, anche i pirati informatici sono in grado di imparare dai loro errori e gli strumenti anti-ransomware, di solito, non hanno vita lunga. A qualche settimana dal rilascio di un tool, fa invariabilmente la sua comparsa una versione aggiornata del ransomware che utilizza una nuova tecnica per aggirare le contromisure.

Una tipologia di strumenti è quella che impedisce l’azione dei ransomware. È la strada battuta da BitDefender, che ha messo a disposizione un “vaccino” in grado di bloccare alcuni tipi di ransomware. Lo strumento, in pratica, sfrutta una falla nella procedura di installazione di alcuni ransomware (tra cui CTB-Locker e Locky) per bloccarli sul nascere. L’efficacia di questo approccio, naturalmente, viene meno quando i criminali correggono i loro malware per aggirare le difese.

BitDefender ha realizzato strumenti mirati per bloccare l’installazione di alcuni ransomware. Nel caso di CryptoLocker, però, i criminali hanno corretto la falla che permetteva il funzionamento del “vaccino” e la società antivirus lo ha ritirato.

Se invece ci si trova nella condizione di avere già subito l’attacco ed essersi ritrovati con i file cifrati, la prima cosa da fare è cominciare a spulciare Internet per scoprire se ci sia una soluzione a portata di mano.

Gli strumenti dedicati, come accennato, non hanno vita lunga. Questo non significa però che non siano una soluzione praticabile. Anche perché agli aggiornamenti dei malware corrisponde, spesso e volentieri, il corrispondente aggiornamento per il decrypter.

Il record, in questo campo, spetta senza dubbio a CryptXXX. Il malware è stato aggiornato dai suoi autori dopo il rilascio da parte di Kaspersky di un tool per la decodifica dei file, ma sono bastati una manciata di giorni perché gli analisti trovassero la contromossa per scardinare nuovamente il sistema di crittografia del ransomware. L’azienda antivirus russa mette a disposizione, dalla stessa pagina Web, un tool simile per CoinVault.

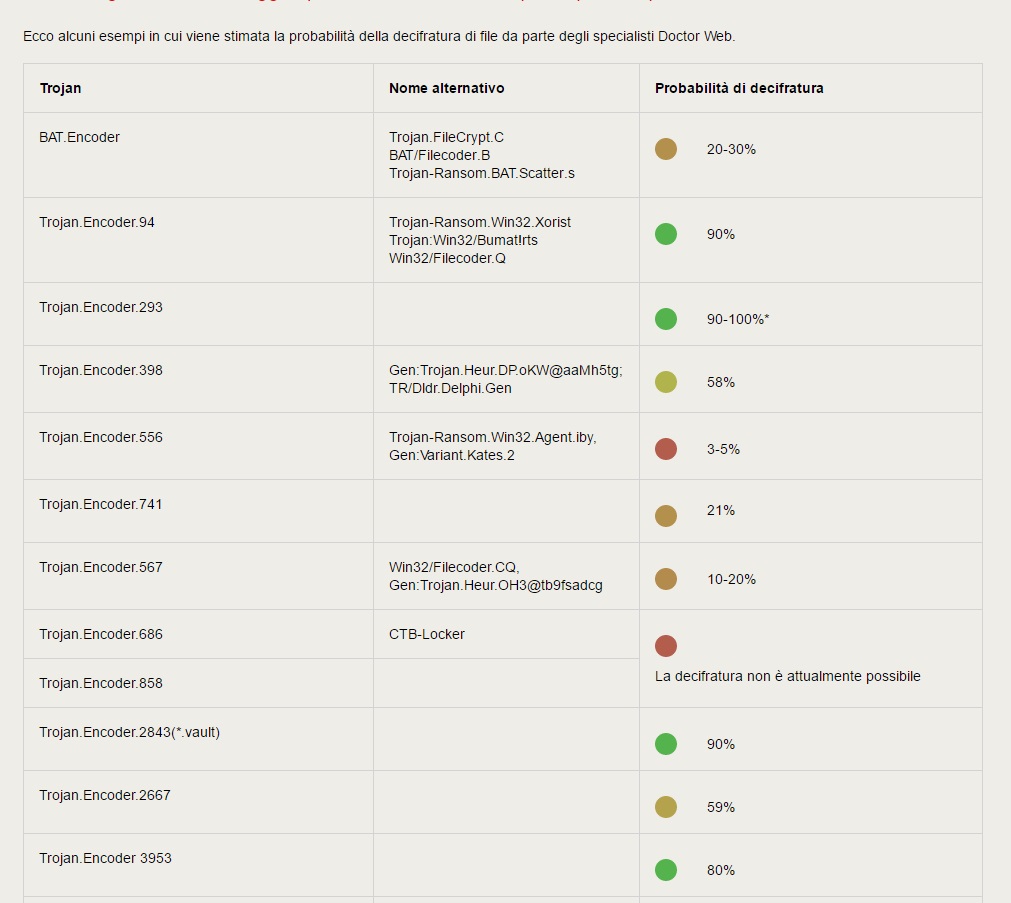

Sul sito di Dr.Web è possibile trovare un elenco dei ransomware per cui sono disponibili strumenti di decodifica, ma l’azienda offre il servizio gratuitamente solo ai suoi clienti. L’elenco completo dei ransomware “trattati” da Dr. Web comprende BAT.Encoder; Trojan.Encoder (nelle versioni 94; 293; 398; 556; 741; 567; 686; 858; 2843; 2667; 3953) Linux.Encoder e Mac.Trojan.KeRanger.2.

Il sito di Dr. Web riporta addirittura una stima delle possibilità di recupero dei file per ogni tipo di ransomware

L’offerta maggiore di strumenti anti-ransomware è offerta dall’austriaca Emsisoft, che mette a disposizione un gran numero di tool gratuiti per alcuni dei più diffusi ransomware. Tra questi ci sono 777; AutoLocky, Numecod; DMA Locker (1 e 2) ; HydraCrypt; CrypBoss; Gomasom; LeChiffre; KeyBTC; Radamant; CryptInfinite; PClock; CryptoDefense e Harasom. Non tutti gli strumenti garantiscono il risultato e, in alcuni casi, integrano una funzione di test che permette di capire se siano effettivamente in grado di decodificare i file.

Se su Internet non è disponibile un tool dedicato, non scartiamo a priori l’ipotesi che esista una soluzione, magari anache più semplice. Nel caso di Manamecrypt, un ransomware comparso di recente, gli analisti si sono resi conto abbastanza velocemente che la soluzione è a portata di mano. Il malware, infatti, utilizza come password una combinazione tra il nome dell’archivio cifrato e il nome utente del PC infetto.

I file sono crittografati, ma la password per sbloccarli si ottiene facilmente combinando il nome del file RAR e quello dell’utente Windows.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Altro in questa categoria

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato...