Aggiornamenti recenti Febbraio 2nd, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

Leaks

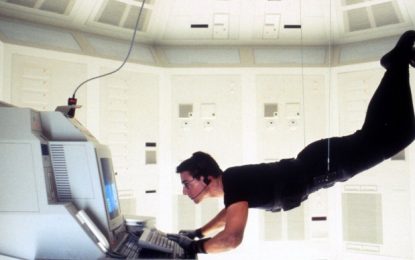

CIA Leaks: con ExpressLane gli 007 rubano informazioni ai servizi segreti “amici”

Ago 25, 2017 Marco Schiaffino Gestione dati, Hacking, In evidenza, Intrusione, Leaks, News, Privacy, RSS 0

Il sistema messo a punto dagli 007 statunitensi per avere la certezza di ottenere tutti i dati dai database di NSA, FBI e servizi di spionaggio “amici”. Tra spie la fiducia è merce rara. Secondo...Il Trono di Spade Leak: online i numeri di telefono delle star

Ago 09, 2017 Giancarlo Calzetta Attacchi, Leaks, News, RSS 0

I criminali che hanno saccheggiato i PC della casa di produzione video famosa per la serie “Il Trono di Spade” stanno rilasciando materiale sempre più scottante per forzare HBO a pagare...L’intero database del Movimento 5 Stelle in vendita online

Ago 07, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, Leaks, News, RSS 0

Dopo aver pubblicato spezzoni di documenti e dati, l’hacker che ha violato la Piattaforma Rousseau mette in vendita tutti i dati. Il contenuto della Piattaforma Rousseau, il sistema messo a punto...Online il quarto episodio del Trono di Spade. Ma non arriva da HBO

Ago 04, 2017 Marco Schiaffino In evidenza, Leaks, News, RSS 0

La puntata del Trono di Spade è disponibile per il download ma non proverrebbe dal materiale rubato a HBO di pochi giorni fa. Pare sia comparso nel primo pomeriggio, segnalato attraverso un link su...Altra intrusione nella Piattaforma Rousseau. Ora è un pirata “vero”

Ago 04, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, Leaks, News, RSS, Vulnerabilità 0

Dopo l’intervento del “white hat” che ha segnalato le falle di sicurezza, arriva una vera intrusione. Dati degli attivisti pubblicati sul Web. Altri guai per Beppe Grillo e soci. Dopo la...Attacco hacker a HBO: rubato lo script del Trono di Spade

Ago 02, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, In evidenza, Intrusione, Leaks, News, RSS 2

I pirati avrebbero messo le mani su 1,5 terabyte di dati, che potrebbero comprendere anche puntate della serie non ancora andate in onda. Gli autori lo hanno definito “il più grande leak...Hackerata la società di sicurezza Mandiant

Ago 01, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, Leaks, News, RSS 0

Un gruppo di pirati sono riusciti a violare i sistemi di uno degli analisti dell’azienda controllata da FireEye. Pubblicati sul Web i suoi dati personali. Nell’ottica di un pirata informatico,...Mega-Leak in Svezia, ma gli hacker non c’entrano

Lug 24, 2017 Marco Schiaffino Gestione dati, Leaks, News, RSS, Vulnerabilità 0

Il database dell’ente dei trasporti nelle mani di operatori stranieri. Contiene informazioni sensibili su cittadini, forze di polizia e militari. “Ignorate le norme di sicurezza nella gestione...Europol conferma la chiusura dei market sul Dark Web Alphabay e Hansa

Lug 21, 2017 Marco Schiaffino Hacking, In evidenza, Leaks, News, RSS 1

Operazione congiunta con le autorità statunitensi. I due market ospitavano migliaia di venditori e offrivano merci illegali, da armi a droghe. Dopo indiscrezioni e rumors, arriva la conferma: le...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di...