Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Marco Schiaffino

La modalità provvisoria è un buco di sicurezza?

Set 19, 2016 Marco Schiaffino News, Tecnologia, Vulnerabilità 0

L’avvio in “safe mode” di Windows consentirebbe ai pirati di muoversi con maggiore libertà, ma per Microsoft non si tratta di una vulnerabilità. È uno di quei casi in cui la traduzione in...Per violare l’iPhone l’FBI ha sprecato un milione di dollari

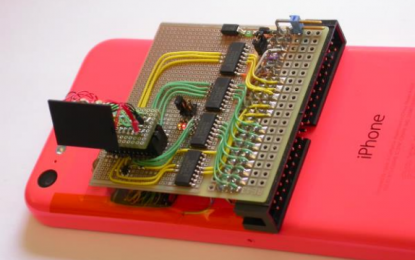

Set 19, 2016 Marco Schiaffino Gestione dati, Hacking, News, Prodotto 0

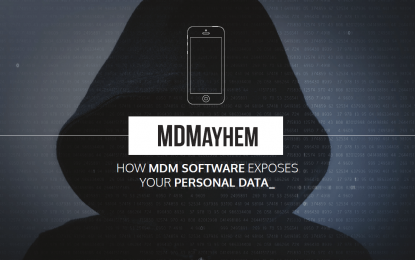

Il Bureau ha pagato più di un milione per aggirare la protezione. Ora si scopre che bastava una tecnica di clonazione e 100 dollari di materiale. Qualcuno potrà invocare il vecchio detto per cui...Le soluzioni per il BYOD? Una minaccia per la privacy

Set 15, 2016 Marco Schiaffino Approfondimenti, Gestione dati, In evidenza, Mercato, Privacy, Prodotto, Tecnologia 0

Una ricerca accende i riflettori sugli “effetti collaterali” della gestione dei dispositivi mobili dei dipendenti. “L’azienda può raccogliere troppe informazioni”. Dei rischi per la...DualToy: il trojan per Windows che attacca Android e iOS

Set 15, 2016 Marco Schiaffino Malware, Minacce, News, Trojan 0

Il malware cerca di installare app e falsi store quando i dispositivi mobili vengono collegati al PC attraverso il cavo USB. I cosiddetti “movimenti laterali” non sono un’esclusiva dei più...6,6 milioni di password (in chiaro) rubate a ClixSense.com

Set 14, 2016 Marco Schiaffino Gestione dati, Hacking, Intrusione, Leaks, News 0

Hacker violano i sistemi del sito e si appropriano del database degli utenti. Niente hash o salt: i dati erano conservati in chiaro. Come se non bastassero gli attacchi sempre più sofisticati, i...Malware nascosto in un file di Microsoft Publisher. Ma chi lo usa?

Set 14, 2016 Marco Schiaffino Malware, Minacce, News, Trojan 0

Il trojan viene installato da un script nascosto file in formato .pub inviato tramite email. Prese di mira principalmente uffici e aziende. L’utilizzo dei file di Office come “contenitore” per...BlueHydra rileva i dispositivi Bluetooth nei dintorni

Set 14, 2016 Marco Schiaffino News, Privacy, Vulnerabilità 0

Il software consente di rilevare e identificare i dispositivi e gli accessori che usano il collegamento BlueTooth nella zona, permettendo di controllare i movimenti di chi li usa. Nel 2016 verranno...Ennesimo buco in MySQL, ma niente patch da Oracle prima di ottobre

Set 13, 2016 Marco Schiaffino News, Vulnerabilità 0

La vulnerabilità consente di avviare l’esecuzione di codice in remoto non privilegi di amministratore. L’attacco può essere portato da un utente con accesso al database o tramite SQL injection....Mal/Miner-C usa i PC infetti per minare crypto-moneta

Set 13, 2016 Marco Schiaffino Attacco non convenzionale, Minacce, News, RSS 0

Il malware sfrutta la potenza di calcolo delle macchine infette per ottenere moneta virtuale e si diffonde infettando le cartelle sui NAS che agiscono come server FTP. L’idea di usare i computer...Nuove vulnerabilità Android e le patch sono solo per pochi

Set 13, 2016 Marco Schiaffino In evidenza, Malware, News, Prodotto, Vulnerabilità 0

Due gravi vulnerabilità espongono i dispositivi ad attacchi da parte dei cyber-criminali. Già pronti gli aggiornamenti per i Nexus, ma per gli altri bisogna aspettare che i produttori...Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...