Aggiornamenti recenti Gennaio 19th, 2026 9:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

- Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

- Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

- “Truman Show”: la truffa finanziaria che crea una realtà sintetica per ingannare le vittime

- Allarme password aziendali deboli: più del 40% è violabile in meno di un’ora

Ora i pirati usano le botnet IoT per le frodi pubblicitarie su YouTube

Feb 01, 2019 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

Router, videocamere e altri dispositivi “smart” vengono utilizzati per gonfiare i clic sui banner pubblicitari e generare profitti illeciti.

L’incubo della Internet of Things si arricchisce di un nuovo capitolo. Prima il pericolo erano solo gli attacchi DDoS. Ora la fantasia dei cyber-criminali ha trasformato le botnet composte da dispositivi IoT in macchine da soldi che sfruttano il classico schema della frode pubblicitaria online.

L’allarme è stato lanciato da CenturyLink, che ha individuato l’attività da parte di una botnet già operativa da qualche tempo su Internet.

Come spiegano i ricercatori in un report pubblicato su Internet, sembra che il gruppo di criminali che controlla TheMoon hanno cambiato il loro “modello di business”, che fino a qualche tempo fa prevedeva una formula del tipo “DDoS as a service”, cioè l’affitto della botnet per portare attacchi massicci a siti Internet.

TheMoon ora opera piuttosto come una rete proxy, che permette di eseguire migliaia di collegamenti a siti YouTube con lo scopo di gonfiare illecitamente il numero di visualizzazioni e, di conseguenza, i proventi pubblicitari.

Non solo: il gruppo che la controlla sta lavorando per espandere la botnet, utilizzando le solite tecniche che sfruttano le vulnerabilità dei device IoT.

Nel dettaglio, TheMoon sfrutta una serie di exploit che fanno leva sui bug delle web application presenti sui dispositivi, normalmente raggiungibili in remoto attraverso la porta 8080.

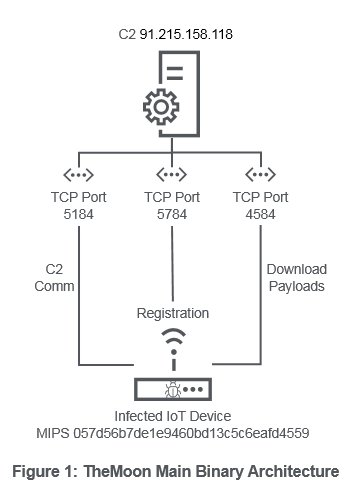

Il download del codice malevolo avviene grazie a uno ShellScript che sfrutta un server per scaricare e installare il payload, che una volta operativo comunica con i server Command and Control utilizzando tre diverse porte che cambiano a seconda del tipo di architettura del dispositivo. Nel caso di quelli basati su MIPS, per esempio, le porte utilizzate sono la 5184, 5784 e 4584.

Il nuovo modulo introdotto dai pirati consente la funzionalità di proxy che viene avviata selezionando una porta casuale e che viene modificata più volte nel corso di una giornata.

Secondo la ricostruzione effettuata dai ricercatori, nell’aprile 2018 i pirati hanno aggiunto anche una funzionalità di autenticazione.

Dopo aver monitorato per qualche mese l’attività della botnet sulle loro reti (CenturyLink è un’azienda di telecomunicazioni statunitense – ndr) gli analisti hanno individuato tutti i dispositivi coinvolti e sono riusciti ad abbattere la botnet.

Questo non esclude, specificano nel report, che ve ne sia una parte che sfrutta dispositivi collegati su altre reti o che in questo preciso momento non siano attive altre botnet con funzionalità simili.

Articoli correlati

-

IoT, i dispositivi connessi sono ancora...

IoT, i dispositivi connessi sono ancora...Ago 26, 2025 0

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

Altro in questa categoria

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

Il 64% delle app di terze parti accede...

Il 64% delle app di terze parti accede...Gen 16, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

“Truman Show”: la truffa...

“Truman Show”: la truffa...Gen 14, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

“Truman Show”: la truffa finanziaria che crea una realtà sintetica per ingannare le vittime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...Gen 19, 2026 0

Nel periodo compreso tra il 10 e il 16 gennaio,... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

“Truman Show”: la truffa finanziaria che crea...

“Truman Show”: la truffa finanziaria che crea...Gen 14, 2026 0

I ricercatori di Check Point Research hanno individuato una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,...