Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

Nuova tecnica per aggirare gli antivirus su Mac

Giu 13, 2018 Marco Schiaffino News, RSS, Vulnerabilità 0

Il sistema sfrutta i certificati digitali delle app per fare credere ai software di sicurezza che il malware sia un’inoffensiva applicazione.

La filosofia Apple per il controllo delle applicazioni legittime è uno degli strumenti più efficaci che gli utenti Mac hanno a disposizione per evitare software contenenti malware o altri componenti pericolosi.

A quanto pare, però, il sistema ha anche delle controindicazioni. Molti antivirus, infatti, si affidano alla verifica del certificato digitale in maniera piuttosto “acritica”, utilizzandolo come una sorta di white list. Insomma: se un file eseguibile risulta certificato, l’antivirus lo considera automaticamente attendibile.

Una sorta di “scorciatoia” che però lascia spazio libero a una tecnica di attacco che il ricercatore Josh Pitts ha descritto in un report pubblicato ieri su Internet.

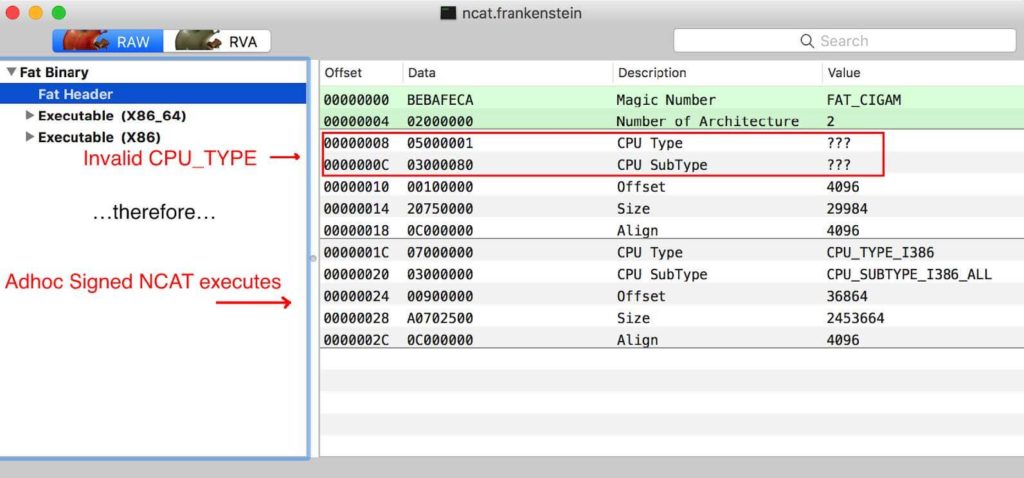

IL punto debole di tutto il sistema, spiega Pitts, è rappresentato dai cosiddetti Fat/Universal file, i file di installazione per computer Mac.

Si tratta di eseguibili piuttosto particolari, che al loro interno hanno più componenti. La caratteristica ha una spiegazione pratica: questa “struttura a matrioska” permette infatti di inserire diverse versioni del software (per esempio a 32 e 64 bit) nello stesso file di installazione.

Ciò di cui si è accorto Pitts è che il sistema di verifica del certificato digitale esegue il controllo soltanto sul primo degli eseguibili incorporati nel Fat/Universal file.

Se un pirata informatico ne creasse uno che contiene un malware in posizione “defilata”, potrebbe passare inosservato ed essere eseguito aggirando il controllo dell’antivirus. Per farlo sarebbe sufficiente stabilire delle condizioni di installazione che escludano l’esecuzione dei software legittimi in quanto “inadatti” all’architettura del computer.

Basta inserire un valore non valido nelle proprietà dell’eseguibile per escluderlo e fare in modo che venga avviato quello successivo, che contiene il malware.

Il ricercatore ha dapprima contattato Apple segnalando il problema, ma l’azienda (che non ha tutti i torti) ha scaricato la responsabilità sui singoli produttori di antivirus. La situazione, però, è a questo punto piuttosto complicata.

Pitts ha infatti contattato i produttori dei software che sono risultati vulnerabili in base ai suoi test (un elenco è riportato nel suo report originale) che hanno tempestivamente risolto il problema. Lo stesso ricercatore, però, sottolinea come quell’elenco non sia (e non possa essere) esaustivo.

È possibile, quindi, che in circolazione ci siano ancora dei prodotti di sicurezza che possono essere “ingannati” con la tecnica descritta.

Articoli correlati

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

Apple rilascia una fix per una...

Apple rilascia una fix per una...Lug 30, 2025 0

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...