Aggiornamenti recenti Febbraio 24th, 2026 2:49 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Sandworm_Mode: il “worm” della supply chain NPM

- Ring: una taglia a 4 zeri per forzare l’esecuzione in locale

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

Smantellato EITest, il re della distribuzione di malware e frodi online

Apr 16, 2018 Marco Schiaffino Attacchi, Malware, News, RSS 1

Un gruppo di società di sicurezza hanno infiltrato e “abbattuto” i 52.000 server utilizzati per distribuire truffe e codice malevolo tramite Exploit Kit.

La chiamavano “The King of traffic distribution”, ma il suo vero nome è EITest. Tecnicamente, si tratta di una “catena di distribuzione” composta da migliaia di server compromessi e strumenti pensati per dirottare le potenziali vittime su pagine Web in grado di installare malware e altre applicazioni malevole.

Attiva dalla primavera del 2011, in origine sfruttava un exploit kit per diffondere il trojan Zaccess attraverso un exploit kit chiamato Glazunov. Nel 2014, dopo una breve pausa nella loro attività, i pirati hanno cominciato a utilizzare l’infrastruttura con Angler, un exploit kit rimasto attivo fino a metà 2016.

Nel frattempo, i cyber-criminali alla guida di EITest hanno modificato anche il loro modello di business, trasformando la loro creatura in un servizio che qualsiasi pirata informatico poteva affittare per distribuire il suo malware.

L’attività, da un punto di vista tecnico, può essere definita come “vendita di traffico”. A fronte di una cifra piuttosto modesta (circa 20 dollari ogni 1.000 visitatori) i gestori di EITest dirottavano blocchi da 50.000 – 70.000 visitatori sui siti Internet del “cliente”. Con 1.000 dollari, quindi, chi affittava il servizio di EITest si garantiva un “pacchetto” di 50.000 potenziali vittime.

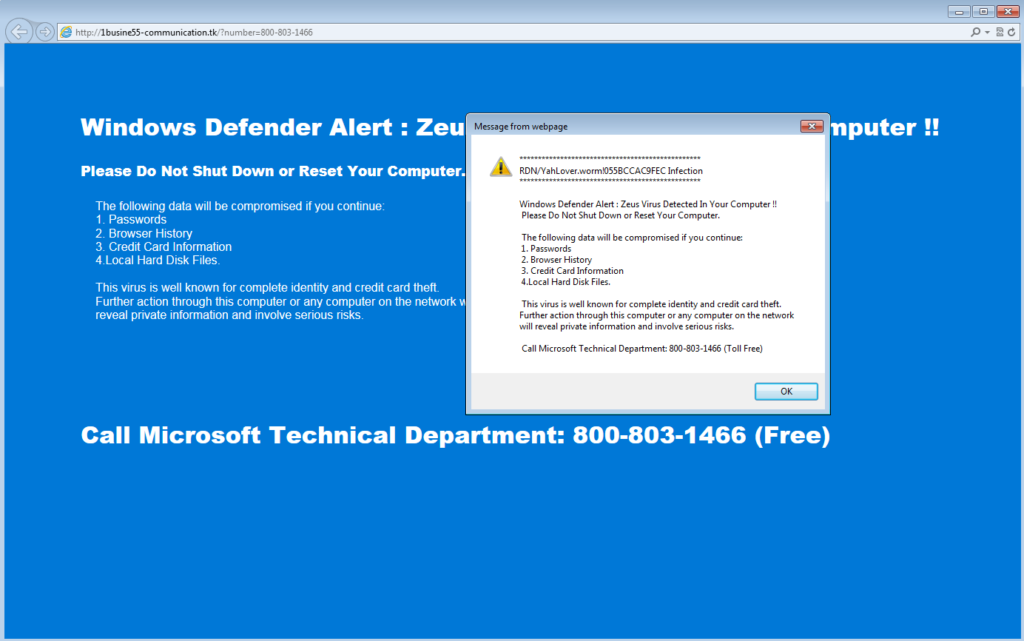

La platea del cyber-crimine ha utilizzato EITest soprattutto per le classiche “truffe dell’assistenza tecnica”, che secondo quanto riportano i ricercatori di Proofpoint in questo report, negli ultimi tempi sono state associate anche all’uso di ransomware.

Le cosiddette “truffe dell’assistenza tecnica” rimangono una delle frodi online più comuni e più utilizzate dai pirati informatici. Oltre a incassare soldi per servizi completamente inutili, gli consentono di distribuire malware e programmi indesiderati sui PC delle vittime.

La festa è andata avanti fino al 15 marzo scorso, quando Proofpoint, Abuse.ch e BrillantIT sono riuscite a isolare i sistemi e mettere K.O. l’intera rete.

I ricercatori sono infatti riusciti a individuare il dominio attraverso cui operavano i server Command and Control attraverso i quali i cyber-criminali controllavano i siti infetti, bloccandone il traffico. I cyber-criminali hanno reagito immediatamente disattivando i proxy usati per la gestione dei server C&C.

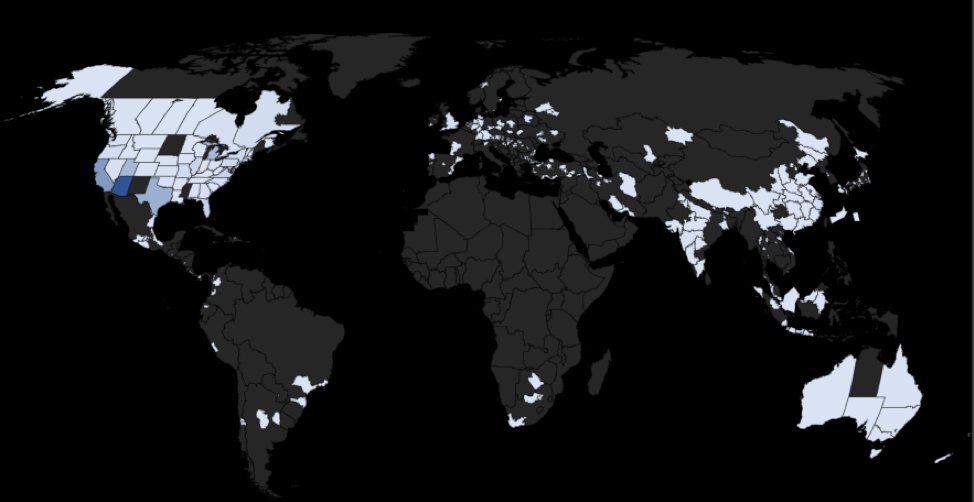

L’analisi delle connessioni ricevute dal 15 marzo al 4 aprile ha permesso di quantificare il numero di server coinvolti. I ricercatori ne hanno individuati la bellezza di 52.000, che da questo momento sono tagliati fuori dalla rete.

La maggior dei server compromessi si trovano negli Stati Uniti, ma la distribuzione è a “macchia di leopardo” e interessa anche Asia ed Europa.

Secondo Proofpoint, il gruppo che controlla (o meglio controllava) EITest non ha tentato di ripristinare l’infrastruttura e in questo momento i ricercatori sono al lavoro con il CERT per “ripulire” tutti i siti Internet infetti. Un lavoro colossale, che richiederà un bel po’ di tempo.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

-

Ring: una taglia a 4 zeri per forzare...

Ring: una taglia a 4 zeri per forzare...Feb 23, 2026 0

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta... -

Ring: una taglia a 4 zeri per forzare l’esecuzione in...

Ring: una taglia a 4 zeri per forzare l’esecuzione in...Feb 23, 2026 0

Per chi vuole spezzare il legame tra le videocamere Ring... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza...

One thought on “Smantellato EITest, il re della distribuzione di malware e frodi online”