Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Software spia per Android camuffato da app per gli utenti Tre

Dic 05, 2017 Marco Schiaffino In evidenza, Malware, News, RSS 0

L’applicazione viene presentata come un aggiornamento, ma in realtà è programmata per rubare informazioni e messaggi.

Più che un classico malware, l’app malevola per Android individuata da CSE ha tutta l’aria di essere una di quelle applicazioni utilizzate per spiare utenti specifici, simile a quelle che molte società vendono a caro prezzo alle forze di polizia o ai servizi segreti. Una cosa è certa, però: 3Mobile Updater è stata pensata e progettata appositamente per colpire bersagli residenti in Italia.

I ricercatori di CSE non spiegano dove l’abbiano individuata, ma dall’analisi del codice che compone l’APK per la sua installazione è evidente che gli autori hanno (per lo meno) dei forti legami con l’Italia.

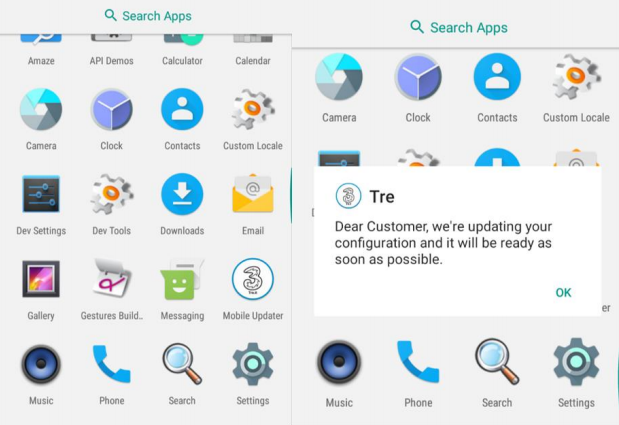

In sintesi, 3Mobile Updater è stata realizzata per apparire come un software per l’aggiornamento dedicato agli utenti di Tre Italia, ma al suo interno nasconde ben altro.

L’app (ma forse definirlo trojan sarebbe più appropriato) è in grado di raccogliere un gran numero di informazioni dal dispositivo su cui viene installata: dai social media all’elenco dei contatti, per finire con la possibilità di utilizzare la fotocamera per registrare immagini e il microfono per registrare audio ambientale.

Il tutto viene memorizzato in un database conservato in locale che viene poi caricato su un server Command and Control gestito dagli autori dell’app.

Insomma: l’impressione è che CSE si sia imbattuta in un software spia di alto livello, forse ancora in una versione in fase di sviluppo. Dall’analisi, infatti, emerge che in molte parti del codice compare il termine “Test”. L’app potrebbe quindi essere in una sorta di “fase embrionale”.

L’unico segnale dell’attività dell’app è rappresentato da questo messaggio in inglese. Ma dietro le quinte il trojan si da un gran da fare…

A supportare questa ipotesi c’è anche il fatto che l’esemplare individuato dai ricercatori non contiene alcuno strumento per nasconderne l’attività. Nonostante l’app visualizzi solo un messaggio di dialogo al suo avvio e poi agisca dietro le quinte, la funzione di debug è attiva e tutte le operazioni che compie vengono quindi registrate nel logo di Android.

Di solito malware di questo tipo non vengono diffusi “a tappeto” e tantomeno caricati sugli store ufficiali per Android, ma inviata attraverso email o SMS di phishing ai singoli bersagli che vengono presi di mira dagli spioni.

Articoli correlati

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

Rust riduce sensibilmente le...

Rust riduce sensibilmente le...Nov 18, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...