Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Server militari USA aperti a chiunque. Dentro c’erano dati raccolti sul Web

Nov 21, 2017 Marco Schiaffino Gestione dati, News, RSS, Vulnerabilità 0

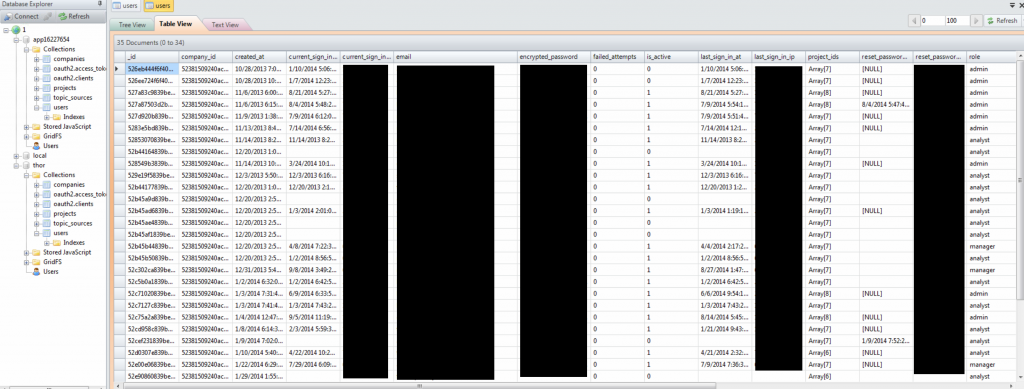

I database con dati raccolti su Internet potevano essere consultati da chiunque. Amazon e Microsoft lanciano server segreti sul cloud per i governi.

Dall’amministratore IT di una qualsiasi azienda ce lo si può aspettare, ma quando si ha a che fare con i cervelloni dello US Central Command (uno dei comandi del Dipartimento della Difesa) è decisamente difficile immaginarsi una simile “distrazione”.

Anche perché i database che l’esercito USA ha lasciato indifesi (e accessibile a chiunque) su un server Amazon AWS contenevano dati decisamente sensibili: 1,8 miliardi di post su blog e social media, ma anche commenti inviati a siti di news.

A rintracciarlo è stato il solito Chris Vickery, che si è ormai specializzato nel ruolo di “cacciatore di server aperti” e di cui abbiamo parlato in altre occasioni. I server, come si legge nel suo post, non erano esposti su Internet, ma potevano essere letti da chiunque avesse un account (anche gratuito) Amazon AWS.

Stando a quanto riporta Vickery, i tre bucket accessibili sul servizio cloud di Amazon sarebbero stati dei backup i cui nomi (“centcom-backup”, “centcom-archive” e “pacom-archive”) lasciano pochi dubbi sulla loro origine: si tratta di archivi collezionati dallo US Central Command (CENTCOM) e dal US Pacific Command (PACOM) nella loro attività di sorveglianza globale.

Miliardi di post, commenti e comunicazioni raccolti dall’intelligence statunitense. E chiunque se li poteva spulciare…

Curiosamente, la notizia è stata resa pubblica proprio quando Amazon e Microsoft hanno annunciato di aver lanciato i loro servizi di server cloud “segreti” dedicati proprio alle agenzie governative.

Quello di Amazon si chiama AWS Secret Region e va ad affiancarsi al servizio Amazon GovCloud, già disponibile da tempo. Nel comunicato stampa, l’azienda spiega che l’accesso ai server contenuti in questa “area segreta” sarà regolato in base ai loro permessi. Microsoft, invece, ha annunciato il suo Azure Government Secret il mese scorso.

Visto il livello di sicurezza dei server cloud del governo statunitense, c’è da scommettere che entrambi i servizi avranno un futuro luminoso. Ma chissà se i cervelloni di NSA e compagnia non riusciranno a trovare il modo di provocare qualche leak anche in un ambiente controllato…

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Cyberattacchi: estorsioni e ransomware...

Cyberattacchi: estorsioni e ransomware...Ott 21, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...