Aggiornamenti recenti Gennaio 9th, 2026 2:46 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Ghost Tap: scoperte frodi tap-to-pay che sfruttano l’NFC per abilitare pagamenti da remoto

- Nuova ondata di attacchi GoBruteforcer, l’IA sfruttata per il brute-force

- Due estensioni Chrome hanno compromesso le chat di ChatGPT e DeepSeek

- Nel 2026 sempre più attacchi autonomi AI-driven e deepfake: le previsioni di sicurezza di ClearSkies

- Grave vulnerabilità nei chip Bluetooth Airoha: molti i marchi colpiti

Come ti controllo il trojan… con Britney Spears!

Giu 08, 2017 Marco Schiaffino Malware, News, RSS 0

Un gruppo di pirati informatici utilizza i commenti alle foto della popstar per gestire il collegamento di un trojan al server Command and Control.

Uno dei punti deboli delle botnet sono i server Command and Control. È da qui, infatti, che i cyber-criminali coordinano le operazioni dei malware e raccolgono le informazioni raccolte sulle macchine delle loro vittime. Una volta tagliato il collegamento tra il server C&C e i computer infetti, il malware si può considerare (quasi) neutralizzato.

Non è un caso che i pirati informatici impegnino tempo e lavoro per realizzare sistemi di collegamento sempre più flessibili ed evoluti, che possano “sopravvivere” ai filtri delle società di sicurezza o ai sequestri delle forze di polizia.

L’ultima trovata in questo campo è descritta dai ricercatori di ESET, che hanno individuato una curiosa tecnica adottata da un gruppo di pirati che stanno portando avanti una campagna di attacchi attraverso un’estensione di Firefox in grado di agire come un trojan.

L’estensione è distribuita con il nome di HTML5 Encoding e contiene un JavaScript che agisce come backdoor, registrando ogni attività della vittima e inviandolo ai cyber-criminali.

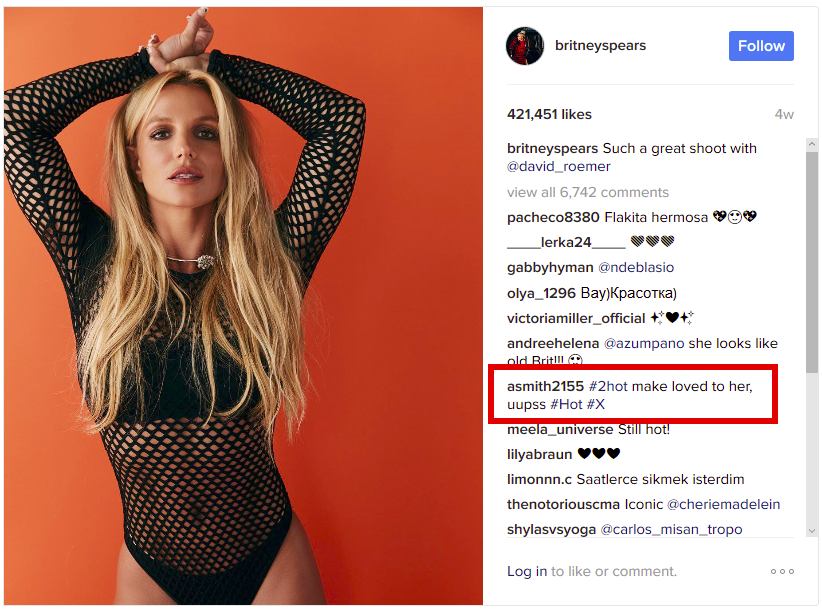

La sorpresa è che, per localizzare il server C&C a cui fare riferimento, il trojan va a spulciare i commenti su Instagram di una fotografia di Britney Spears.

Il commento sembra innocuo, in realtà permette al trojan di collegarsi al server C&C attraverso un link “accorciato” con Bitly.

Il trucco è piuttosto ingegnoso: sebbene il commento sembri avere un senso compiuto e non possa essere interpretato come un indirizzo Internet, in realtà nasconde una serie di caratteri nascosti Unicode e in particolare il cosiddetto Zero Width Joiner (200d) che viene usato normalmente per separare gli emoji.

Se si analizza con un editor il messaggio in questione, per esempio, si scopre che in realtà corrisponde a “smith2155< 200d >#2hot ma< 200d >ke lovei< 200d >d to < 200d >her, < 200d >uupss < 200d >#Hot < 200d >#X” che, una volta “tagliato” con lo Zero Width Joiner diventa http://bit.ly/2kdhuHX.

Per fare in modo che il trojan “capisca” quale commento usare come indirizzo per il collegamento, i cyber-criminali hanno utilizzato un sistema di hashing, in modo che il malware consideri solo i messaggi che hanno un hash con valore 183.

Secondo i ricercatori di ESET, l’estensione sarebbe uno degli strumenti utilizzati dal gruppo Turla, uno dei più celebri team di pirati informatici che si pensa essere collegato ai servizi segreti russi.

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

Un attacco supply chain ha compromesso...

Un attacco supply chain ha compromesso...Set 16, 2025 0

-

APT41, il gruppo cinese amplia il...

APT41, il gruppo cinese amplia il...Lug 22, 2025 0

Altro in questa categoria

-

Ghost Tap: scoperte frodi tap-to-pay...

Ghost Tap: scoperte frodi tap-to-pay...Gen 09, 2026 0

-

Nuova ondata di attacchi GoBruteforcer,...

Nuova ondata di attacchi GoBruteforcer,...Gen 08, 2026 0

-

Due estensioni Chrome hanno compromesso...

Due estensioni Chrome hanno compromesso...Gen 07, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta...

Minacce recenti

Nel 2026 sempre più attacchi autonomi AI-driven e deepfake: le previsioni di sicurezza di ClearSkies

Kaspersky: così funziona il mercato del lavoro nel dark web

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...Gen 09, 2026 0

I ricercatori di Group-IB hanno individuato Ghost Tap, una... -

Nuova ondata di attacchi GoBruteforcer, l’IA...

Nuova ondata di attacchi GoBruteforcer, l’IA...Gen 08, 2026 0

I ricercatori di Check Point Research hanno individuato una... -

Due estensioni Chrome hanno compromesso le chat di ChatGPT...

Due estensioni Chrome hanno compromesso le chat di ChatGPT...Gen 07, 2026 0

I ricercatori di OX Security hanno individuato due... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un -

Grave vulnerabilità nei chip Bluetooth Airoha: molti i...

Grave vulnerabilità nei chip Bluetooth Airoha: molti i...Gen 05, 2026 0

Il Bluetooth è di nuovo al centro di una grave...