Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

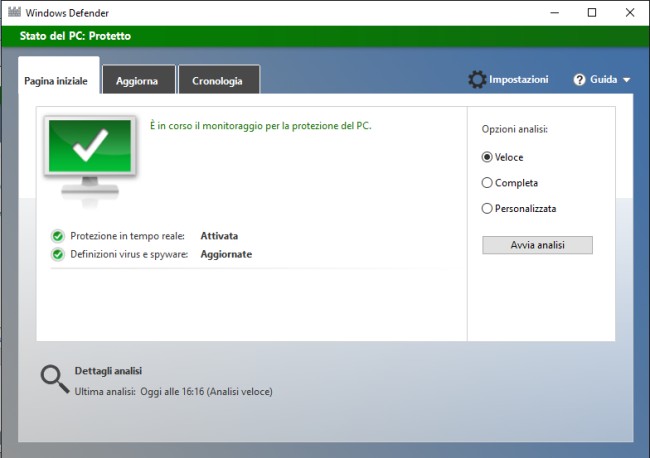

Microsoft sfiora il disastro con Windows Defender

Mag 10, 2017 Marco Schiaffino News, RSS, Vulnerabilità 0

L’azienda di Nadella corregge in tempi record una vulnerabilità devastante. La falla nell’antivirus permetteva l’esecuzione di codice in remoto.

Da un antivirus, di solito, ci si aspetta che protegga il computer dai malware. Quando salta fuori che soffre di una vulnerabilità che consente di prendere il controllo del sistema in remoto, quello che sci si trova di fronte è il rischio di una figuraccia di proporzioni storiche.

A sfiorare il disastro è stato Windows Defender, il software Microsoft per la protezione dai malware. A puntare il dito contro la mega-falla è stato invece il solito Tavis Ormandy (e la collega Natalie Silvanovich) del Project Zero di Google.

Stando a quanto riportato dalla stessa Microsoft, la vulnerabilità CVE-2017-0290 avrebbe permesso a un pirata informatico di sfruttare le caratteristiche del motore di scansione di Windows Defender per avviare l’esecuzione di codice in remoto e, di conseguenza, compromettere un PC.

La cosa più grave è che l’attacco avrebbe potuto essere portato senza che fosse necessaria alcuna interazione da parte dell’utente. L’esecuzione sarebbe infatti partita al momento della scansione del codice contenuto per esempio in un’email, in un messaggio istantaneo o in un sito Web.

Diffondere un malware tramite un antivirus sembra un paradosso, ma è proprio il livello di “libertà” di cui godono i software di protezione a trasformarli in un efficacissimo vettore di attacco.

Tutta colpa di NScript, un componente del Microsoft Malware Protection Engine (MsMpEng) che ha il compito di analizzare qualsiasi cosa che somigli a un JavaScript. E sarebbe proprio un JavaScript che lo potrebbe mettere in crisi.

Poche righe di codice, in realtà, ma sufficienti per sfruttare il componente allo scopo di compromettere la macchina (tutti i dettagli sono illustrati da Ormandy a questo link) e ottenerne il controllo. NScript, come molti componenti dei programmi antivirus, “gira” con privilegi elevati e non è protetto da sandbox.

Secondo lo steso Ormandy, inoltre, la vulnerabilità permetterebbe di portare l’attacco con le stesse modalità di un Worm. Insomma: un’eventuale exploit basato sulla falla avrebbe potuto dare il via a un vero cataclisma.

Come ne esce Microsoft? Non benissimo. Anche se a mitigare la figuraccia, per la verità, c’è il fatto che ha reagito a tempo di record dopo la segnalazione dei ricercatori.

Ormandy e Silvanovic hanno inviato la segnalazione venerdì 5 maggio, segnalando all’azienda di Redmond il solito termine di 90 giorni per la pubblicazione di una patch.

Gli sviluppatori di Windows Defender, però, hanno sfornato l’aggiornamento nel giro di un weekend, pubblicando il fix per la vulnerabilità lunedì 8 maggio, dopo soli tre giorni.

Articoli correlati

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Cyberattacchi: estorsioni e ransomware...

Cyberattacchi: estorsioni e ransomware...Ott 21, 2025 0

-

Secret Blizzard attacca le ambasciate...

Secret Blizzard attacca le ambasciate...Ago 01, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...