Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Con DoubleAgent l’antivirus diventa un malware

Mar 22, 2017 Marco Schiaffino In evidenza, News, RSS 0

L’attacco può modificare qualsiasi software (anche gli antivirus) per compromettere i PC Windows. Già pronte le contromisure.

Immaginate che una guardia del corpo perda la ragione e aggredisca la persona che dovrebbe proteggere. Non sarebbe una trama degna di un thriller hollywoodiano?

Stando a quanto riportato dai ricercatori di Cybellum, è esattamente quello che potrebbe succedere al vostro computer se dovesse essere vittima di un attacco con DoubleAgent.

La tecnica, come spiegano gli esperti della società di sicurezza, consente a un pirata informatico di modificare il comportamento di qualsiasi software, inclusi gli antivirus, per fargli fare quello che vuole.

L’origine della vulnerabilità è uno strumento per sviluppatori chiamato Microsoft Application Verifier, che permette di caricare una DLL all’interno di una applicazione per verificare la presenza di eventuali errori.

Come hanno scoperto i ricercatori di Cybellum, però, basta una chiave di registro per fare in modo che venga caricata una DLL diversa rispetto a quella prevista, consentendo in pratica di prendere il controllo di qualsiasi applicazione, come viene mostrato in questo video.

Secondo i ricercatori, DoubleAgent sarebbe in grado di colpire qualsiasi tipo di software, compresi numerosi antivirus tra cui Avast; AVG; Avira; Bitdefender; Trend Micro; Comodo; ESET; F-Secure; Kaspersky; Malwarebytes; McAfee; Panda; Quick Heal e Norton.

Siamo quindi di fronte a un’apocalisse per i software antivirus? Non proprio. Il report che descrive La tecnica di attacco è stato infatti inviato alle varie società di sicurezza tre mesi fa e, come hanno confermato a Security Info molte delle aziende di sicurezza che abbiamo contattato, tutte stanno implementando le contromisure necessarie per neutralizzare la minaccia.

A confermarlo per esempio è Kaspersky, che in risposta alla nostra richiesta ha specificato che grazie alla segnalazione di Cybellum, a partire dal 22 marzo (oggi) tutti i prodotti Kaspersky sono in grado di rilevare e bloccare questo tipo di attacco.

La società di sicurezza, inoltre, ci tiene a precisare che “l’attacco può essere portato solo in locale, quando la macchina sia già stata compromessa”. Insomma: per usare DoubleAGent, un pirata informatico dovrebbe prima riuscire a infettare il computer con un malware.

Commenti simili sono arrivati da G Data (che non è però tra i produttori di antivirus indicati da Cybellum) per bocca del responsabile della sicurezza Ralf Benzmüller.

“I nostri prodotti integrano già un sistema di protezione che impedisce il caricamento arbitrario di DLL” ha spiegato Benzmüller in risposta alla nostra email. “Stiamo in ogni caso valutando il problema e, se necessario, implementeremo ulteriori strumenti di rilevamento”.

Toni simili vengono usati anche da Trend Micro, che in un comunicato ufficiale ha specificato che “l’unico dei nostri prodotti vulnerabile a questo tipo di attacco è Titanium (la linea di prodotti consumer – ndr) mentre gli endpoint aziendali non sono vulnerabili”.

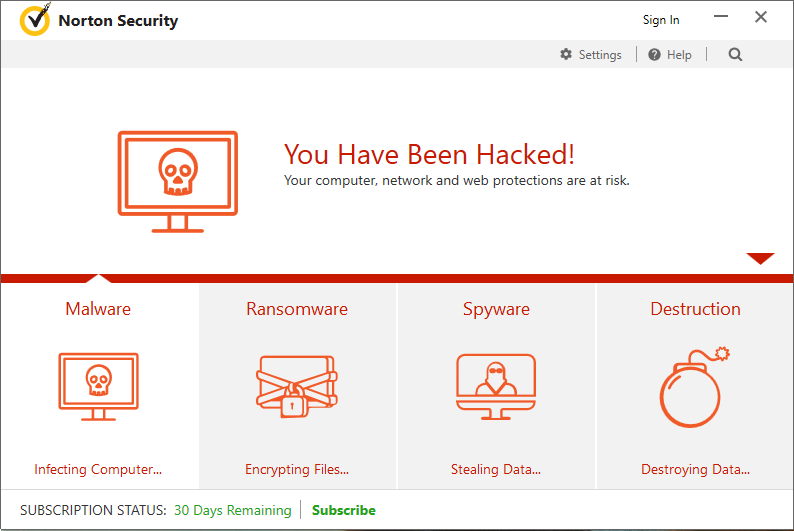

I ricercatori di Cybellum hanno concentrato l’attenzione sulla possibilità di attaccare i software antivirus (in questo caso si tratta di Norton) ma la tecnica funziona con qualsiasi tipo di programma.

Symantec, tirata in ballo direttamente dai ricercatori Cybellum che hanno usato il suo Norton per dimostrare come funziona l’attacco, ha rilasciato una nota ufficiale in cui spiega che è stato rilasciato un fix nella “improbabile eventualità che vengano presi di mira”.

ESET, infine, ci ha confermato che per quanto riguarda i suoi prodotti la vulnerabilità verrà risolta nel giro di poco tempo. Il portavoce dell’azienda, in ogni caso, ha sottolineato un aspetto messo in luce anche da altri esperti di sicurezza, cioè che l’uso di DoubleAgent richiede privilegi di amministratore e, di conseguenza, può essere considerato più una tecnica di offuscamento che un exploit vero e proprio.

Aggiornamento:

Ad approfondire la questione riguardante DoubleAgent è anche F-Secure, che specifica come la tecnica non sia un vero zero-day: “questo tipo di stratagemma è stato già presentato in numerose conferenze nel corso del 2015 da Alec Ionescu” spiegano dalla Finlandia.

“Attacchi di questo tipo possono sfuggire al controllo dei classici antivirus” proseguono da F-Secure “ma vengono comunque rilevati dai sistemi di Endpoint Detection and Response (EDR) come quello integrato nelle nostre soluzioni”.

Poche preoccupazioni anche per Avira, visto che dai loro test il proof of concept pubblicato da Cybellum non è in grado di alterare il funzionamento del loro antivirus.

“Riteniamo possibile che questa tecnica possa avere un limitato impatto su alcuni processi secondari e stiamo lavorando per individuare e correggere eventuali vulnerabilità di questo tipo” concludono.

Articoli correlati

-

Dark Telegram in ritirata: aumentano le...

Dark Telegram in ritirata: aumentano le...Dic 04, 2025 0

-

Il 25% dei leader aziendali italiani...

Il 25% dei leader aziendali italiani...Nov 03, 2025 0

-

Notification Protection, da Kaspersky...

Notification Protection, da Kaspersky...Ott 09, 2025 0

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...