Aggiornamenti recenti Febbraio 12th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

CERT-AGID 20–26 settembre: phishing, malware e PEC compromesse

Set 29, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Leaks, Malware, Minacce, Phishing, Privacy 0

Nel corso della scorsa settimana il CERT-AGID ha rilevato e analizzato 94 campagne malevole sul territorio italiano.

Di queste, 61 erano mirate direttamente a obiettivi nazionali, mentre 33 avevano carattere generico ma hanno comunque colpito utenti in Italia.

Agli enti accreditati sono stati condivisi 860 indicatori di compromissione (IoC) utili per l’attività di difesa.

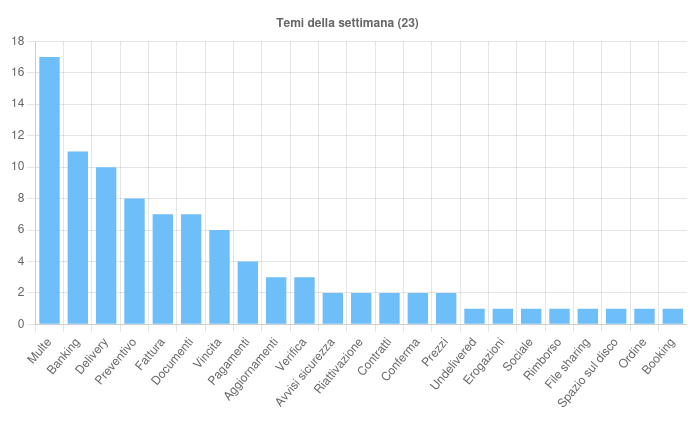

I temi della settimana

La scorsa settimana sono stati individuati 23 temi, sfruttati per diffondere campagne malevole in Italia.

Il più ricorrente è stato quello delle finte Multe, utilizzato in 17 campagne interamente veicolate via email che facevano leva sul nome di PagoPA. In questi casi le vittime ricevevano false notifiche di sanzioni o avvisi di pagamento, costruiti ad arte per carpire dati anagrafici e informazioni sulle carte elettroniche.

Molto battuto anche il tema del Banking, con 11 campagne di phishing, di cui una generica, indirizzate soprattutto agli utenti di ING e InBank ma che hanno coinvolto anche altri istituti come Intesa Sanpaolo, Crédit Agricole, Unicredit, Hype e SumUp.

Dal phishing su PagoPA e Agenzia delle Entrate ai malware come Remcos e FormBook, continua l’attacco a utenti e istituzioni.

Non sono mancati i falsi messaggi legati alle Spedizioni, utilizzati in sette campagne di phishing e smishing che hanno preso di mira i clienti di Poste Italiane, DHL e FedEx. In tre casi questo stratagemma è stato impiegato anche per distribuire malware come PhantomStealer, Guloader e FormBook.

Un altro espediente ricorrente è stato quello dei finti Preventivi, utilizzato sia in campagne italiane sia in operazioni di respiro più ampio. In questo ambito sono stati diffusi malware come Remcos, DarkVision e XWorm, mentre due campagne generiche hanno puntato al phishing ai danni di Adobe e cPanel.

Tra gli eventi più rilevanti della settimana spicca una campagna di phishing mirata agli utenti dell’Agenzia delle Entrate. I messaggi, che all’apparenza parevano comunicazioni ufficiali, promettevano un presunto rimborso fiscale e invitavano a cliccare su un link che conduceva a una pagina malevola.

Qui alle vittime venivano richiesti dati anagrafici e informazioni sulle carte di pagamento, con l’obiettivo evidente di sottrarre denaro e identità digitale.

Il CERT-AGID, in collaborazione con i gestori di posta elettronica certificata, ha inoltre individuato e bloccato una nuova ondata di malspam diffusa tramite caselle PEC compromesse.

Anche in questo caso lo scopo era distribuire malware, in particolare MintLoader, sfruttando allegati ZIP con file HTML contenenti URL cifrate con operazioni XOR.

A complicare il rilevamento hanno pensato l’uso di domini di primo livello .top e l’impiego di un Domain Generation Algorithm (DGA), tecnica che rende più difficile intercettare i server di comando e controllo.

Fonte: CERT-AGID

Un’ulteriore campagna ha preso di mira gli utenti INPS, promettendo l’erogazione di somme di denaro in cambio di una quantità impressionante di dati personali. Alle vittime venivano richieste varie generalità, un selfie, l’IBAN, copie fotografiche di carta d’identità, tessera sanitaria, patente e persino le ultime tre buste paga.

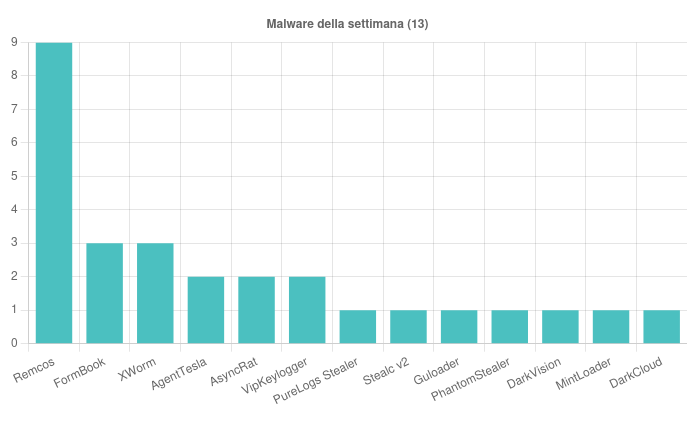

Malware della settimana

Nel corso della scorsa settimana sono state individuate tredici diverse famiglie di malware attive sul territorio italiano.

Tra le più significative spiccano quelle legate a Remcos, protagonista di tre campagne mirate con i temi “Ordine” e “Preventivo”, tutte veicolate via email con allegati in formato 7Z.

Si segnalano anche altre sei operazioni generiche che hanno sfruttato argomenti come “Documenti”, “Preventivo” e “Prezzi”, distribuite attraverso file HTML o archivi compressi GZ e RAR.

Ampia pure la diffusione di FormBook, osservato in tre campagne generiche che facevano leva sui temi “Fattura” e “Delivery”, trasmesse tramite allegati ZIP e TAR.

Non da meno XWorm, individuato in due campagne italiane a tema “Fattura” e “Preventivo” e in una ulteriore generica, sempre legata al tema “Fattura”, veicolata tramite allegati TGZ e GZ.

Fonte: CERT-AGID

Le analisi hanno inoltre rilevato la presenza di AgentTesla, comparso in due campagne generiche con i temi “Contratti” e “Documenti”, distribuite attraverso allegati ZIP e TAR.

Anche AsyncRat è stato utilizzato in due campagne di phishing generiche, basate su falsi captcha o link che conducevano a script PS1.

A queste si aggiungono due campagne generiche dedicate a VipKeylogger, che hanno sfruttato i temi “Contratti” e “Pagamenti” utilizzando file compressi in formato Z, e una campagna italiana che ha diffuso MintLoader con il tema “Fattura” attraverso comunicazioni inviate da caselle PEC compromesse con allegati ZIP.

Il panorama si è ulteriormente arricchito con la comparsa di Stealc v2, protagonista di una campagna italiana a tema “Documenti”, veicolata tramite script VBS.

In parallelo sono state osservate campagne generiche finalizzate a diffondere altre famiglie di malware come DarkCloud, PhantomStealer, DarkVision e PureLogs Stealer, a conferma di un panorama variegato e in costante evoluzione.

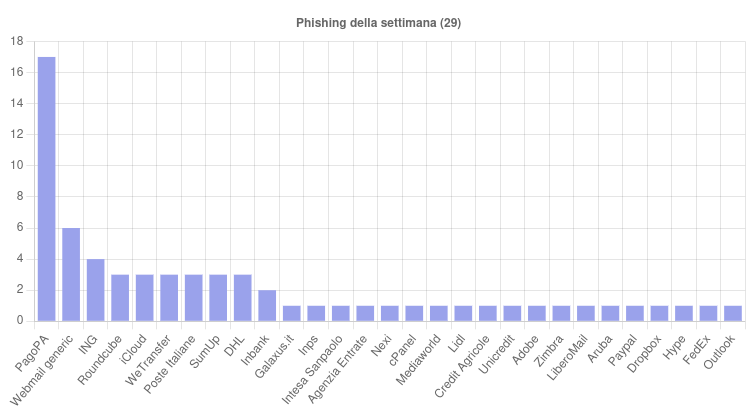

Phishing della settimana

Sono 29 i brand finiti nel mirino delle campagne di phishing. Per numero di operazioni spiccano in particolare quelle che hanno sfruttato il tema PagoPA e gli istituti bancari ING, a cui si affiancano le immancabili campagne legate ai servizi di webmail generici e non brandizzati.

Fonte: CERT-AGID

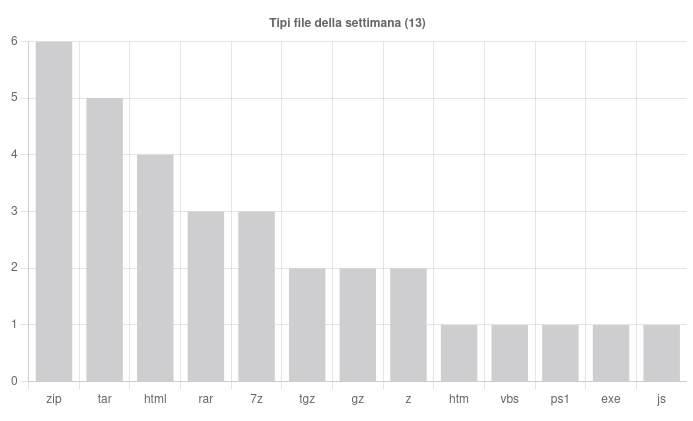

Formati e canali di diffusione

La settimana appena trascorsa ha confermato ancora una volta la supremazia degli archivi compressi come vettore privilegiato per la diffusione di attacchi.

In totale sono state individuate tredici diverse tipologie di file utilizzate nelle campagne, con una netta predominanza dei formati ZIP, presenti in sei occasioni, e TAR, impiegati cinque volte.

Seguono a breve distanza gli allegati in formato HTML, rilevati in quattro campagne, e quelli compressi nei formati RAR e 7Z, con tre impieghi ciascuno. Un gradino più in basso si collocano i formati TGZ, GZ e Z, utilizzati in due campagne ciascuno. Decisamente più sporadico invece l’impiego di file come HTM, VBS, PS1, EXE e JS.

Fonte: CERT-AGID

Anche la distribuzione delle campagne conferma un trend ormai consolidato: le email restano lo strumento di gran lunga preferito dai criminali informatici, responsabili di aver veicolato ben 91 campagne tra le 94 censite dal CERT-AGID.

Gli SMS mantengono un ruolo più marginale, con appena 3 casi rilevati, ma continuano comunque a rappresentare un canale parallelo che gli attaccanti non intendono abbandonare.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

-

L’arma dell’autenticità:...

L’arma dell’autenticità:...Feb 09, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo... -

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source...