Aggiornamenti recenti Febbraio 16th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

CERT-AGID 10-16 maggio: l’Agenzia delle Entrate ancora nel mirino

Mag 19, 2025 Stefano Silvestri Attacchi, Gestione dati, Hacking, In evidenza, Malware, Minacce, News, Phishing, Scenario, Tecnologia 0

Nel corso della settimana, il CERT-AGID ha identificato e analizzato 63 campagne malevole in Italia. Di queste, 38 hanno avuto obiettivi specifici in Italia, mentre 25 sono risultate generiche, pur avendo comunque un impatto in ambito nazionale.

Sono stati quindi resi disponibili agli enti accreditati un totale di 667 indicatori di compromissione (IoC) individuati.

I temi della settimana

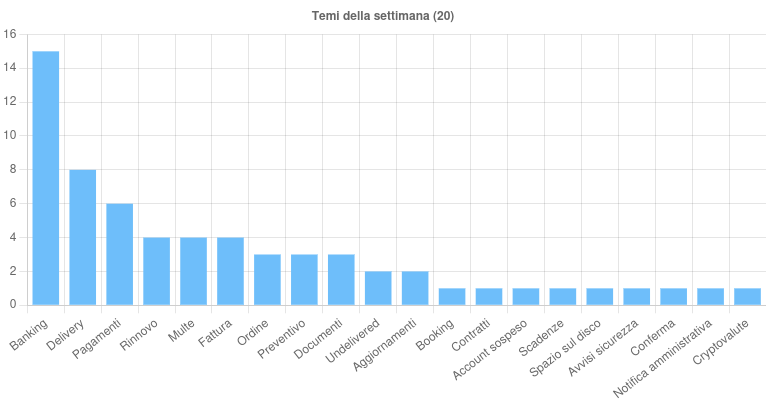

La scorsa settimana sono stati sfruttati 20 temi per condurre attività malevole sul territorio italiano. Come sempre, il tema Banking è stato il più gettonato, sia per veicolare malware che per condurre campagne di phishing.

Per quanto riguarda il malware, sono state rilevate le campagne Stealerium, Crocodilus, Copybara e SuperCardX. Relativamentre invece al phishing, sono emerse campagne via email ai danni di Intesa Sanpaolo e BPER, oltre a cinque attacchi via PEC diretti a Intesa Sanpaolo, Findomestic, Credem e Hype.

Nel corso della scorsa settimana, il CERT-AGID ha identificato e analizzato 63 campagne malevole ed emesso 667 indicatori di compromissione.

Il tema Delivery è stato impiegato in sei campagne via email che hanno diffuso sia malware che phishing. Tra queste, due campagne generiche di tipo Remcos, una di tipo FormBook e una campagna italiana con il malware MassLogger. Inoltre, due campagne di phishing via email hanno sfruttato l’identità di Poste Italiane per rubare credenziali agli utenti.

Per quanto riguarda i Pagamenti, il tema è stato utilizzato in sei campagne via email, di cui quattro generiche, che hanno distribuito malware come FormBook, VipKeylogger, XWorm e SnakeKeylogger. In ambito italiano, una campagna ha veicolato MassLogger, mentre un’altra ha sfruttato il brand Aruba per condurre un attacco di phishing e sottrarre credenziali.

Infine, il tema Multe è stato principalmente sfruttato in campagne di phishing via email ai danni di PagoPA, con l’invio di falsi avvisi di multa per indurre gli utenti a inserire i dati della loro carta di credito. Gli altri temi sono stati utilizzati per veicolare una varietà di campagne di malware e phishing.

Tra gli eventi di particolare interesse, segnaliamo che il CERT-AGID ha rilevato una nuova campagna di phishing che ha preso di mira l’Agenzia delle Entrate.

Le e-mail malevole, con l’oggetto relativo a una presunta “Notifica amministrativa”, invitano gli utenti a cliccare su un link per visualizzare i dettagli. Seguendo il link, le vittime vengono indirizzate a una pagina fraudolenta che imita l’aspetto del portale ufficiale di AdE, ma ospitata su domini differenti. L’intento degli attaccanti è rubare le credenziali di accesso, tra cui e-mail e password.

Fonte: CERT-AGID

Un’altra campagna recentemente analizzata distribuisce il malware Adwind, mirata principalmente a Italia, Spagna e Portogallo. In questo caso, gli attaccanti inviano e-mail contenenti un allegato PDF, solitamente denominato “Documento.pdf” o “Fattura.pdf”, che rimanda a un servizio di cloud storage come OneDrive o Dropbox.

Cliccando sul link, gli utenti scaricano un file VBS o HTML con codice offuscato, che permette l’infezione. Per ulteriori dettagli, è possibile consultare la news dedicata.

Malware della settimana

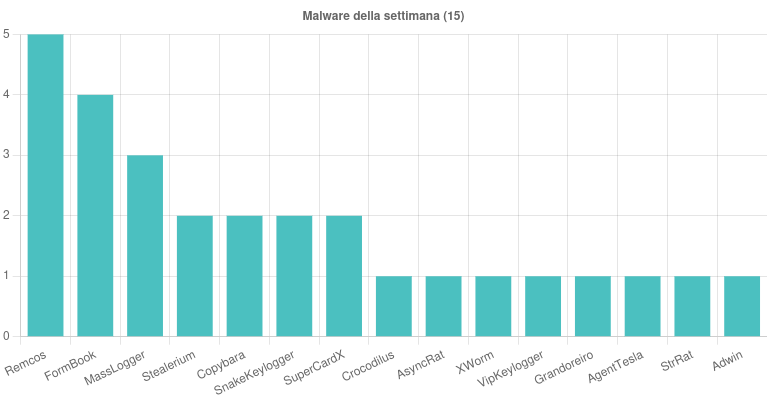

Nel corso della settimana sono state individuate 15 famiglie di malware che hanno colpito l’Italia.

In particolare, sono state rilevate campagne come quella di Remcos, che ha interessato l’Italia con un tema “Contratti” diffuso via email con allegato 7Z e altre quattro campagne generiche a tema “Delivery”, “Ordine” e “Documenti”, anch’esse diffuse via email con allegati ACE e GZ.

Per FormBook, sono state scoperte quattro campagne generiche a tema “Delivery”, “Pagamenti”, “Preventivo” e “Ordine”, diffuse via email con allegati LZH, ZIP e documenti DOCX.

MassLogger è stato individuato in due campagne italiane a tema “Delivery” e “Pagamenti”, distribuite via email con allegati ZIP e ZIPX.

Fonte: CERT-AGID

Sono poi state rilevate due campagne italiane di Stealerium a tema “Banking”, diffuse via email con allegati XLAM e ZIP, mentre due campagne italiane di SuperCardX a tema “Banking” sono state riscontrate via PEC, mirate a distribuire malware per Android.

Copybara ha colpito l’Italia con due campagne SMS a tema “Banking”. SnakeKeylogger è stato utilizzato in due campagne generiche a tema “Pagamenti” e “Preventivo” diffuse via email con allegati ZIP, mentre XWorm ha colpito con una campagna generica a tema “Pagamenti” tramite email con allegato ZIP.

Il succitato Adwind è stato utilizzato in una campagna italiana a tema “Fattura” diffusa via email con allegato PDF, e infine Crocodilus è stato individuato in una campagna italiana a tema “Banking” diffusa via SMS, finalizzata alla distribuzione di un APK malevolo.

Phishing della settimana

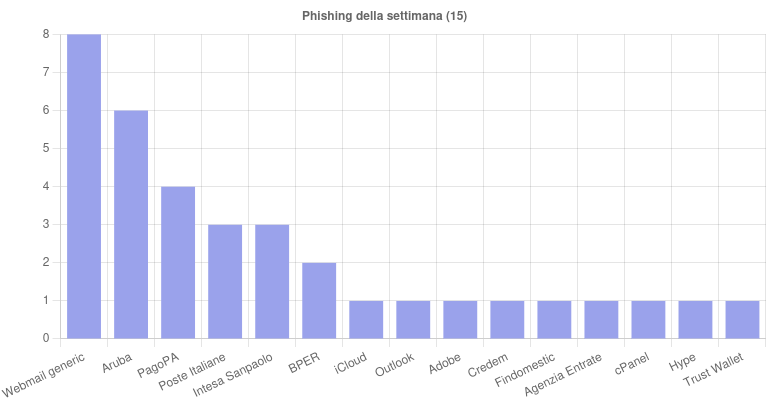

Sono 15 i brand coinvolti nelle campagne di phishing di questa settimana. Tra questi, spiccano per quantità le campagne a tema PagoPA, Aruba e Poste Italiane, che hanno colpito un gran numero di utenti con tentativi di sottrazione di credenziali.

Fonte: CERT-AGID

Oltre a questi, non mancano le campagne di phishing legate alle webmail generiche, che continuano a essere una costante nelle attività malevole. Questi attacchi si sono manifestati principalmente tramite email fraudolente, mirate a ingannare gli utenti e indurli a fornire informazioni sensibili come username, password e dati bancari.

Formati e canali di diffusione

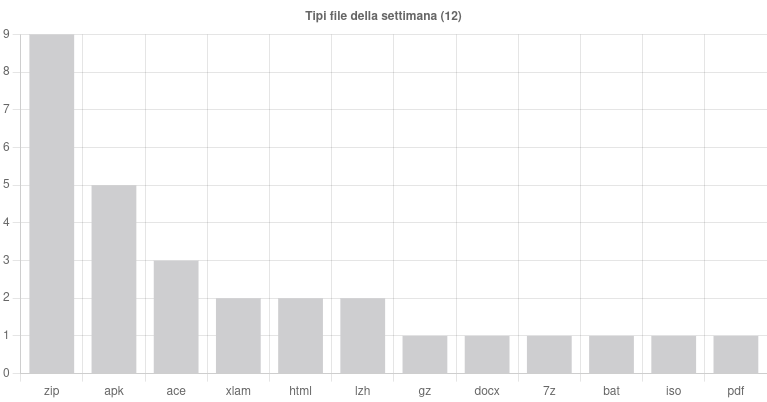

Nell’ultima settimana, il CERT-AGID ha rilevato 12 tipologie diverse di file malevoli. Tra i formati più utilizzati spiccano ancora una volta i file compressi, che continuano a essere il vettore preferito per la diffusione di malware.

In particolare, i file ZIP sono stati impiegati in 9 campagne, consolidando la loro posizione come uno degli strumenti più efficaci per trasportare codice dannoso.

A seguire troviamo i file APK, tipici delle installazioni su dispositivi Android, che sono stati coinvolti in 5 campagne, suggerendo che questi attacchi sono mirati principalmente agli utenti di dispositivi mobili.

Altri formati meno comuni ma comunque rilevanti, includono GZ, DOCX, 7Z, BAT, ISO e PDF, utilizzati ciascuno in una singola campagna. Sebbene meno frequenti, questi file vengono comunque scelti per sfruttare vulnerabilità specifiche, utilizzando formati che gli utenti o i sistemi di sicurezza potrebbero non riconoscere come minacciosi.

Fonte: CERT-AGID

Anche i canali di diffusione delle minacce hanno confermato le tendenze già osservate. L’email ordinaria resta il mezzo di diffusione principale, con ben 49 campagne veicolate tramite posta elettronica tradizionale.

Non è però da sottovalutare l’uso della PEC, che è stata utilizzata in 10 episodi, sfruttando la fiducia che molti utenti ripongono nelle comunicazioni ufficiali.

Infine, i messaggi SMS hanno fatto la loro comparsa in 4 casi, evidenziando una modalità sempre più diffusa per colpire gli utenti mobili, con messaggi brevi ma urgenti, spesso travestiti da notifiche bancarie o false comunicazioni.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in...