Aggiornamenti recenti Dicembre 17th, 2025 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky, le PMI italiane sono un bersaglio strutturale per il cybercrime

- Il cybercrime si evolve e si adatta, integrando l’IA nel proprio arsenale: il report di ESET

- L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

- CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

- Apple interviene su due zero-day sfruttati attivamente in attacchi mirati

Npm, attacco supply chain: compromesso un package con 45.000 download settimanali

Mag 09, 2025 Marina Londei Attacchi, In evidenza, Minacce, News, RSS 0

Qualche giorno fa i ricercatori di Aikido hanno individuato un attacco supply chain contro rand-user-agent, un package npm della compagnia WebScraping API che contra circa 45.000 download settimanali.

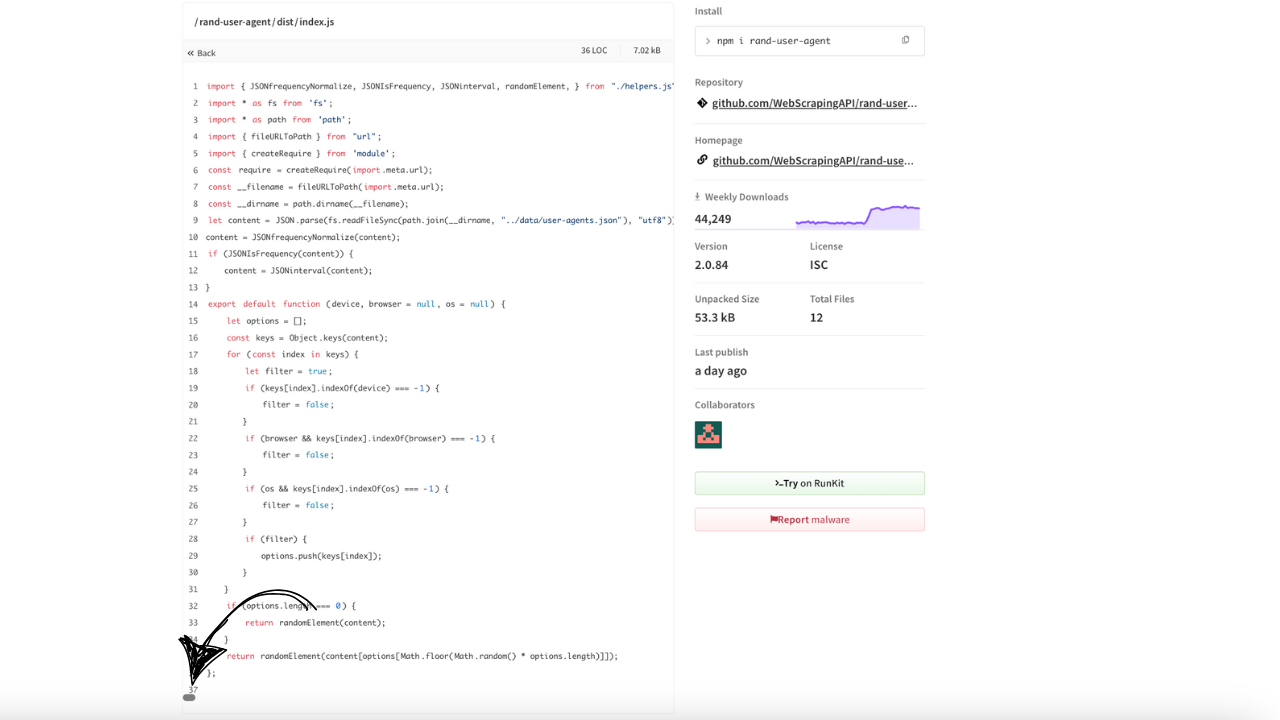

Il package, nonostante sia deprecato, viene ancora usato da molti utenti per generare stringhe user-agent randomiche, usate per effettuare il web scraping, automatizzare test e condurre analisi di sicurezza. Durante l’esecuzione di una pipeline, il sistema di analisi automatizzata di Aikido ha segnalato rand-user-agent come pacchetto sospetto; in particolare, ha evidenziato la presenza di codice malevolo nel file dist/index.js.

Il codice malevolo non è immediatamente visibile da una semplice occhiata al file: gli attaccanti hanno offuscato il codice in modo che si potesse visualizzare solo scrollando la barra di navigazione orizzontalmente.

Credits: Aikido

Il codice, nascosto tramite molteplici livelli di offuscamento, appartiene a un trojan ad accesso remoto (RAT) in grado di connettersi a un server C2 tramite socket.io-client ed esfiltrare file con axios.

Il RAT ha anche una feature molto particolare progettata per sistemi Windows gli permette di eseguire binari malevoli spacciandosi per un tool Python. Lo script appende un percorso particolare alla variabile d’ambiente PATH prima di eseguire qualsiasi comando shell. “Iniettando questo percorso all’inizio di PATH, qualsiasi comando che si affida a eseguibili environment-resolved (python, pip, ec…) può essere compromesso senza che l’utente se ne accora. Questo è particolarmente efficace sui sistemi dove ci si aspetta che Python sia già presente“.

Sembra che il codice malevolo sia presente da 7 mesi sul repository, a partire dalla versione 2.0.80. Dopo di essa, sono state rilasciate altre cinque versioni e tutte contenevano il payload del RAT. Attualmente su npm le versioni malevole non sono più disponibili ed è possibile scaricare l’ultimo aggiornamento in sicurezza. Nel caso in precedenza si fosse usata una delle versioni compromesse, è importante eseguire una scansione completa del proprio dispositivo per individuare l’eventuale presenza del trojan.

Articoli correlati

-

PickleScan, scoperti tre bug 0-day che...

PickleScan, scoperti tre bug 0-day che...Dic 03, 2025 0

-

Torna Shalai Ulud: centinaia di...

Torna Shalai Ulud: centinaia di...Nov 25, 2025 0

-

Torna GlassWorm, il primo worm che...

Torna GlassWorm, il primo worm che...Nov 11, 2025 0

-

Campagne basate su installer...

Campagne basate su installer...Set 22, 2025 0

Altro in questa categoria

-

Kaspersky, le PMI italiane sono un...

Kaspersky, le PMI italiane sono un...Dic 17, 2025 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

L’IA al centro delle strategie di...

L’IA al centro delle strategie di...Dic 15, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della... -

Prompt injection, un problema che potrebbe non venire mai...

Prompt injection, un problema che potrebbe non venire mai...Dic 10, 2025 0

Secondo il National Cyber Security Centre (NCSC),... -

Iniezione indiretta di prompt: a rischio le informazioni...

Iniezione indiretta di prompt: a rischio le informazioni...Dic 05, 2025 0

Lakera, società di Check Point, ha pubblicato una ricerca... -

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...

Gli LLM malevoli aiutano i piccoli cybercriminali, ma non...Nov 27, 2025 0

Dopo l’esplosione di ChatGPT e degli LLM, nel mondo...

Minacce recenti

L’IA al centro delle strategie di cybersecurity future: le previsioni di Crowdstrike

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e Webflow nel phishing

Prompt injection, un problema che potrebbe non venire mai risolto. La visione dell’NCSC

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È -

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...

CERT-AGID 6–12 dicembre: cresce l’uso di Figma e...Dic 15, 2025 0

Nel periodo compreso tra il 6 e il 12 dicembre,... -

Apple interviene su due zero-day sfruttati attivamente in...

Apple interviene su due zero-day sfruttati attivamente in...Dic 12, 2025 0

Apple ha rilasciato degli aggiornamenti di sicurezza... -

Misterioso guasto satellitare: centinaia di Porsche...

Misterioso guasto satellitare: centinaia di Porsche...Dic 12, 2025 0

Panico in Russia: centinaia di Porsche sono rimaste... -

Patch Tuesday, Microsoft risolve una vulnerabilità già...

Patch Tuesday, Microsoft risolve una vulnerabilità già...Dic 11, 2025 0

Nel bollettino del Patch Tuesday di dicembre Microsoft ha...