Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

APT40 è ancora una minaccia: il rapporto di CISA e altre agenzie di cybersecurity

Lug 10, 2024 Marina Londei Approfondimenti, Campagne malware, In evidenza, Minacce, News, RSS 0

Le agenzie governative e di cybersicurezza di Australia (ASD ACSC), Stati Uniti (CISA, NSA e FBI), Regno Unito (NCSC-UK), Canada (CCCS), Nuova Zelanda (NCSC-NZ), Germania (BND e BfV), Corea (NIS) e Giappone (NISC e NPA) hanno pubblicato un advisory congiunto in cui descrivono le attività del gruppo cybercriminale APT40.

Pixabay

Il report spiega che la gang agisce per conto del governo cinese e ha colpito organizzazioni in diversi Paesi, in particolare in Australia e Stati Uniti, e continua a essere una minaccia per queste nazioni. L’advisory si focalizza in particolare sulle attività contro le reti aziendali australiane, sia pubbliche che private, colpite più volte dal gruppo.

“APT40 riesce a trasformare e adattare rapidamente i proof-of-concept (POC) di nuove vulnerabilità e di utilizzarli immediatamente contro le reti che possiedono l’infrastruttura della vulnerabilità associata” spiegano le autorità.

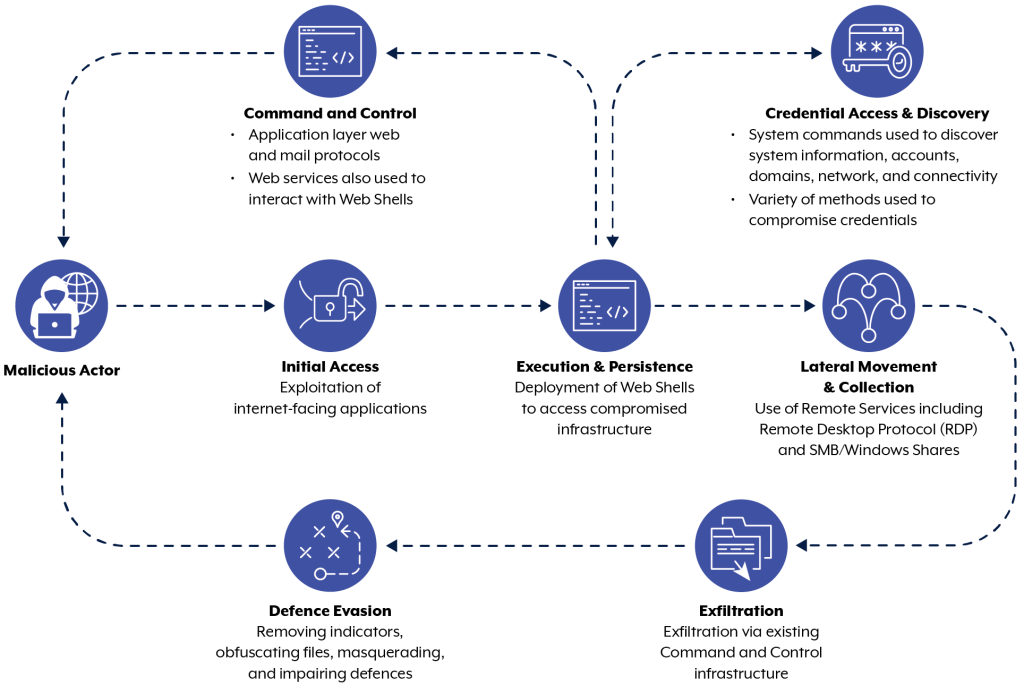

Il gruppo esegue regolarmente operazioni di analisi delle reti alla ricerca di nuove opportunità per comprometterle, come vulnerabilità non patchate o dispositivi obsoleti, preferendole a tecniche di phishing o attività che richiedono l’interazione dell’utente. La priorità della gang è ottenere credenziali valide per l’accesso alle reti, così da eseguire una serie di attività malevole contro le organizzazioni target.

Dopo aver ottenuto l’accesso iniziale alla rete, APT40 esegue web shell per mantenere la persistenza e condurre altre operazioni, tra le quali l’esfiltrazione di dati sensibili, la compromissione di credenziali e lo spostamento laterale per compromettere altri dispositivi.

Le attività di APT40

Essendo il gruppo ancora in attività, le Agenzie invitano le organizzazioni dei Paesi colpiti a mettere in atto strategie robuste per proteggere le proprie reti. Tra queste c’è una gestione più attenta delle patch, per ridurre il rischio di sfruttamento dei dispositivi e servizi esposti su Internet, e la segmentazione di rete per bloccare il movimento laterale.

Gli amministratori di rete dovrebbero inoltre limitare al minimo i privilegi degli utenti e impostare come obbligatoria l’autenticazione multi-fattore per tutti i servizi accessibili da remoto. È consigliabile inoltre disabilitare servizi, porte e protocolli non utilizzati e ridurre il numero di appliance esposte a Internet.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

-

Attaccanti sfruttano un bug di...

Attaccanti sfruttano un bug di...Set 24, 2025 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...