Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Ecco CryLocker, iI ransomware che ti cerca nel mondo reale

Set 07, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan 0

Il malware identifica ogni macchina colpita e usa Google Maps per localizzarla. Il motivo? Per ora è un mistero.

L’evoluzione dei ransomware, in alcuni casi, prende pieghe inaspettate. Nel caso di CryLocker, un malware individuato la scorsa settimana e che ha caratteristiche molto particolari.

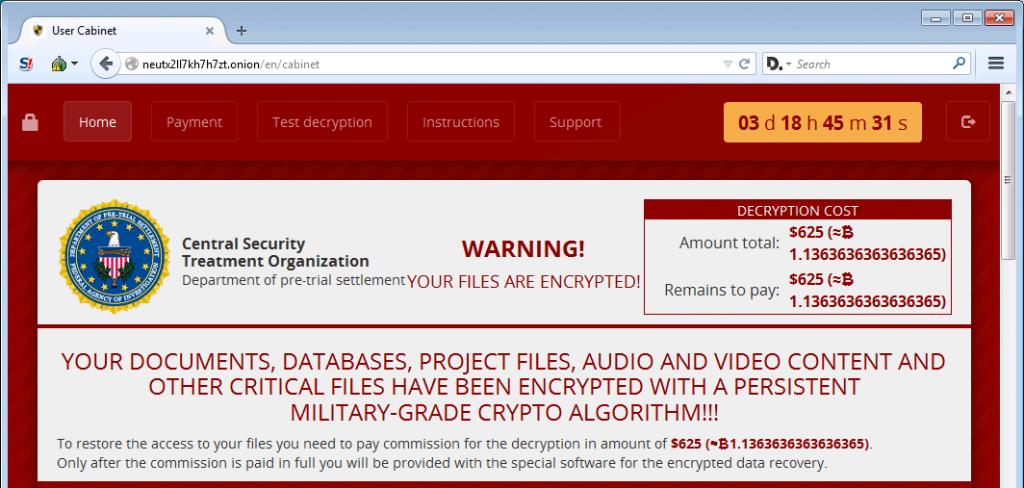

Nonostante alcuni comportamenti anomali, CryLocker rimane in ogni caso un crypto-ransomware, la cui funzione principale è quella di prendere in ostaggio i file della vittima e chiedere il pagamento di un riscatto (625 dollari in Bitcoin) per ottenere la chiave che consente la decodifica dei dati.

La richiesta di riscatto è “firmata” da una fantomatica Central Security Treatment Organization, che sfoggia un logo fatto in casa in cui vengono mescolati elementi degli stemmi di CIA e FBI. Due organizzazioni dalle quali gli autori del ransomware devono aver mutuato anche l’abitudine di farsi gli affari degli altri.

L’organizzazione non esiste, ma il suo logo incute un certo timore.

Una volta installato, infatti, CryLocker esegue una serie di operazioni che sembrano pensate per “schedare” il computer colpito. Prima di tutto il malware analizza il sistema e crea un log con le informazioni riguardanti il tipo di processore, il nome del computer e la versione di Windows installata.

Queste informazioni vengono poi inviate tramite una connessione con protocollo UDP a 4.096 indirizzi IP diversi. Un sistema, quello di comunicare con un gran numero di macchine, usato già in passato da altri malware per rendere più difficile l’individuazione del server Command and Control.

Infine, CryLocker utilizza la funzione WlanGetNetworkBssList per identificare le reti wireless raggiungibili dal computer. Una volta memorizzati gli identificativi SSID, usa le API di Google Maps per determinare la posizione del PC infetto.

Le informazioni sul computer infetto vengono poi inserite anche in un file in formato PNG che viene poi caricato in una gallery su Imgur, un popolare servizio di hosting di immagini. Il nome del file viene poi trasmesso al server C&C attraverso il solito collegamento UDP per segnalare che una nuova macchina è stata colpita.

Quale sia l’obiettivo di questa strana forma di “schedatura” è per ora un mistero. Stando a quanto riportato da Lawrence Abrams, che ha analizzato il malware per primo, CryLocker però si sta diffondendo molto velocemente.

- CIA, FBI, Ransomware

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...