Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Due versioni per il ransomware DetoxCrypto. È un franchising?

Ago 23, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware 0

Stesso codice ma stili diversi. Il ransomware potrebbe essere offerto nella formula “malware as a service” a chiunque voglia lanciarsi nel settore della cyber-estorsione.

Non sarebbe la prima volta. Già in passato, infatti, gli esperti di sicurezza hanno messo in guardia nei confronti del fenomeno del “malware as a service”, il fenomeno che trasforma la criminalità informatica in un modello di affiliazione e noleggio.

Il caso di DetoxCrypto è esemplare: il ransomware è comparso in numerose versioni diverse, caratterizzate da temi che le distinguono l’una dall’altra.

Il ransomware viene diffuso su Internet sotto forma di un eseguibile che contiene al suo interno altri file che vengono installati sul sistema colpito. Per il momento, i ricercatori del MalwareHunter Team non hanno individuato una vera e propria campagna di distribuzione di DetoxCrypto, ma il malware è stato individuato in due versioni diverse.

Il modus operandi, in ogni caso, è lo stesso. Una volta avviato l’eseguibile principale, il malware estrae un file chiamato MicrosoftHost.exe. Oltre a questo, il “pacchetto” contiene uno sfondo per il desktop, un file audio e un altro eseguibile, i cui nomi (e contenuto) dipendono dalla versione di DetoxCrypto.

La prima versione individuata dagli analisti (Calipso) non utilizza particolari tecniche di ingegneria sociale, ma ha la particolarità di catturare una schermata del desktop della vittima al momento dell’installazione.

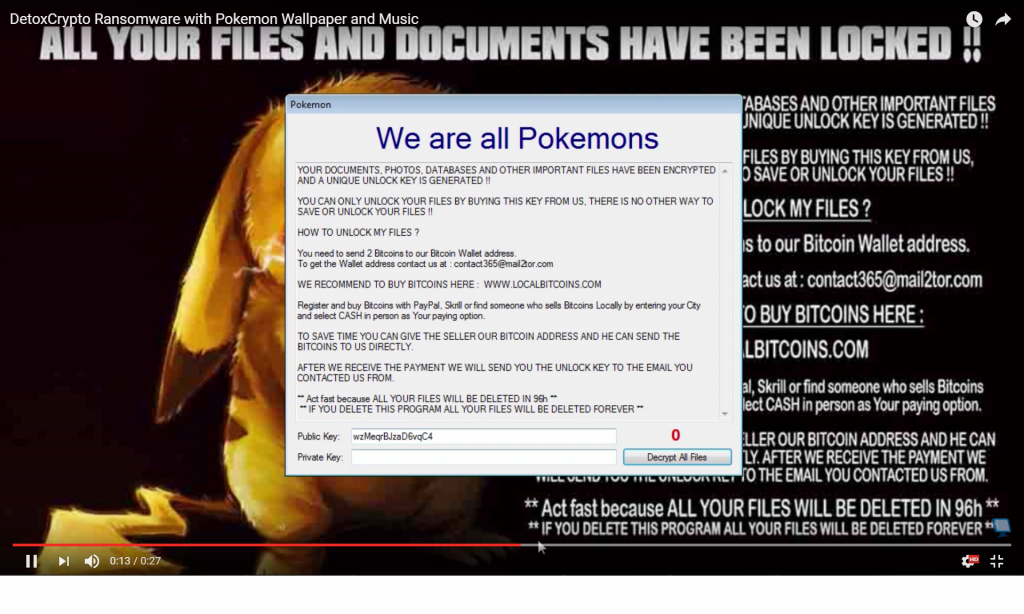

Siamo tutti Pokemon! Questi, però, hanno la brutta abitudine di cifrare i file del nostro computer…

La seconda, invece, sfrutta la popolarità di PokemonGo. Sia l’eseguibile (pokemongo.exe) che i file audio e lo sfondo richiamano il popolare videogioco. La versione “pokemon” riproduce una musichetta e mostra sullo schermo l’immagine di un pokemon in lacrime.

Calipso, invece, si mantiene sul classico: una schermata sobria e un messaggio vocale che ribadisce la richiesta di riscatto.

Alla sua attivazione, in ogni caso, DetoxCrypt agisce come un classico ransomware: avvia la cifratura dei file presenti sul disco fisso utilizzando una chiave AES e chiede il pagamento di un riscatto (2 Bitcoin) per “liberare” i file.

A far pensare a un sistema di affiliazione, però, è soprattutto il fatto che le diverse versioni hanno un codice pressoché identico, ma fanno riferimento ad account diversi (e diversi indirizzi email a cui comunicare l’avvenuto versamento) per il pagamento del riscatto.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...