Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

ESPecter: il bootkit invisibile è in circolazione dal 2012

Ott 05, 2021 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità 0

Il malware per Windows si annida nella partizione di avvio del disco fisso e consente di sottrarre informazioni e documenti.

Una carriera lunga almeno 9 anni, i cui risvolti hanno allarmato tutti gli esperti di sicurezza. Quella di ESPecter è infatti una vicenda che apre interrogativi sull’efficacia degli strumenti utilizzati per proteggere UEFI (Unified Extensible Firmware Interface) dai malware.

Come spiegano in un report pubblicato su Internet i ricercatori di ESET, ESPecter è un bootkit, cioè un software malevolo impiantato nel firmware. Il suo posizionamento nel processo di avvio gli consente, in pratica, di operare aggirando qualsiasi sistema antivirus.

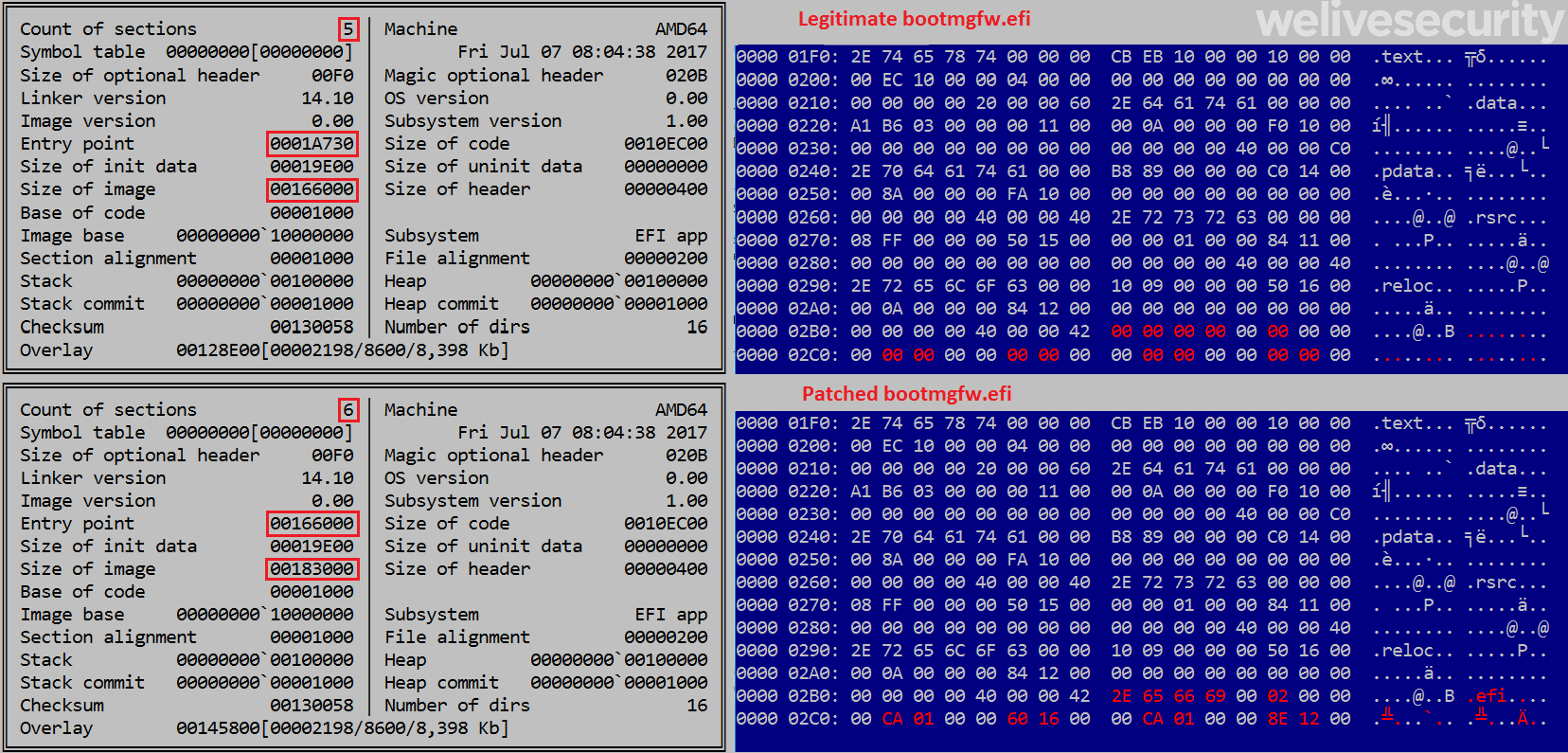

Nel caso specifico, ESPecter si installa come driver nella partizione di sistema EFI, aggirando il sistema di controllo Windows Driver Signature Enforcement.

L’esemplare individuato dagli esperti di ESET era associato a un componente in grado di spiare qualsiasi attività dell’utente, sia attraverso un sistema di keylogging capace di registrare qualsiasi cosa fosse digitata sul PC, sia attraverso un sistema che consentiva di accedere a tutti i documenti memorizzati sul computer.

Alla base di tutto, però, ci sono due payload principali (WinSys.dll e Client.dll) che consentono, in pratica, di scaricare ed eseguire qualsiasi tipo di componente dannoso.

Stando a quanto scrivono i ricercatori, ci sarebbero tracce di ESPecter risalenti adirittura al 2012, cioè quando UEFI non era ancora stato introdotto e i PC usavano il vecchio BIOS.

Oltre alla longevità del bootkit, ciò che sorprende è però il fatto che la sua installazione dovrebbe essere impedita dalla presenza di Secure Boot, strumento pensato per limitare la possibilità di modificare Windows Boot Manager.

L’ipotesi degli autori del report, oltre a quella che sulla macchina infetta per qualche ragione fosse stata disabilitata la funzione o che il pirata informatico abbia avuto accesso fisico alla macchina, è che i cyber criminali abbiano trovato un modo per disabilitare Secure Boot allo scopo di diffondere il bootkit.

In alternativa, l’attacco potrebbe sfruttare delle vulnerabilità note (e quindi teoricamente già corrette) di UEFI, come CVE-2014-2961, CVE-2014-8274 o CVE-2015-0949. Questo significherebbe, però, che il bootkit può colpire solo i PC in cui il firmware non è aggiornato.

L’ultima teoria, più inquietante, è che i cyber spioni che hanno creato ESPecter sfruttino una vulnerabilità ancora sconosciuta in UEFI.

Articoli correlati

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

Il protocollo di rete...

Il protocollo di rete...Nov 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

Scoperto un RAT per Windows che...

Scoperto un RAT per Windows che...Mag 30, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...