Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

PrintNightmare permette l’esecuzione remota attraverso lo spooler di stampa

Lug 03, 2021 Massimiliano Monti Attacchi, Malware, News 0

La vulnerabilità sfruttata da PrintNightmare affligge anche i server Windows e permette di eseguire codice remoto. Al momento la patch rilasciata da Microsoft sembra inefficace.

Quando c’è di mezzo la fama, anche gli hacker vedono rosso. La diffusione del codice maligno PrintNightmare ne è la dimostrazione. L’exploit infatti è stato pubblicato su GitHub e ritirato poco dopo, ma nel frattempo qualcuno ne aveva fatta una copia, che ora circola liberamente in Rete.

L’exploit, si basa sulla vulnerabilità CVE-2021-1675 che sfrutta spoolsv.exe, cioè lo spooler di stampa di Windows, per ottenere privilegi elevati e permettere l’esecuzione di codice da remoto. Una vulnerabilità inizialmente classificata come a basso rischio (sembrava che permettesse solo l’esecuzione di codice da locale), ma che poi è stata riclassificata proprio perché permette remote code execution.

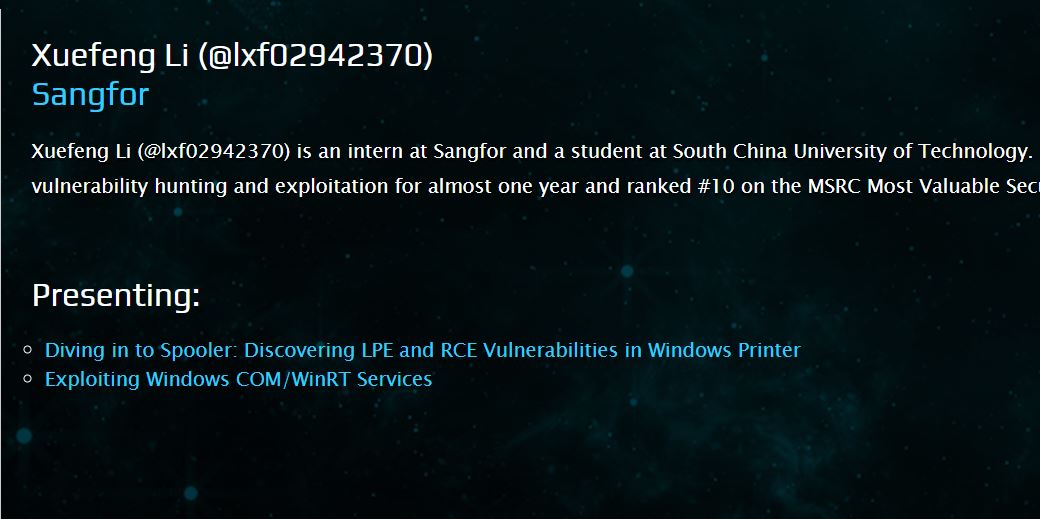

L’exploit è stato realizzato dai due ricercatori Zhiniang Peng e Xuefeng Li, che hanno intenzione di presentarlo al prossimo evento BlackHat USA che si terrà a fine luglio 2021. Qualcuno vocifera che la pubblicazione su GitHub sia stata fatta a scopo promozionale, ma senza dubbio con una certa superficialità.

PrintNightmare mette i server Windows a rischio

Le conseguenze della circolazione di questo exploit possono essere notevoli, dal momento che lo spooler di stampa è attivo di default su tutti i server. Per aggiungere una maggiore gravità, per questa debolezza Microsoft ha già pubblicato una patch di sicurezza per questa vulnerabilità, che però non sembra avere risolto il problema. Al momento il consiglio più valido è quello di disabilitare spoolsv.exe quando possibile. Su Naked Security, il blog di Sophos, è stata pubblicata una soluzione temporanea per disabilitare lo spooler in modo permanente e soprattutto per limitare l’accesso al servizio di stampa agendo a livello di rete. Una policy opt-in in questo caso può sembrare eccessiva, ma il codice maligno costituisce un rischio reale e piuttosto elevato.

Per il resto, dopo aver disabilitato lo spooler di stampa su tutti i server dove è possibile farlo e avere blindato l’accesso agli altri, l’unica cosa da fare è aspettare un’aggiornamento di sicurezza da parte di Microsoft che risolva il problema.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Cyberattacchi: estorsioni e ransomware...

Cyberattacchi: estorsioni e ransomware...Ott 21, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...