Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Operazione Diànxùn: hacker cinesi a caccia di dati sul 5G

Mar 18, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS 0

Gli attacchi dei purati legati al governo di Pechino prendono di mira le società di telecomunicazioni per rubare informazioni sulla nuova rete.

Grande attesa per il 5G e non solo da parte dell’opinione pubblica e delle aziende: l’interesse per la rete di comunicazione di nuova generazione sembra essere alto anche dalle parti di Pechino.

A confermarlo è un report di McAfee, che segnala una vasta campagna di attacchi informatici a opera di due gruppi APT (Advanced Persistent Threat) legati al governo cinese e orientati, presumibilmente, a rubare informazioni sulla nuova tecnologia.

Battezzata con il nome di “operazione Diànxùn”, la campagna di attacchi prende di mira aziende operanti nel settore delle telecomunicazioni in nazioni che hanno bandito le aziende cinesi nell’implementazione del 5G. In altre parole, si tratterebbe di una campagna di spionaggio diretta al “blocco” concorrente delle aziende cinesi e, in particolare, a Stati Uniti e India.

Come si legge nel report pubblicato sul blog ufficiale della società di sicurezza, i gruppi APT coinvolti sarebbero due: RedDelta e Mustang Panda. Il primo è conosciuto per aver portato una serie di attacchi allo Stato Pontificio, mentre al secondo sono stati attribuite una serie di operazioni che avevano come obiettivo varie ONG operanti in Mongolia.

In questo caso, però, i pirati informatici dei due gruppi starebbero collaborando per compromettere aziende operanti nel settore delle telecomunicazioni attraverso uno schema in tre fasi.

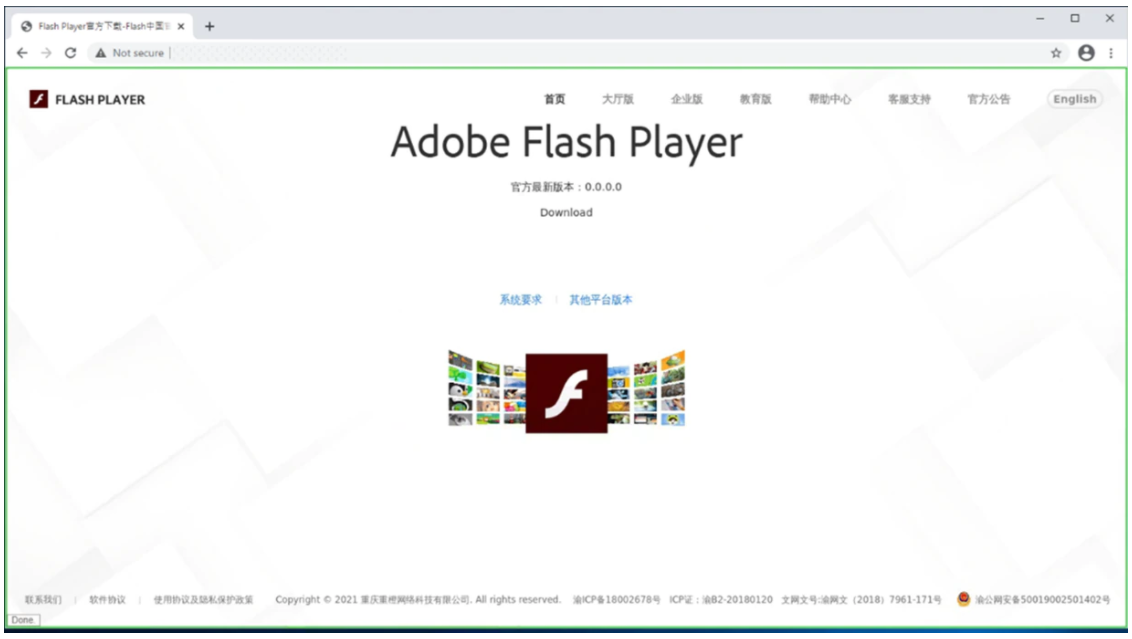

Il primo, sul quale però gli analisti di McAfee non si sbilanciano, sfrutterebbe tecniche di phishing per attirare le potenziali vittime su un sito Web contenente codice malevolo (probabilmente un falso sito di Huawei) che avvia lo scaricamento di un payload.

Questo sarebbe rappresentato da un falso aggiornamento di Adobe Flash, contenente in realtà un malware che, successivamente, scaricherebbe un ulteriore payload basato su .NET.

Sarebbe quest’ultimo a installare le backdoor sulla macchina compromessa, che permetterebbe ai pirati informatici di controllare il sistema a distanza attraverso un server Command and Control e alcuni strumenti, tra cui Cobalt Strike Beacon.

- 5G, APT, Cina, Marco Schiaffino, USA

Articoli correlati

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...