Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Attacco ai giornalisti di Al Jazeera con uno zero-day per iOS

Dic 21, 2020 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, Privacy, RSS, Vulnerabilità 0

I reporter sono stati infettati con Pegasus, il trojan sviluppato da NSO Group. La denuncia di Citizen Lab: “è spionaggio di stato”.

Hanno usato un exploit zero-day in grado di colpire i sistemi iOS, prendendo di mira giornalisti, produttori e collaboratori della sede londinese di Al Jazeera. Secondo quanto si legge nel report pubblicato da Citizen Lab, gli attacchi sarebbero avvenuti lo scorso luglio 2020.

Stando a quanto si legge nel documento, i soggetti coinvolti sarebbero almeno 36. Buona parte di questi avrebbero chiesto di mantenere l’anonimato, mentre due di loro, entrambi giornalisti, hanno accettato di rendere pubblici i dettagli degli attacchi che hanno subito.

Il vettore di attacco utilizzato, spiegano gli esperti di sicurezza legati a Citizen Lab, avrebbe sfruttato un exploit zero-day per iOS, che prende di mira iMessage.

Non è la prima volta che il servizio di messaggistica Apple offre il fianco ad attacchi di questo tipo, a causa di una particolare (errata) implementazione della sandbox che isola l’applicazione dal resto del sistema.

Nel caso specifico, l’attacco avrebbe sfruttato una catena di exploit chiamata in gergo Kismet. Secondo i ricercatori dell’Università di Toronto, lo strumento di hacking farebbe parte dell’arsenale a disposizione di NSO Group, la società israeliana specializzata in cyber spionaggio e finita spesso al centro di polemiche per aver fornito i suoi tool a governi che li utilizzano per controllare attivisti per i diritti umani, oppositori politici e, appunto, giornalisti.

Nel caso specifico, l’attacco all’emittente con sede in Qatar coinvolgerebbe alcuni dei paesi dell’area mediorientale. In particolare, i ricercatori avrebbero individuato due “operatori” (Monarchy e Sneaky Kestrel) collegati, rispettivamente, al governo dell’Arabia Saudita e a quello degli Emirati Arabi Uniti.

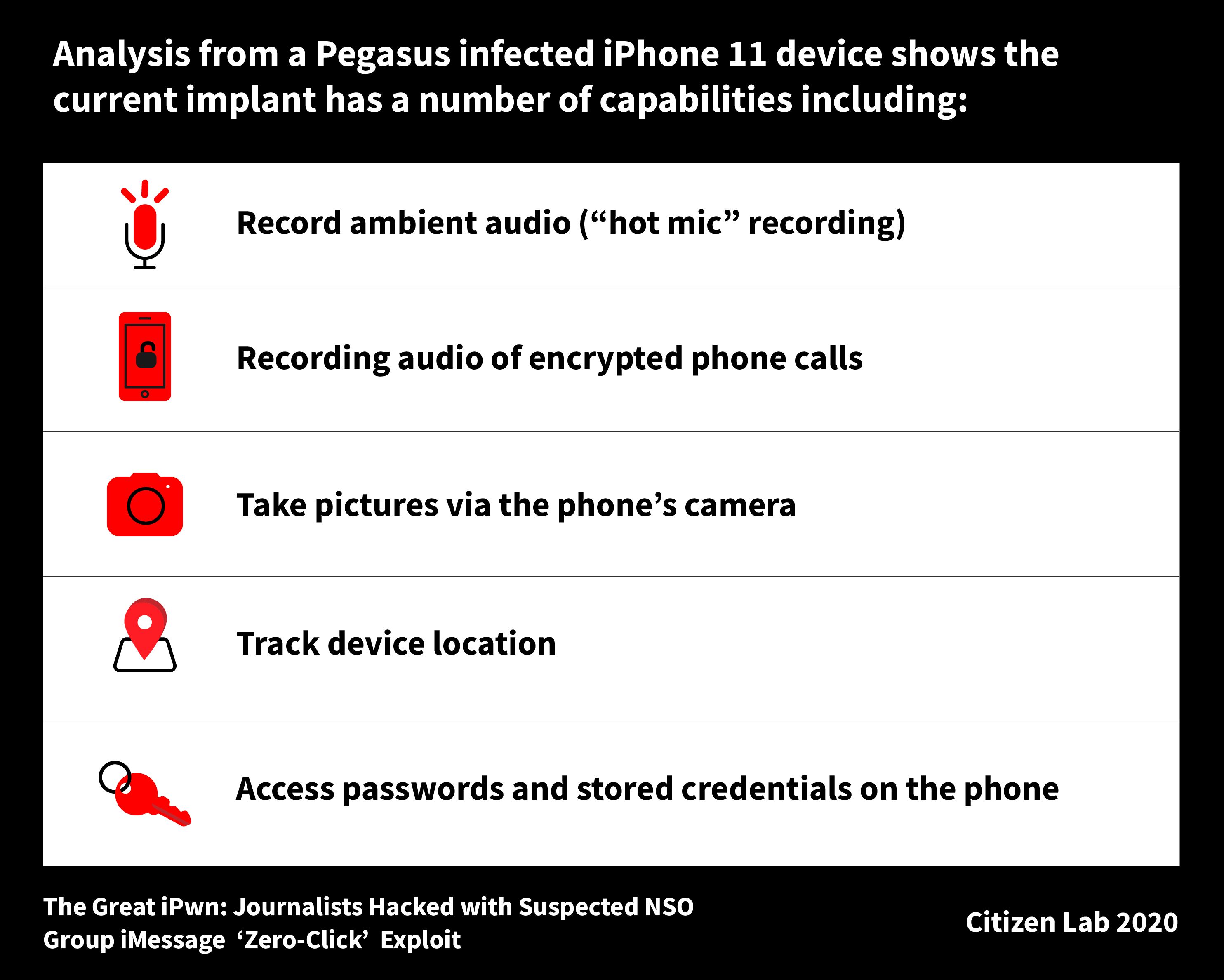

Il payload distribuito attraverso l’attacco, che consente l’esecuzione di codice senza che sia necessaria alcuna forma di interazione da parte dell’utente, sarebbe il solito Pegasus, il trojan prodotto da NSO Group che permette di accedere a tutte le informazioni memorizzate sul dispositivo, tracciarne la posizione e utilizzare il microfono per spiare le vittime a loro insaputa.

Stando a quanto si legge nel report, la tecnica di attacco con Kismet avrebbe permesso di colpire anche i modelli di iPhone più recenti. Le vulnerabilità che sfrutta, infatti, sono state corrette soltanto con l’aggiornamento iOS alla versione 14, rilasciata nel settembre 2020.

Articoli correlati

-

Apple si oppone alla verifica...

Apple si oppone alla verifica...Ott 14, 2025 0

-

Apple rilascia una fix per una...

Apple rilascia una fix per una...Lug 30, 2025 0

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...