Aggiornamenti recenti Luglio 10th, 2025 2:02 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Un gruppo APT statunitense ha attaccato industrie cinesi

- Un dipendente ha venduto le proprie credenziali per un colpo da 120 milioni di euro

- Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

- Ingram Micro, dietro l’alt dei sistemi c’è un attacco ransomware

- CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Attacco ai giornalisti di Al Jazeera con uno zero-day per iOS

Dic 21, 2020 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, Privacy, RSS, Vulnerabilità 0

I reporter sono stati infettati con Pegasus, il trojan sviluppato da NSO Group. La denuncia di Citizen Lab: “è spionaggio di stato”.

Hanno usato un exploit zero-day in grado di colpire i sistemi iOS, prendendo di mira giornalisti, produttori e collaboratori della sede londinese di Al Jazeera. Secondo quanto si legge nel report pubblicato da Citizen Lab, gli attacchi sarebbero avvenuti lo scorso luglio 2020.

Stando a quanto si legge nel documento, i soggetti coinvolti sarebbero almeno 36. Buona parte di questi avrebbero chiesto di mantenere l’anonimato, mentre due di loro, entrambi giornalisti, hanno accettato di rendere pubblici i dettagli degli attacchi che hanno subito.

Il vettore di attacco utilizzato, spiegano gli esperti di sicurezza legati a Citizen Lab, avrebbe sfruttato un exploit zero-day per iOS, che prende di mira iMessage.

Non è la prima volta che il servizio di messaggistica Apple offre il fianco ad attacchi di questo tipo, a causa di una particolare (errata) implementazione della sandbox che isola l’applicazione dal resto del sistema.

Nel caso specifico, l’attacco avrebbe sfruttato una catena di exploit chiamata in gergo Kismet. Secondo i ricercatori dell’Università di Toronto, lo strumento di hacking farebbe parte dell’arsenale a disposizione di NSO Group, la società israeliana specializzata in cyber spionaggio e finita spesso al centro di polemiche per aver fornito i suoi tool a governi che li utilizzano per controllare attivisti per i diritti umani, oppositori politici e, appunto, giornalisti.

Nel caso specifico, l’attacco all’emittente con sede in Qatar coinvolgerebbe alcuni dei paesi dell’area mediorientale. In particolare, i ricercatori avrebbero individuato due “operatori” (Monarchy e Sneaky Kestrel) collegati, rispettivamente, al governo dell’Arabia Saudita e a quello degli Emirati Arabi Uniti.

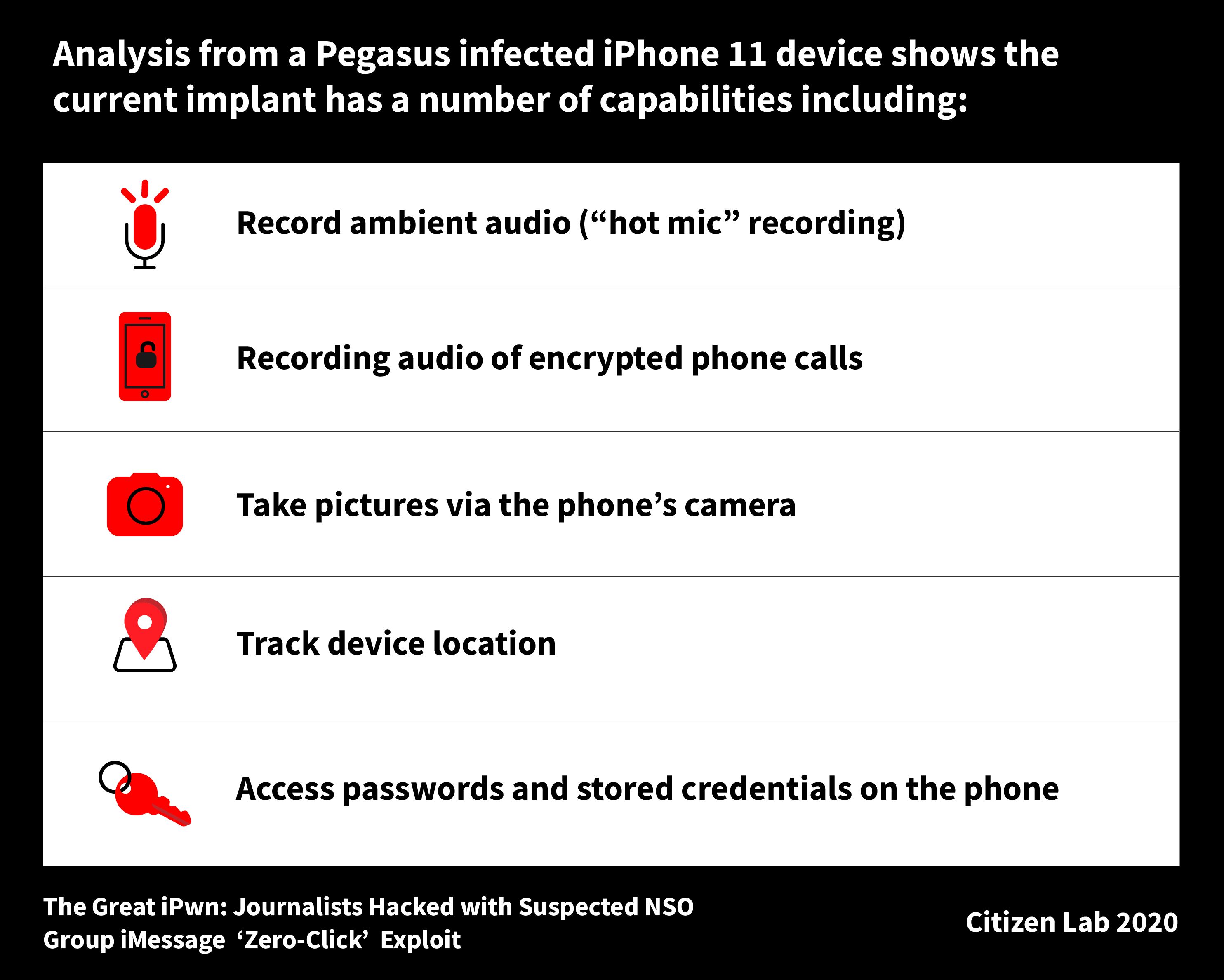

Il payload distribuito attraverso l’attacco, che consente l’esecuzione di codice senza che sia necessaria alcuna forma di interazione da parte dell’utente, sarebbe il solito Pegasus, il trojan prodotto da NSO Group che permette di accedere a tutte le informazioni memorizzate sul dispositivo, tracciarne la posizione e utilizzare il microfono per spiare le vittime a loro insaputa.

Stando a quanto si legge nel report, la tecnica di attacco con Kismet avrebbe permesso di colpire anche i modelli di iPhone più recenti. Le vulnerabilità che sfrutta, infatti, sono state corrette soltanto con l’aggiornamento iOS alla versione 14, rilasciata nel settembre 2020.

Articoli correlati

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

-

Banshee macOS sfrutta XProtect di Apple...

Banshee macOS sfrutta XProtect di Apple...Gen 13, 2025 0

Altro in questa categoria

-

Un gruppo APT statunitense ha attaccato...

Un gruppo APT statunitense ha attaccato...Lug 10, 2025 0

-

Un dipendente ha venduto le proprie...

Un dipendente ha venduto le proprie...Lug 09, 2025 0

-

Liste di dati sul dark web: una fonte...

Liste di dati sul dark web: una fonte...Lug 08, 2025 0

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

Liste di dati sul dark web: una fonte inaffidabile per le analisi di sicurezza. L’approfondimento di Group-IB

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e MintsLoader all’attacco

Un cartello messicano ha spiato l’FBI hackerando i suoi dispositivi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di... -

Un dipendente ha venduto le proprie credenziali per un...

Un dipendente ha venduto le proprie credenziali per un...Lug 09, 2025 0

Un gruppo di cybercriminali ha rubato circa 140 milioni... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

Ingram Micro, dietro l’alt dei sistemi c’è un...

Ingram Micro, dietro l’alt dei sistemi c’è un...Lug 07, 2025 0

Da giovedì scorso Ingram Micro sta soffrendo per via di... -

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...

CERT-AGID 28 giugno – 4 luglio: 79 campagne malevole e...Lug 07, 2025 0

Nella settimana appena trascorsa, il CERT-AGID ha...