Aggiornamenti recenti Febbraio 20th, 2026 12:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Finanza nel mirino, incidenti raddoppiati nel 2025

- Davvero si può fare “jailbreak” di un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

Operation In(ter)ception: anatomia di un attacco mirato

Giu 18, 2020 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

La campagna ha preso di mira bersagli in Europa e in Medioriente. Ecco come agiscono i cyber-spioni che collaborano con i governi stranieri.

Il modus operandi dei gruppi APT (Advanced Persistent Threat) è qualcosa che, per gli appassionati di cyber security, rappresenta un elemento di sicuro interesse. A differenza dei loro colleghi attivi nel settore della “semplice” criminalità informatica, infatti, adottano tecniche estremamente elaborate.

Il caso legato alla Operation In(ter)ception conferma la tendenza e rappresenta un cristallino esempio di attacco informatico che segue un’attenta pianificazione strutturata in più fasi.

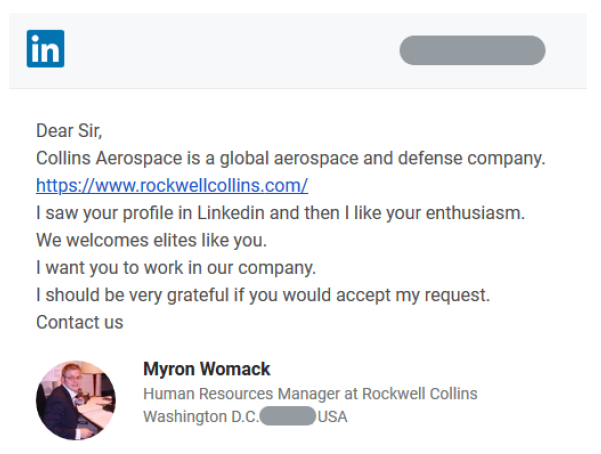

Come raccontano i ricercatori di ESET in un rapporto che descrive le modalità utilizzate dai pirati informatici, l’attacco utilizza come vettore iniziale un messaggio apparentemente collegato a LinkedIn.

Nel caso specifico, gli hacker hanno preso di mira professionisti operanti nel settore aerospaziale impiegati in varie aziende europee e mediorientali, inviando loro una (falsa) proposta di assunzione apparentemente proveniente da un dirigente di Collins Aerospace, un’azienda piuttosto conosciuta nel settore.

Il messaggio serve come esca iniziale, che consente ai pirati di stabilire una corrispondenza con la potenziale vittima. Nel prosieguo dell’attacco, i pirati intavolano una vera e propria trattativa in cui inducono la vittima a credere di essere oggetto del loro interesse per un’assunzione.

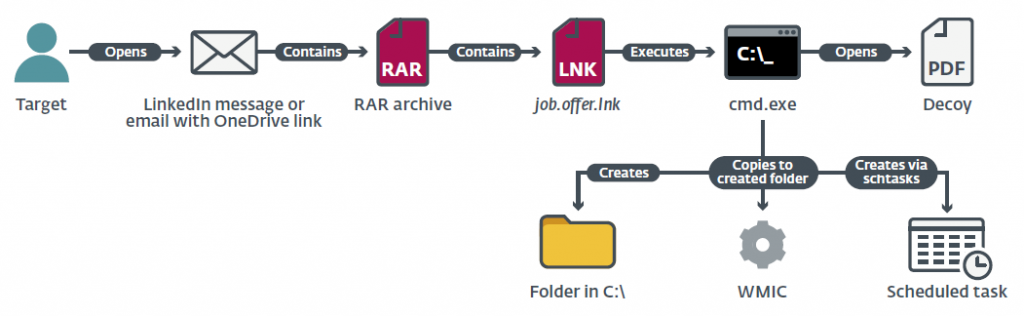

Il colpo di grazia arriva al momento dell’invio della proposta economica: il file che contiene lo stipendio prospettato per l’assunzione viene infatti inviato attraverso un archivio compresso in formato RAR che contiene un documento LNK.

Quando il contenuto viene aperto, sul computer della vittima viene visualizzato un documento PDF con un contenuto del tutto normale. Dietro le quinte, però, sta accadendo ben altro: l’apertura avvia infatti l’esecuzione di un Command Prompt che pianifica l’avvio in remoto di uno script XML.

L’obiettivo dei pirati, secondo i ricercatori, sarebbe quello di ottenere informazioni sulle credenziali di rete in prospettiva di portare attacchi di brute forcing per comprometterle. Insomma: si tratterebbe di un classico attacco di phishing che punta a garantire un punto di accesso e permetter un conseguente movimento laterale all’interno della rete.

L’analisi del malware, per quanto riguarda l’attribuzione, evidenzierebbe alcune similitudini con il gruppo Lazarus (connesso al governo della Nord Corea) ma, nel report, i ricercatori non si sbilanciano più di tanto. Quello che è certo è che In(ter)ception è un’operazione di alto livello che rientra a pieno titolo nella categoria dello spionaggio di stato.

Articoli correlati

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

-

Il cybercrime si evolve e si adatta,...

Il cybercrime si evolve e si adatta,...Dic 17, 2025 0

-

In aumento gli attacchi russi e lo...

In aumento gli attacchi russi e lo...Nov 07, 2025 0

-

MuddyWater si evolve: attacchi più...

MuddyWater si evolve: attacchi più...Set 17, 2025 0

Altro in questa categoria

-

Finanza nel mirino, incidenti...

Finanza nel mirino, incidenti...Feb 20, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito...