Aggiornamenti recenti Marzo 4th, 2026 10:30 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Allarme di Microsoft: “proteggete i server DNS da NXNSAttack

Mag 21, 2020 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La nuova tecnica di DDoS consente ai pirati informatici di amplificare il traffico usato per l’attacco sfruttando un trucco particolarmente insidioso.

Non solo botnet IoT: il fenomeno degli attacchi DDoS (Distributed Denial Of Service) continua a essere estremamente variegato e i cyber criminali specializzati in questo tipo di “servizio” trovano costantemente nuovi stratagemmi per rendere più efficaci i loro attacchi.

È il caso di NXNSAttack, una tecnica di attacco descritta in un report a opera di alcuni ricercatori dell’Università di Tel Aviv, che adotta un sistema di amplificazione del traffico in grado di aumentarne esponenzialmente la potenza.

Come spiegano i ricercatori, l’unico prerequisito per portare un attacco del genere è quello di avere il controllo di un server DNS autoritativo (i server che gestiscono il Domain Name System di uno specifico dominio) e utilizzarlo come “sponda” per colpire altri Server DNS.

In pratica, la tecnica sfrutta lo stesso principio su cui è basato l’intero sistema DNS. La rete di server che gestisce il Domain Name System, infatti, è basata sulla collaborazione: quando un server non è in grado di risolvere l’indirizzo richiesto, si rivolge a un altro. Più specificatamente, al server autoritativo del dominio di cui fa parte l’indirizzo richiesto.

Il sistema, però, permette anche di delegare il compito a un altro server autoritativo. Ed è qui che i ricercatori hanno trovato la possibilità di alimentare un attacco DDoS devastante.

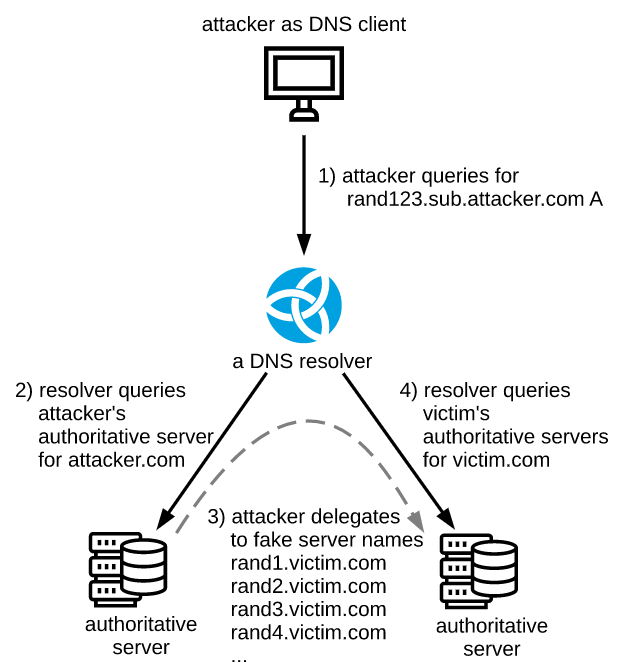

Lo schema pubblicato sul blog CZ.NIC spiega il funzionamento di NXNSAttack in maniera estremamente intuitiva.

In pratica, l’attaccante invia una richiesta al resolver che fa riferimento a un dominio di cui ha il controllo e di cui gestisce il server DNS. Quando arriva la richiesta, il server delega dei falsi server DNS il cui indirizzo è compreso nel dominio della vittima.

Il resolver, a questo punto, cercherà di collegarsi ai falsi server richiedendo la risoluzione dell’indirizzo al server autoritativo della vittima, che in breve tempo verrà sommerso di richieste che non è in grado di risolvere. Il livello di amplificazione, infatti, consentirebbe di moltiplicare per 1.620 volte il numero di pacchetti.

Purtroppo, spiegano i ricercatori, non è possibile introdurre correzioni che escludano questo tipo di attacco, ma è possibile solo introdurre elementi di mitigazione.

È ciò che consiglia Microsoft, che sottolineando come non si siano ancora registrati attacchi che utilizzano questa tecnica, ha comunque “incoraggiato” gli amministratori IT ad adottare tutte le precauzioni utili a mitigare eventuali attacchi DDoS basati su NXNSAttack.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

Impressionate! Un attacco DDoS da quasi...

Impressionate! Un attacco DDoS da quasi...Nov 18, 2025 0

Altro in questa categoria

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...