Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 26 luglio – 1 agosto: SharePoint, MintLoader e 4L4MD4R protagonisti

Ago 04, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Malware, Minacce, News, Phishing, Scenario, Tecnologia, Vulnerabilità 0

Nel corso della settimana, il CERT-AGID ha rilevato e analizzato 77 campagne malevole all’interno del contesto italiano. Di queste, 45 avevano come bersaglio specifico il nostro Paese, mentre le restanti 32, essendo di natura generica, hanno comunque coinvolto anche l’Italia.

Agli enti accreditati sono stati forniti complessivamente 828 indicatori di compromissione individuati durante le attività di analisi.

I temi della settimana

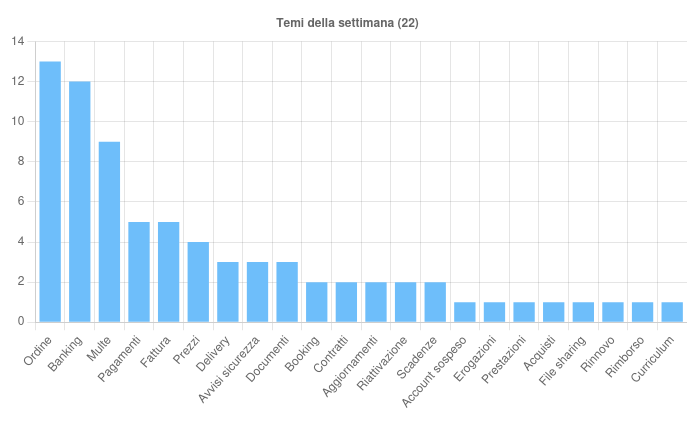

Nel periodo preso in esame, sono stati individuati 22 differenti temi utilizzati per condurre campagne malevole sul territorio italiano.

Tra questi, spicca il tema “Ordine“, sfruttato in ben tredici campagne: una singola azione di phishing ha preso di mira Adobe, mentre le altre dodici, sia italiane che di portata più ampia, sono state finalizzate alla diffusione di malware, tra cui AgentTesla, FormBook, VipKeylogger, RedLine, SnakeKeylogger e PureLogs.

Il tema “Banking” è stato impiegato in numerose campagne di phishing italiane via email, facendo leva sui nomi di noti istituti bancari per trarre in inganno le vittime. Sono state osservate dieci campagne che coinvolgono marchi come ING, Intesa Sanpaolo, BBVA, Isybank e Inbank, con l’intento di sottrarre credenziali o dati sensibili.

Questa settimana il CERT-AGID ha rilevato 77 campagne malevole ed emesso 828 indicatori di compromissione.

A queste si aggiunge una campagna che ha diffuso il malware Copybara mascherandosi da comunicazione bancaria, con l’obiettivo di infettare dispositivi Android.

Il tema “Multe” è stato invece al centro di nove campagne di phishing italiane, veicolate tutte via email e travestite da notifiche ufficiali del servizio PagoPA. I messaggi segnalavano presunte sanzioni amministrative non pagate, inducendo le vittime a cliccare su link fraudolenti e a fornire i dati delle proprie carte di pagamento.

Il tema “Pagamenti” è stato rilevato in cinque campagne email: quattro di queste erano orientate alla diffusione di malware, mentre una era un’operazione di phishing. Tra i malware coinvolti figurano Remcos, XWorm e SnakeKeylogger. Una delle campagne, di matrice italiana, ha abusato del marchio Outlook con finalità di phishing.

Tra gli eventi più rilevanti rilevati nel corso della settimana, si segnala una nuova campagna di phishing rivolta agli utenti dell’Istituto Nazionale della Previdenza Sociale.

I truffatori hanno realizzato una falsa pagina web che imita fedelmente l’interfaccia del sito ufficiale dell’INPS, con l’obiettivo di sottrarre dati personali e documenti utili al furto d’identità, una tecnica già osservata in precedenti episodi. In particolare, alle vittime è stato chiesto di caricare documenti sensibili come carta d’identità, patente, tessera sanitaria e le ultime tre buste paga.

È stata inoltre individuata e contrastata, grazie alla collaborazione con i gestori di posta elettronica certificata, una nuova campagna italiana di malspam condotta tramite caselle PEC compromesse.

L’obiettivo era la diffusione del malware MintLoader, impiegando tecniche già viste in campagne simili: abuso di domini con estensione .top, uso di algoritmi di generazione dinamica dei domini (DGA), e l’impiego di script in JavaScript (JS) e PowerShell (PS1) per la distribuzione del payload.

Un aspetto peculiare di questa campagna è l’adozione, per la seconda volta, di una strategia concepita per aggirare i sistemi automatici di rilevamento: i messaggi malevoli non contengono link diretti ma un archivio ZIP con un file HTML che a sua volta reindirizza al download del primo script della catena.

Fonte: CERT-AGID

Infine, il CERT-AGID ha rilevato una campagna che sfrutta vulnerabilità note come ToolShell, recentemente scoperte e corrette da Microsoft, che interessano SharePoint on-premise. Queste vulnerabilità consentono la deserializzazione di dati non attendibili e l’esecuzione remota di codice, permettendo a un attaccante non autenticato di compromettere le istanze vulnerabili.

Il tentativo di attacco è stato osservato a seguito di un’azione fallita, nella quale i cybercriminali hanno cercato di utilizzare un loader per scaricare ed eseguire il ransomware 4L4MD4R, una variante del malware Mauri870. Il codice malevolo, scritto in GoLang, cripta i file della vittima e chiede un riscatto di 0,005 Bitcoin.

La richiesta viene comunicata tramite due file HTML salvati sul desktop della macchina infetta: uno contenente le istruzioni per la decrittazione e un altro con l’elenco dei file criptati. Il ransomware è stato distribuito tramite un dominio italiano.

Malware della settimana

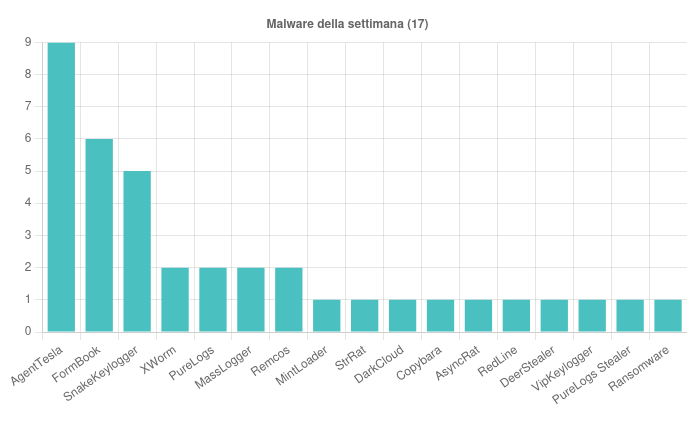

Nel corso della settimana sono state individuate 17 famiglie di malware attive sul territorio italiano.

Tra le più rilevanti, si segnala la presenza di AgentTesla in nove campagne complessive (sei italiane e tre generiche), legate ai temi “Ordine” e “Acquisti”, veicolate via email con allegati compressi in formato ZIP, RAR, Z e TAR.

FormBook è stato osservato in sei campagne generiche con oggetti legati a “Delivery”, “Prezzi” e “Ordine”, diffuse tramite email contenenti allegati DOCX, LZH, TAR, ZIP e 7Z.

SnakeKeylogger è invece comparso in cinque campagne generiche con temi come “Pagamenti”, “Ordine”, “Fattura” e “Prezzi”, distribuite attraverso file ZIP, RAR e 7Z allegati a messaggi email.

Fonte: CERT-AGID

MassLogger è stato riscontrato in due campagne generiche riferite a “Documenti” e “Contratti”, sempre tramite allegati ZIP e RAR. Due campagne legate ai temi “Booking” e “Ordine” hanno invece diffuso il malware PureLogs, utilizzando file ZIP e PDF.

Remcos è comparso in due campagne: una di natura italiana a tema “Pagamenti” e una generica a tema “Banking”, entrambe distribuite attraverso file compressi. MintLoader è stato veicolato in una campagna italiana a tema “Fattura”, utilizzando comunicazioni via PEC con allegato ZIP.

Tra le campagne più insidiose si segnala quella relativa al malware Copybara, diffuso attraverso SMS che contenevano link per il download di file APK dannosi e presentata sotto il tema “Banking”. Un’altra campagna italiana, incentrata sul tema “Booking”, ha diffuso il malware DeerStealer tramite email che rimandavano a falsi Captcha.

Completano il quadro numerose campagne italiane che hanno coinvolto i malware AsyncRat, VipKeylogger, XWorm e PureLogs Stealer, oltre ad alcune operazioni generiche che hanno diffuso DarkCloud, RedLine e StrRat.

Phishing della settimana

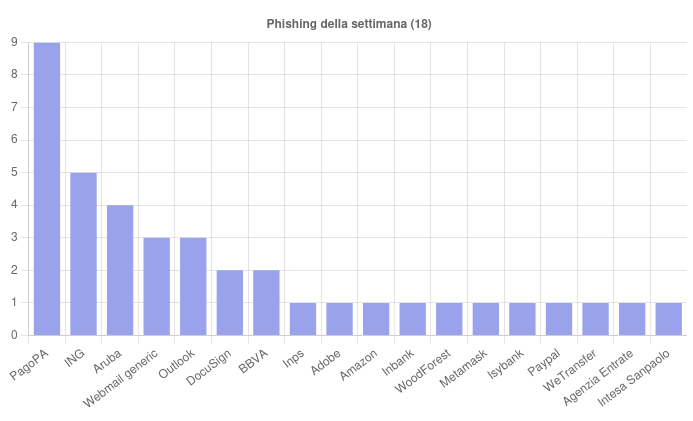

Nel monitoraggio settimanale sono stati individuati 18 brand coinvolti in campagne di phishing rivolte agli utenti italiani.

Fonte: CERT-AGID

Tra i più colpiti per numero di segnalazioni spiccano PagoPA, Aruba, ING, Outlook, oltre a un ampio numero di campagne legate a servizi di Webmail non brandizzati.

Questi nomi sono stati sfruttati per indurre le vittime a cliccare su link malevoli, inserire dati sensibili o scaricare contenuti dannosi, confermando l’elevato livello di sofisticazione e varietà degli attacchi attualmente in circolazione.

Formati e canali di diffusione

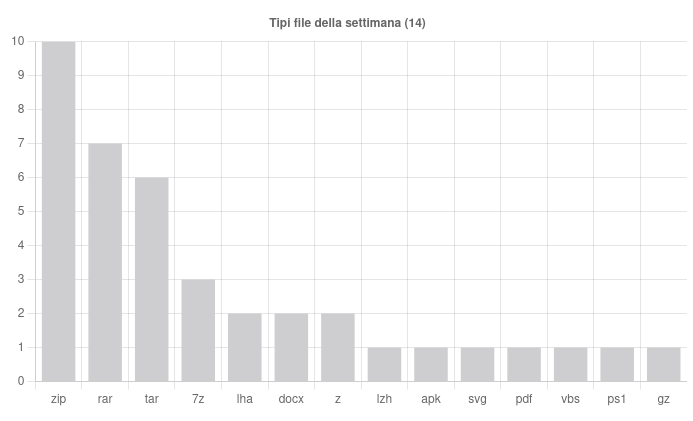

Nell’analisi delle minacce informatiche emerse nell’ultima settimana, sono state rilevate 14 differenti tipologie di file malevoli utilizzati all’interno delle campagne attive in Italia.

Il formato più utilizzato è stato ancora una volta lo ZIP, presente in 10 campagne, seguito da RAR con 7 impieghi e TAR con 6.

Il formato 7Z è comparso in 3 occasioni, mentre i file LHA, DOCX e Z sono stati osservati in 2 campagne ciascuno.

Non sono mancati anche formati meno diffusi ma comunque presenti, ciascuno con un singolo rilevamento: si tratta di LZH, APK, SVG, PDF, VBS, PS1 e GZ, che testimoniano l’ampia gamma di estensioni sfruttate per veicolare malware.

Fonte: CERT-AGID

Sul fronte dei vettori di distribuzione, l’email si conferma il canale dominante, con 74 campagne su 77 che hanno fatto ricorso alla posta elettronica per la diffusione dei file dannosi.

In misura decisamente più contenuta, sono stati osservati anche casi isolati di utilizzo di SMS, PEC e domini ad hoc.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...