Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

CERT-AGID 4-9 maggio: utenti SPID sotto attacco e una nuove campagne MintsLoader

Mag 12, 2025 Stefano Silvestri Attacchi, Hacking, In evidenza, Intrusione, Malware, Minacce, News, Phishing, RSS, Scenario, Tecnologia, Vulnerabilità 0

Il CERT-AGID ha registrato un’attività particolarmente vivace nello scenario italiano durante l’ultima settimana, con un totale di 77 campagne malevole monitorate e analizzate.

Di queste, 34 erano rivolte a obiettivi italiani, mentre le restanti 43, sebbene più generiche, hanno comunque avuto un impatto sul nostro territorio.

Come di consueto, il CERT ha condiviso con gli enti accreditati un set aggiornato di indicatori di compromissione (IoC), ben 981 in tutto, utili per il rilevamento e la mitigazione delle minacce.

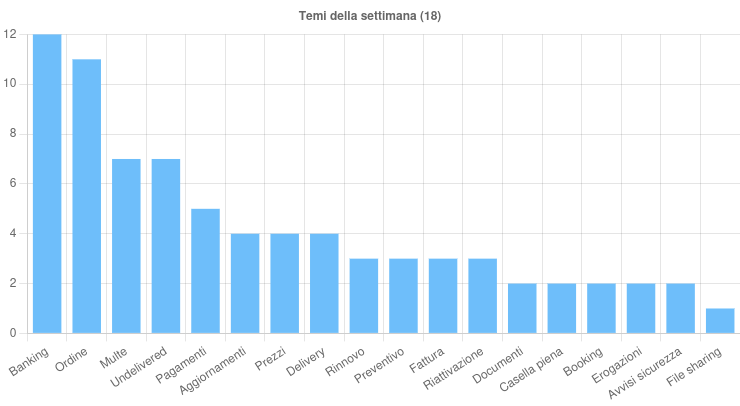

I temi della settimana

In totale sono stati 18 i temi sfruttati questa settimana dai cybercriminali per mettere in atto campagne malevole nel nostro Paese.

Tra i temi più ricorrenti, immancabilmente troviamo il Banking, particolarmente presente nelle campagne mirate all’Italia.

In questo caso, è stato usato per diffondere malware come SuperCardX (veicolato sia via PEC che via SMS), Copybara, distribuito attraverso SMS e email, e Remcos, propagato esclusivamente via posta elettronica.

Il CERT-AGID questa settimana ha registrato un totale di 77 campagne malevole ed emesso ben 981 indicatori di compromissione.

Lo stesso tema è stato anche sfruttato per cinque campagne di phishing via PEC, indirizzate agli utenti di Findomestic, BPER e Intesa Sanpaolo. A livello generico, è stato individuato un singolo caso in cui è stato utilizzato per distribuire XWorm via email.

Molto utilizzato anche il tema Ordine, che ha fatto da copertura a undici campagne generiche diffuse via email. In questo caso, i malware associati sono stati diversi: FormBook, Remcos, MassLogger, AgentTesla, AsyncRat e VIPKeylogger.

Anche il tema delle Multe è tornato in auge, questa volta in sette campagne italiane mirate di phishing via email, tutte indirizzate agli utenti di PagoPA. I messaggi fraudolenti fingevano di notificare sanzioni amministrative, cercando di indurre la vittima a cliccare su link dannosi.

Infine, il tema Undelivered, legato alla mancata consegna di messaggi o spedizioni, è stato impiegato in quattro campagne di phishing generiche, veicolate via email, con l’obiettivo di carpire le credenziali di accesso a servizi webmail e pannelli cPanel.

Tutti gli altri temi riscontrati nel corso della settimana sono stati impiegati in campagne più isolate ma comunque rilevanti, sia per la diffusione di malware che per il phishing mirato.

Tra gli eventi di maggiore rilievo segnalati questa settimana dal CERT-AGID figura una campagna di phishing particolarmente insidiosa rivolta agli utenti SPID.

I criminali hanno utilizzato in modo fraudolento il nome e il logo dell’Agenzia per l’Italia Digitale (AgID), appoggiandosi a un dominio ingannevole (agidgov[.]com) che nulla ha a che fare con l’ente ufficiale.

L’obiettivo della truffa è sottrarre credenziali SPID, copie dei documenti di identità e persino video di riconoscimento realizzati seguendo istruzioni fornite dal sito contraffatto. Un attacco che dimostra quanto sofisticati e mirati stiano diventando i tentativi di frode digitale, soprattutto quando puntano a sistemi chiave per l’identità digitale come lo SPID.

Fonte: CERT-AGID

Sempre in settimana, il CERT ha intercettato una nuova ondata di campagne malevole che sfruttano MintsLoader, un loader basato su PowerShell, per distribuire Stealc, un malware classificato come information stealer e attivo in modalità Malware-as-a-Service (MaaS) dal gennaio 2023.

L’infezione inizia con email provenienti da caselle PEC compromesse, contenenti link che portano a file JavaScript offuscati. Grazie alla collaborazione con i gestori dei servizi PEC, sono già state avviate azioni di contrasto.

Proseguono inoltre le campagne di phishing che abusano del marchio PagoPA. In questi casi, le vittime ricevono email ingannevoli che simulano richieste di pagamento per presunte multe stradali.

Oltre a tentare di sottrarre dati personali, l’obiettivo è ottenere i dettagli delle carte di credito degli utenti.

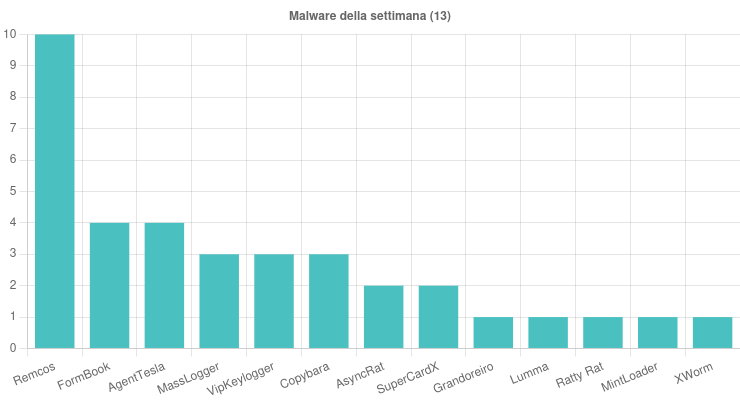

Malware della settimana

Nel corso della settimana sono state osservate 13 diverse famiglie di malware attive sul territorio italiano, a conferma di un panorama minaccioso ampio e variegato, in cui i criminali informatici sfruttano una molteplicità di vettori e formati per aggirare le difese degli utenti e delle organizzazioni.

Tra i malware più attivi figura Remcos, protagonista di una campagna italiana a tema “Banking”, veicolata tramite email contenenti allegati compressi in formato GZ.

Lo stesso malware è stato individuato anche in nove campagne generiche, distribuite con pretesti legati a prenotazioni, ordini, preventivi, listini prezzi e consegne. In questi casi, gli allegati malevoli assumevano diverse estensioni, tra cui LZH, DOC, DOCX, RAR e ARJ.

Fonte: CERT-AGID

Anche FormBook si è distinto per la sua persistenza, con quattro campagne generiche associate a temi commerciali come ordini, pagamenti e prezzi. La distribuzione è avvenuta attraverso email con allegati compressi nei formati 7Z, LHA e RAR.

Stessa dinamica anche per AgentTesla, rilevato in tre campagne generiche a tema preventivo, ordine e prezzi. In questo caso, i file allegati erano immagini disco nei formati ISO e IMG.

È tornato a colpire anche MassLogger, osservato in tre campagne generiche distribuite via email. I messaggi simulavano aggiornamenti, richieste di pagamento e ordini, allegando file GZ e RAR.

Tre campagne distinte sono state inoltre attribuite a VipKeylogger, malware diffuso via email con messaggi che fingevano ordini commerciali e che contenevano file ISO, ZIP e Z.

Di rilievo anche Copybara, protagonista di due campagne italiane focalizzate sul tema “Banking”, distribuite tramite SMS. Lo stesso vettore è stato sfruttato anche per veicolare SuperCardX, malware coinvolto in due campagne italiane veicolate sia via SMS che via PEC.

Altre minacce rilevate includono AsyncRat, attivo in due campagne generiche relative a ordini e prenotazioni, diffuse tramite email con allegati compressi in formato Z; Grandoreiro, presente in una campagna a tema documenti con allegati ZIP; e Lumma, coinvolto in un’unica campagna generica, sempre a tema documenti e distribuita via email.

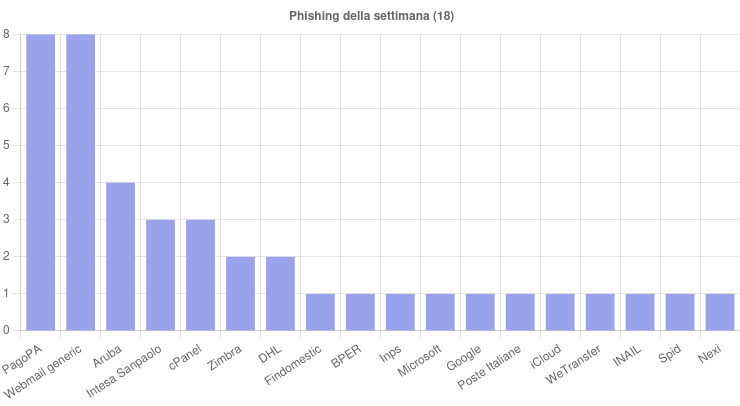

Phishing della settimana

Nel corso della settimana, sono stati 18 i brand presi di mira nelle campagne di phishing rilevate dal CERT-AGID.

Tra i più sfruttati spicca PagoPA, che continua a essere uno dei bersagli preferiti, probabilmente a causa della diffusione capillare del sistema e della confusione che può generare in merito a notifiche e richieste di pagamento.

Fonte: CERT-AGID

Altamente rappresentate anche le campagne a tema Aruba, spesso utilizzate per colpire professionisti e aziende che fanno affidamento sui suoi servizi di posta elettronica certificata (PEC) e hosting.

I messaggi ingannevoli cercano di convincere l’utente a cliccare su link malevoli, mascherati da avvisi di rinnovo o segnalazioni di problemi tecnici.

Infine, prosegue la tendenza legata alle campagne di phishing generico su Webmail, che mirano a rubare le credenziali di accesso agli account di posta elettronica, indipendentemente dal provider.

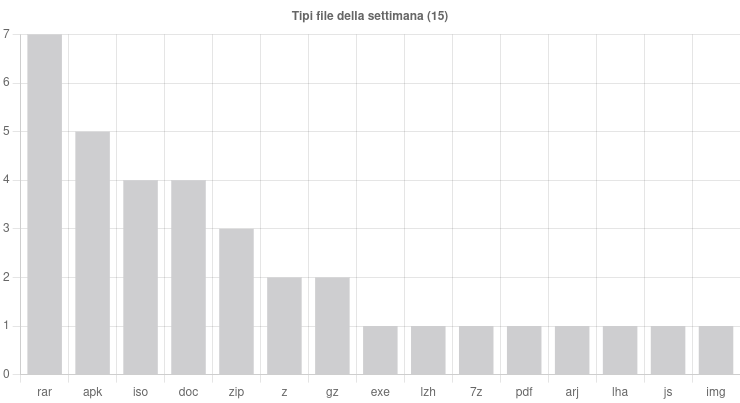

Formati e canali di diffusione

La varietà di tecniche e strumenti utilizzati dai gruppi cybercriminali trova riscontro anche nei formati dei file impiegati per diffondere malware.

Nell’ultima settimana, il CERT-AGID ha rilevato ben 15 tipologie diverse di file malevoli, segno della creatività e dell’adattabilità degli attori minacciosi.

Come spesso accade, i formati compressi si confermano i più gettonati. I file RAR sono stati utilizzati in 7 campagne, consolidando la loro posizione come vettore preferito. Quasi a sorpresa, seguono i file APK, tipici delle installazioni Android, coinvolti in 5 campagne, probabilmente indirizzate a dispositivi mobili.

Fonte: CERT-AGID

Tra gli altri formati più ricorrenti si segnalano i file ISO e DOC, entrambi presenti in 4 campagne. I file ZIP sono comparsi in 3 episodi, mentre Z e GZ sono stati rilevati in 2 campagne ciascuno.

Chiudono l’elenco i formati meno utilizzati, comparsi in un singolo caso: EXE, LZH, 7Z, PDF, ARJ, LHA, JS e IMG.

Anche i canali di diffusione delle minacce confermano tendenze già osservate. L’email ordinaria resta il vettore privilegiato, con 62 campagne veicolate tramite posta elettronica tradizionale. Ma non manca l’uso della PEC, coinvolta in 8 episodi.

Infine, sono stati segnalati 7 casi di diffusione tramite SMS, modalità sempre più diffusa grazie alla sua capacità di colpire direttamente gli utenti mobile con messaggi brevi ma incisivi, spesso presentati come notifiche urgenti o comunicazioni bancarie.

Articoli correlati

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

CERT-AGID 6–12 dicembre: cresce...

CERT-AGID 6–12 dicembre: cresce...Dic 15, 2025 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...