Aggiornamenti recenti Luglio 18th, 2025 3:17 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- LameHug, un nuovo malware che sfrutta un LLM per eseguire comandi

- Salt Typhoon: nove mesi nascosti nei sistemi della Guardia Nazionale USA

- Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

- FlashStart rinnova il DNS Filtering per migliorare performance e scalabilità grazie all’IA

- GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

CERT-AGID 27 luglio – 2 agosto: 47 campagne malevole e il databreach ai danni di Multiplayer.it

Ago 05, 2024 Stefano Silvestri Attacchi, Hacking, Leaks, Malware, News, Phishing, Tecnologia, Vulnerabilità 0

Nel corso della settimana corrente, il CERT-AGID ha identificato e esaminato un totale di 47 campagne malevole nel contesto italiano di sua competenza. Di queste, 35 erano mirate specificamente a obiettivi italiani, mentre le restanti 12, seppur di natura più generica, hanno comunque avuto ripercussioni sul territorio nazionale.

In risposta a queste minacce, il CERT-AGID ha reso disponibili ai propri enti accreditati 396 indicatori di compromissione (IOC) rilevati durante l’analisi di queste campagne.

I temi più rilevanti della settimana

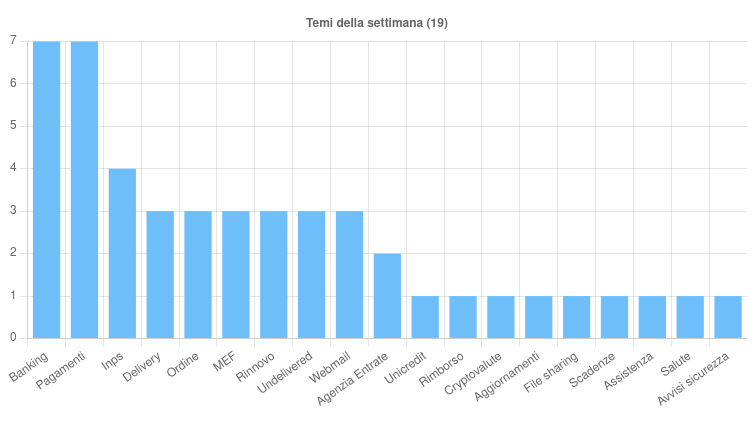

Nella settimana in esame, sono stati identificati 19 temi principali utilizzati per diffondere campagne malevole sul territorio italiano.

Tra questi, il tema del Banking si è distinto per la sua ricorrenza in campagne di smishing e phishing, sia tramite PEC che PEO, rivolte principalmente ai clienti di Intesa Sanpaolo, oltre che in mail di phishing ai danni di Mooney. Questo tema è stato anche sfruttato per distribuire file APK contenenti i malware SpyNote e BingoMod.

Il tema dei Pagamenti è stato impiegato per veicolare i malware SnakeKeylogger, Formbook e AgentTesla, oltre a una campagna di phishing webmail generica. L’INPS è stato oggetto di campagne di smishing e phishing mirate, mentre il tema Delivery è stato sfruttato per campagne italiane di phishing ai danni di Poste Italiane. I restanti temi sono stati utilizzati per diffondere varie tipologie di malware e campagne di phishing.

Tra gli eventi di particolare interesse, si segnala la divulgazione, attraverso canali underground, di oltre 500.000 credenziali di utenti italiani (comprensive di email, username, hash e salt della password) relative a un databreach ai danni del sito Multiplayer.it che, dal canto suo, ha dichiarato essere risalente al 2019. Le password rubate non sarebbero quelle che gli utenti usano per accedere al sito.

Inoltre, sono state rilevate campagne ben strutturate di smishing e phishing ai danni dell’INPS, finalizzate alla raccolta di numerose informazioni personali, tra cui dati anagrafici, carta d’identità, codice fiscale, patente, IBAN e busta paga.

Fonte: CERT-AGID

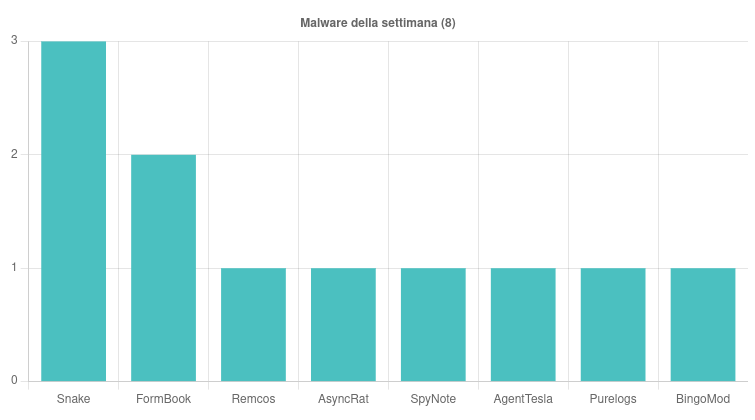

Malware della settimana

Nell’arco della settimana, sono state individuate 8 famiglie di malware che hanno interessato l’Italia. Tra le campagne di particolare rilievo, si segnala Snake Keylogger, diffuso attraverso una campagna italiana a tema “Delivery” e due campagne generiche a tema “Pagamenti”, veicolate tramite email con allegati GZ, TAR e HTML.

FormBook è stato rilevato in due campagne generiche con argomento “Pagamenti”, distribuite tramite email con allegati ZIP e RTF. Remcos è stato individuato in una campagna italiana che sfrutta il tema “Banking”, diffusa tramite email con allegato BAT. AsyncRAT è stato scoperto in una campagna italiana a tema “Ordine”, distribuita tramite email con allegati IMG e ISO.

SpyNote è stato individuato in una campagna italiana che utilizza l’argomento “Contratti”, veicolata tramite email con allegato RAR. AgentTesla è stato rilevato in una campagna italiana a tema “Pagamenti”, diffusa mediante email con allegato DOCM. PureLogs è stato identificato in una campagna italiana a tema “Ordine”, veicolata tramite email con allegato IMG.

Infine, BingoMod è stato scoperto in una campagna italiana che sfrutta il tema “Banking” e che veicola l’APK malevolo tramite SMS.

Fonte: CERT-AGID

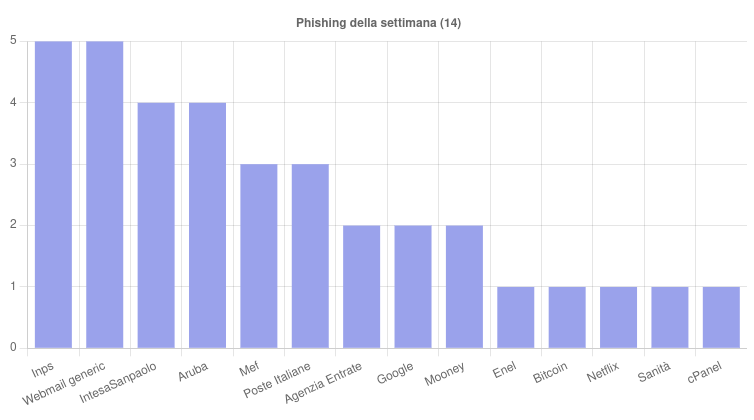

Phishing della settimana

Nell’arco della settimana, sono stati identificati 14 brand coinvolti in campagne di phishing. Tra questi, si sono distinti per la frequenza e l’intensità degli attacchi l’INPS, Intesa Sanpaolo e Aruba.

Parallelamente, sono state rilevate numerose campagne di phishing relative a servizi di webmail non associati a brand specifici, il cui obiettivo primario era l’acquisizione illecita di dati sensibili degli utenti.

Queste campagne non brandizzate rappresentano una minaccia significativa, in quanto mirano a colpire un ampio spettro di utenti, indipendentemente dal servizio di posta elettronica utilizzato.

Fonte: CERT-AGID

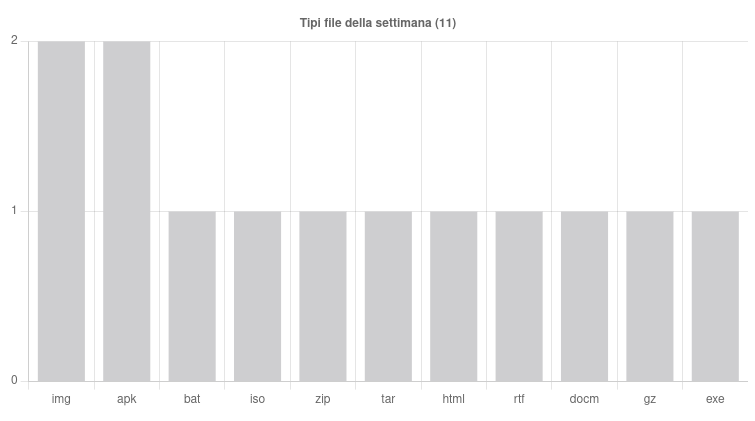

Formati e canali di diffusione

Durante la settimana in esame, sono state rilevate 11 diverse estensioni di file impiegate nelle campagne malevole. Tra queste, i formati IMG e APK hanno sono stati usati in due occasioni ciascuno. Si è invece registrato un solo caso di utilizzo per ciascuna delle seguenti estensioni: BAT, ISO, ZIP, TAR, HTML, RTF, DOCM, GZ ed EXE. Questo ventaglio di formati evidenzia la versatilità delle tattiche adottate dai cyber-criminali.

Fonte: CERT-AGID

Relativamente alle modalità di propagazione, la posta elettronica tradizionale si è confermata il veicolo predominante, essendo stata sfruttata in 37 distinte occasioni. I messaggi di testo (SMS) hanno costituito il secondo canale più frequente, con 7 episodi. La Posta Elettronica Certificata (PEC), nonostante la sua natura ufficiale e sicura, non è stata immune da tentativi di sfruttamento, essendo stata utilizzata in 3 casi specifici per la diffusione di contenuti malevoli.

Articoli correlati

-

LameHug, un nuovo malware che sfrutta...

LameHug, un nuovo malware che sfrutta...Lug 18, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

CERT-AGID 28 giugno – 4 luglio: 79...

CERT-AGID 28 giugno – 4 luglio: 79...Lug 07, 2025 0

-

Cybercriminali russi aggirano...

Cybercriminali russi aggirano...Giu 23, 2025 0

Altro in questa categoria

-

Salt Typhoon: nove mesi nascosti nei...

Salt Typhoon: nove mesi nascosti nei...Lug 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

FlashStart rinnova il DNS Filtering per...

FlashStart rinnova il DNS Filtering per...Lug 16, 2025 0

-

GPUHammer: le GPU NVIDIA sono...

GPUHammer: le GPU NVIDIA sono...Lug 15, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il...

Minacce recenti

Attacchi DDoS ipervolumetrici, ancora numeri da record nonostante il calo

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di Rowhammer

eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

LameHug, un nuovo malware che sfrutta un LLM per eseguire...

LameHug, un nuovo malware che sfrutta un LLM per eseguire...Lug 18, 2025 0

Il CERT-UA, agenzia governativa ucraina di cybersicurezza,... -

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...

Salt Typhoon: nove mesi nascosti nei sistemi della Guardia...Lug 18, 2025 0

Un gruppo APT legato al governo cinese ha mantenuto... -

Attacchi DDoS ipervolumetrici, ancora numeri da record...

Attacchi DDoS ipervolumetrici, ancora numeri da record...Lug 17, 2025 0

Gli attacchi DDoS, compresi quelli ipervolumetrici,... -

FlashStart rinnova il DNS Filtering per migliorare...

FlashStart rinnova il DNS Filtering per migliorare...Lug 16, 2025 0

FlashStart, realtà italiana specializzata in soluzioni per... -

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...

GPUHammer: le GPU NVIDIA sono vulnerabili a un exploit di...Lug 15, 2025 0

Nuova minaccia per le GPU: secondo un recente comunicato...