Aggiornamenti recenti Febbraio 3rd, 2026 4:00 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Royal ransomware: anatomia di una nuova minaccia

Mag 29, 2023 Dario Orlandi Approfondimenti, In evidenza, Minacce, Ransomware, RSS 0

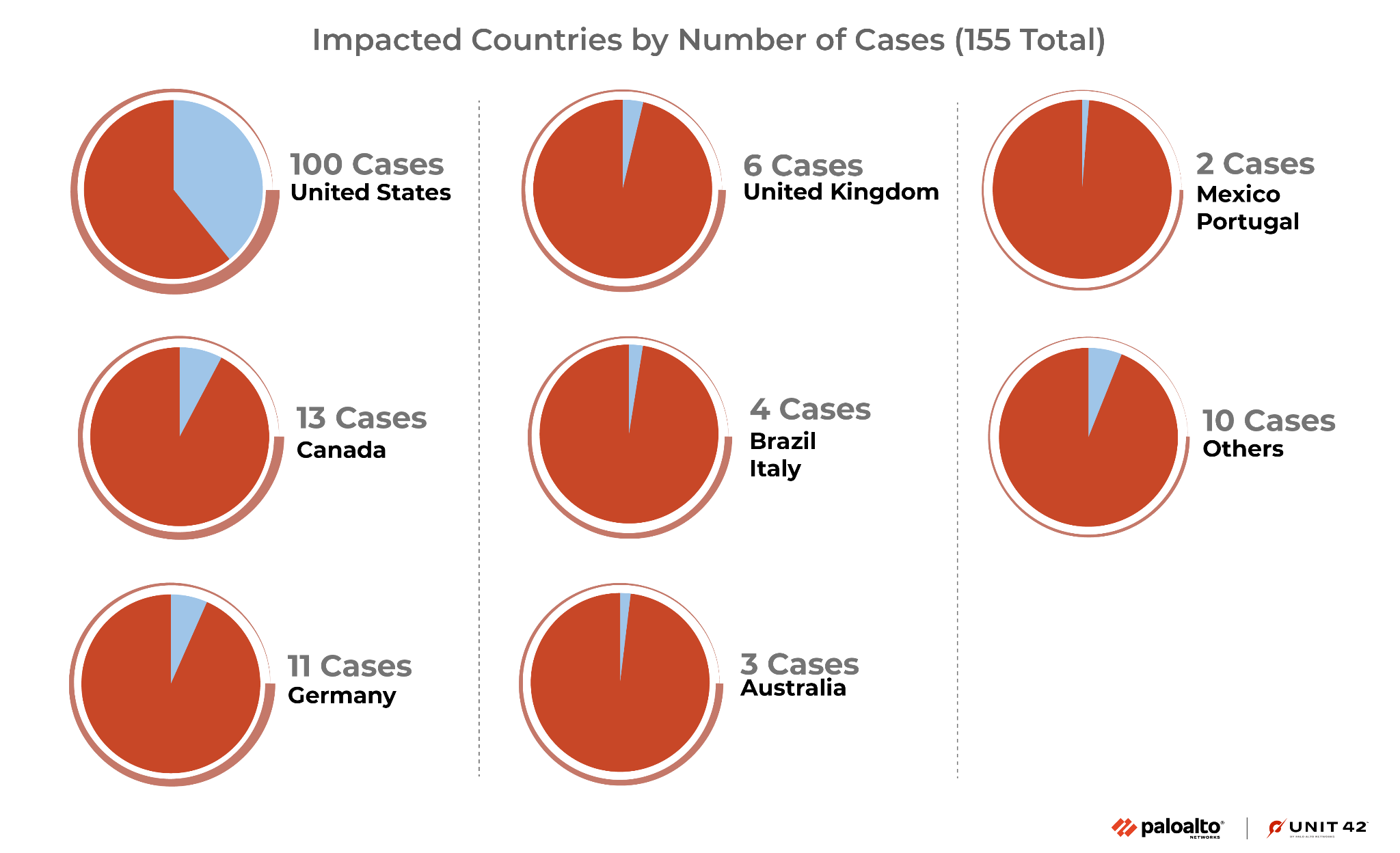

Il team Unit 42 di Palo Alto Networks ha scoperto e analizzato le attività del gruppo Royal ransomware, di recente formazione e autore di diversi attacchi di alto profilo che hanno coinvolto infrastrutture critiche, soprattutto nel settore della sanità.

Il gruppo di criminali informatici è stato individuato nel settembre del 2022; a differenza di altri gruppi dediti al ransomware, Royal ransomware non sembra operare come un servizio, ma piuttosto come un gruppo privato composto da ex membri del gruppo Conti.

Fonte: Palo Alto Networks

Il loro modus operandi prevede l’utilizzo di SEO poisoning per diffondere l’infezione BATLOADER, che a sua volta apre la strada all’esecuzione del ransomware.

Questa pratica è stata rilevata numerose volte dalla Unit42; a differenza di altri grandi gruppi di ransomware che assumono affiliati, Royal ransomware sembra composto principalmente da un gruppo che lavora in modo occulto, noto come Team One.

Derivato da Conti

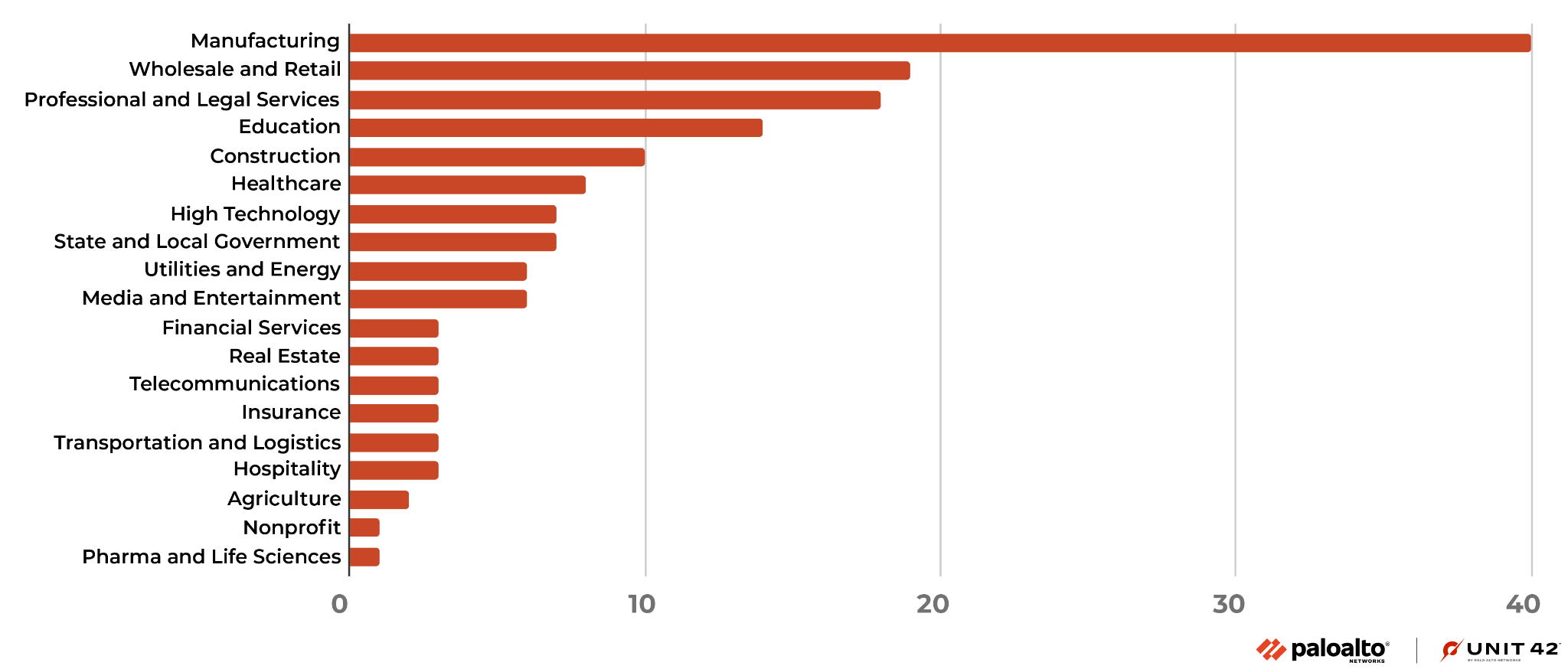

Con richieste di riscatto fino a 25 milioni di dollari in Bitcoin, Royal ransomware ha preso di mira numerosi settori di infrastrutture critiche, tra cui il manifatturiero, il sanitario e l’istruzione, colpendo un totale di 14 organizzazioni manifatturiere, otto organizzazioni sanitarie e 14 organizzazioni del settore dell’istruzione.

Fonte: Palo Alto Networks

Il gruppo utilizza un sito di data leak per estorcere pubblicamente alle vittime il riscatto e utilizza diverse tecniche come l’invio di e-mail e la stampa di note di riscatto per perseguire le vittime fino al pagamento.

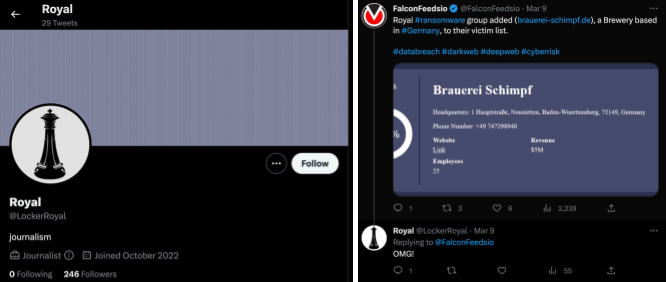

Royal ransomware ha usato un account Twitter chiamato LockerRoyal (ora sospeso) per annunciare le proprie vittime, con il tag dell’account Twitter della vittima. Il gruppo ha utilizzato diversi vettori per accedere ai sistemi vulnerabili, tra cui callback phishing, SEO poisoning, protocolli desktop remoto esposti e credenziali compromesse.

Fonte: Palo Alto Networks

Il gruppo ha dimostrato di essere molto determinato nel perseguire le sue vittime e di utilizzare ogni mezzo necessario per attirare l’attenzione, con annunci pubblici e attività sui social media.

Royal ransomware ha già annunciato l’intenzione di attaccare altre 26 aziende manifatturiere nel 2023, confermando la sua natura aggressiva e la sua determinazione a continuare ad attaccare infrastrutture critiche in tutto il mondo.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una...