Aggiornamenti recenti Marzo 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

L’fTPM di AMD è vulnerabile a un attacco fisico

Mag 08, 2023 Dario Orlandi News, RSS, Vulnerabilità 0

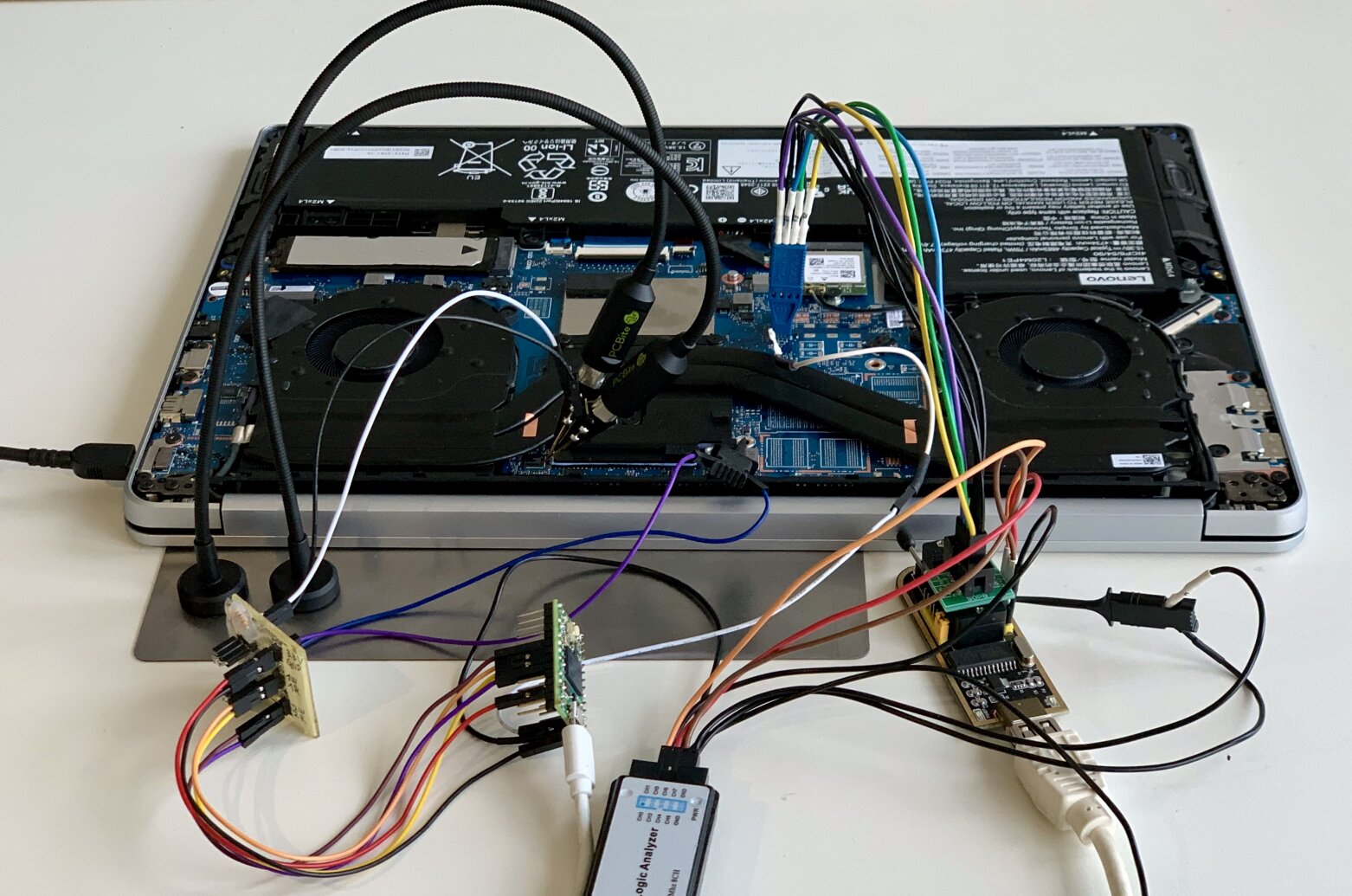

Un gruppo di ricercatori della Technische Universität Berlin ha pubblicato un documento di ricerca in cui descrivono la scoperta di una nuova vulnerabilità nel Trusted Platform Module (TPM) di AMD, che espone i TPM implementati via firmware, o fTPM, agli attacchi.

Tramite l’attacco dettagliato nel documento, che prevede l’accesso fisico al dispositivo, si può violare l’ambiente di esecuzione affidabile (TEE) di un sistema e portare a un completo compromesso dello stato TPM, consentendo l’estrazione dei dati crittografici archiviati nel fTPM.

Secondo il paper, un errore di tensione intenzionale può indurre le CPU Zen 2 e Zen 3 ad accettare dati falsi che possono essere utilizzati per compromettere qualsiasi crittografico che utilizza la sicurezza TPM.

Fonte: Technische Universität Berlin

I TPM sono stati originariamente progettati come componenti discreti fisicamente collegati alla scheda madre per offrire funzioni crittografiche basate sull’hardware, ma il bus esterno per connettersi con la Cpu era vulnerabile e forniva un potenziale punto d’ingresso per gli attaccanti.

Hanno iniziato quindi a diffondersi le soluzioni fTPM, che implementano le funzioni TPM via firmware e non richiedono un componente separato che potrebbe costituire un potenziale punto di ingresso per gli hacker; inoltre, questa soluzione è più economica dal punto di vista dei costi di produzione.

Adozione in crescita

L’uso dei TPM è cresciuto moltissimo, anche in ambito consumer, da quando Microsoft ha inserito la presenza e attivazione di questa tecnologia tra i requisiti per l’installazione di Windows 11: il TPM protegge infatti le chiavi di crittografia, le credenziali utente e altri dati sensibili dietro una barriera hardware, impedendo l’accesso o la manipolazione da parte di malware e aggressori.

Secondo i ricercatori, quello documentato è il primo attacco contro le soluzioni Full Disk Encryption abilitate da un fTPM. I sistemi che si basano su un singolo meccanismo di difesa, come la protezione TPM-only di Bitlocker, possono essere violati da un attaccante che abbia accesso fisico al sistema in due o tre ore.

“Le applicazioni che si basano esclusivamente sul TPM sono completamente vulnerabili”, ha dichiarato il ricercatore Hans Niklas Jacob, “mentre quelle che impiegano più livelli di difesa devono affrontare la perdita di questo livello di sicurezza”. Gli strumenti utilizzati per effettuare l’attacco sono facili da reperire e poco costosi.

Articoli correlati

-

StackWarp: scoperta una nuova...

StackWarp: scoperta una nuova...Gen 20, 2026 0

-

TEE.Fail, l’attacco che accede...

TEE.Fail, l’attacco che accede...Ott 30, 2025 0

-

GPUGate, una nuova tecnica che sfrutta...

GPUGate, una nuova tecnica che sfrutta...Set 09, 2025 0

-

Cina contro Nvidia: dubbi sulla...

Cina contro Nvidia: dubbi sulla...Ago 13, 2025 0

Altro in questa categoria

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

-

Android: 129 vulnerabilità corrette,...

Android: 129 vulnerabilità corrette,...Mar 03, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android... -

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,...