Aggiornamenti recenti Luglio 14th, 2025 4:57 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- eSIM: una vulnerabilità introdotta da Kigen consente di installare applet malevoli

- CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

- Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

- Un attacco informatico colpisce Call of Duty: WWII su PC: giocatori compromessi

- Un gruppo APT statunitense ha attaccato industrie cinesi

Il nuovo malware AuKill colpisce e termina gli agenti Edr

Apr 21, 2023 Dario Orlandi Malware, Minacce, News, RSS 0

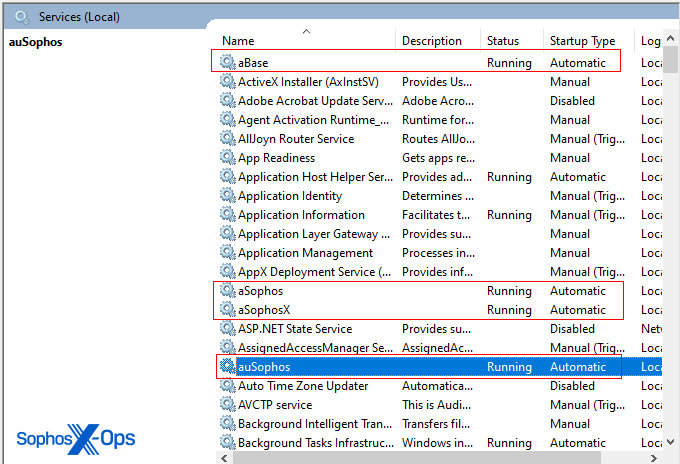

I ricercatori di Sophos hanno individuato un nuovo malware, denominato AuKill, che viene utilizzato dagli attaccanti per disabilitare i sistemi di endpoint detection and response (EDR) utilizzati dalle aziende, per poi installare ransomware; questo tool fa uso di un device driver malevolo per infiltrarsi nei sistemi.

Gli analisti hanno osservato in diverse occasioni un attaccante che utilizzava AuKill prima di installare il ransomware Medusa Locker; in un altro caso, il tool era stato attivato su un un sistema già compromesso prima di installare il ransomware LockBit.

Christopher Budd, senior manager of threat research at Sophos, ha commentato: “I criminali informatici stanno iniziando a riconoscere che gli agenti EDR forniscono ai vendor di sicurezza un significativo vantaggio nell’individuare gli attacchi. Così stanno colpendo gli strumenti che causano loro maggior difficoltà”.

Fonte: Sophos

Gli attacchi sono simili a una serie di incidenti che Sophos, Microsoft, Mandiant e SentinelOne hanno riportato a dicembre, dove gli attori delle minacce hanno utilizzato driver personalizzati per disabilitare i prodotti di sicurezza su sistemi già compromessi, lasciandoli quindi aperti per essere colpiti con altri software.

In quegli attacchi, gli attori delle minacce hanno utilizzato driver malevoli che Microsoft ha firmato digitalmente in modo inconsapevole, rendendoli quindi legittimi. In altri attacchi basati sui driver, i criminali hanno sfruttato una vulnerabilità in un driver di dispositivo legittimo per eseguire ransomware, elevare i privilegi e bypassare i controlli di sicurezza.

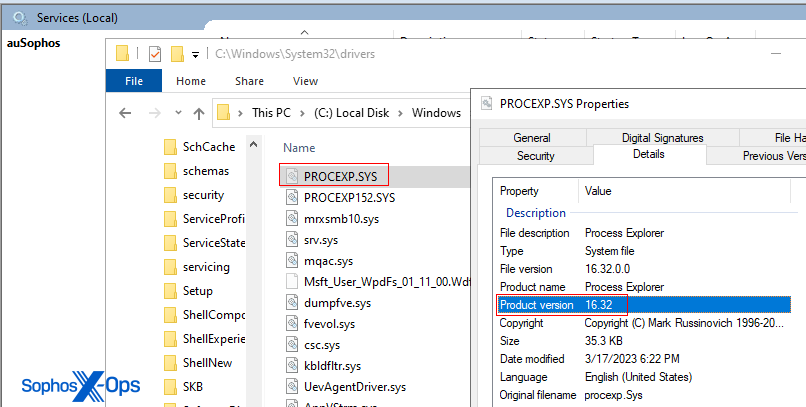

Alcuni vendor di sicurezza e ricercatori chiamano questa famiglia di tecniche “bring your own vulnerable driver” o attacco BYOVD. Anche il nuovo Aukill rientra nella categoria BYOVD: sfrutta, infatti, una versione legittima ma obsoleta e vulnerabile (16.32) di un driver utilizzato dall’utility Process Explorer di SysInternals per disabilitare i processi EDR.

Bring Your Own Vulnerable Driver

Il driver vulnerabile di Process Explorer sfruttato da AuKill, come altri driver, ha accesso privilegiato sui sistemi installati e può agire sui processi in esecuzione, eventualmente anche terminandoli.

Fonte: Sophos

L’utility consente agli utenti di ottenere informazioni dettagliate su tutti i processi in esecuzione su un sistema, i loro percorsi eseguibili, le prestazioni e molte altre informazioni. Offre molteplici funzioni per monitorare l’attività di sistema in tempo reale, prioritizzare i processi e le identità, terminarli ed eseguire altre funzioni.

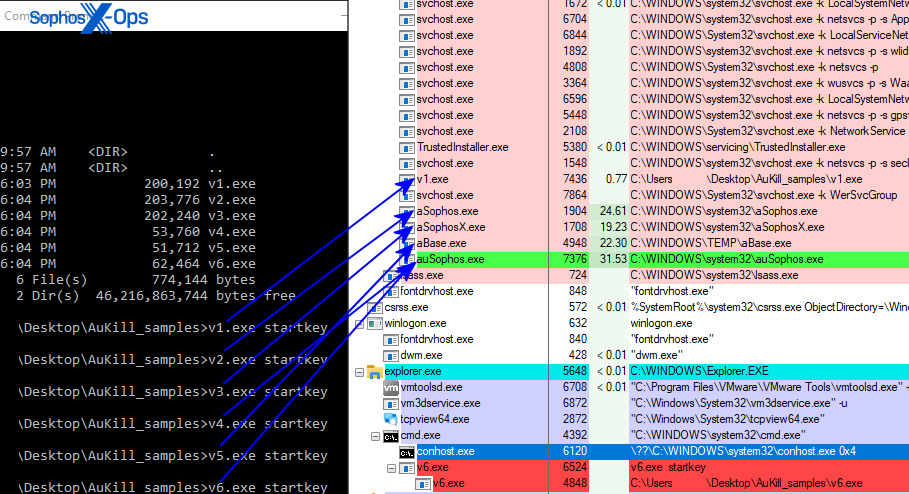

Nei recenti attacchi ransomware osservati da Sophos, l’attaccante ha iniettato lo strumento nei sistemi a cui aveva già accesso. Una volta sul sistema, AuKill rilascia un driver chiamato PROCEXP.SYS proveniente dalla versione 16.32 di Process Explorer nella stessa posizione del driver di Process Explorer legittimo (PROCEXP152.sys).

Budd ha spiegato: “Il driver di Process Explorer v.16.32 non lavora solo con l’eseguibile principale di Process Explorer. Altri programmi possono quindi inviare chiamate API al driver per sfruttarne le funzioni”.

Fonte: Sophos

Nel caso di AuKill, lo strumento abusa del driver legittimo per eseguire istruzioni che terminano i processi EDR e altri controlli di sicurezza sul computer compromesso. “Il malware sfrutta la funzione esistente nel driver che consente a Process Explorer di terminare i programmi in esecuzione”, ha proseguito Budd.

Sophos ha finora analizzato sei diverse versioni di AuKill e ha notato alcune modifiche sostanziali con ogni nuova versione. Le versioni più recenti, ad esempio, mirano a terminare più processi e servizi EDR.

Inoltre, includono una funzionalità che continua a sondare i processi e i servizi EDR per garantire che i processi terminati rimangano tali anche attraverso tentativi di riavvio. Gli autori del malware hanno aggiunto funzioni per rendere AuKill più robusto, eseguendo più thread contemporaneamente per proteggersi dal rischio di essere terminati.

- Bring your own vulnerable driver, BYOVD, EDR, LockBit, malware, Medusa, Microsoft, Process Explorer, Ransomware, Sophos, SysInternals

Articoli correlati

-

Ingram Micro, dietro l’alt dei...

Ingram Micro, dietro l’alt dei...Lug 07, 2025 0

-

In aumento i cyberattacchi...

In aumento i cyberattacchi...Lug 01, 2025 0

-

Windows 10: ancora un anno di...

Windows 10: ancora un anno di...Giu 25, 2025 0

-

Deepfake per distribuire malware su...

Deepfake per distribuire malware su...Giu 19, 2025 0

Altro in questa categoria

-

eSIM: una vulnerabilità introdotta da...

eSIM: una vulnerabilità introdotta da...Lug 14, 2025 0

-

CERT-AGID 5 – 11 luglio: sei nuove...

CERT-AGID 5 – 11 luglio: sei nuove...Lug 14, 2025 0

-

Vulnerabilità in BlueSDK, milioni di...

Vulnerabilità in BlueSDK, milioni di...Lug 11, 2025 0

-

Un attacco informatico colpisce Call of...

Un attacco informatico colpisce Call of...Lug 10, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Liste di dati sul dark web: una fonte inaffidabile per le...

Liste di dati sul dark web: una fonte inaffidabile per le...Lug 08, 2025 0

In una recente analisi, Group-IB ha approfondito il ruolo... -

IconAds: quando le app fantasma diventano portali...

IconAds: quando le app fantasma diventano portali...Lug 03, 2025 0

Recentemente il team Satori Threat Intelligence di HUMAN ha... -

Le aziende italiane prevedono un aumento degli investimenti...

Le aziende italiane prevedono un aumento degli investimenti...Giu 09, 2025 0

La cybersecurity sta acquisendo sempre più importanza tra... -

Sophos Annual Threat Report: i malware e gli strumenti più...

Sophos Annual Threat Report: i malware e gli strumenti più...Mag 30, 2025 0

Nel 2024, le piccole e medie imprese, spesso considerate il... -

Down di MATLAB: MathWorks conferma l’attacco...

Down di MATLAB: MathWorks conferma l’attacco...Mag 27, 2025 0

MATLAB ha smesso di funzionare per quasi una settimana e...

Minacce recenti

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing contro utenti SPID

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di attacco

Un gruppo APT statunitense ha attaccato industrie cinesi

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

eSIM: una vulnerabilità introdotta da Kigen consente di...

eSIM: una vulnerabilità introdotta da Kigen consente di...Lug 14, 2025 0

I ricercatori di AG Security Research hanno individuato una... -

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...

CERT-AGID 5 – 11 luglio: sei nuove campagne di phishing...Lug 14, 2025 0

Nel corso di questa settimana, il CERT-AGID ha individuato... -

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...

Vulnerabilità in BlueSDK, milioni di veicoli a rischio di...Lug 11, 2025 0

I ricercatori di PCA Cybersecurity hanno individuato un set... -

Un attacco informatico colpisce Call of Duty: WWII su PC: ...

Un attacco informatico colpisce Call of Duty: WWII su PC: ...Lug 10, 2025 0

Una grave falla di sicurezza ha trasformato una sessione... -

Un gruppo APT statunitense ha attaccato industrie cinesi

Un gruppo APT statunitense ha attaccato industrie cinesiLug 10, 2025 0

Un nuovo gruppo APT entra nei radar dei ricercatori di...