Aggiornamenti recenti Marzo 2nd, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Una falla in Chrome sfrutta Gemini Live per scopi malevoli

- Paradosso ransomware, pagamenti in calo ma attacchi ai massimi storici

- Google API Keys: le chiavi pubbliche diventano credenziali sensibili

- Claude Code Security crea il panico, ma… non uccide la cyber

- Sandworm_Mode: il “worm” della supply chain NPM

Gli attaccanti hanno 11 giorni per sfruttare le vulnerabilità risolte

Mar 31, 2023 Dario Orlandi Approfondimenti, In evidenza, RSS, Scenario, Vulnerabilità 0

Qualys ha pubblicato il 2023 TruRisk Research Report, un documento basato sull’analisi delle vulnerabilità rilevate dall’azienda nel corso del 2022, con una base di dati che comprende oltre 2,3 miliardi di eventi singoli.

Il report, realizzato dalla Threat Research Unit (TRU) di Qualys, ha evidenziato come gli attaccanti siano sempre più opportunistici e pronti a modificare le proprie tecniche per portare a termine le campagne d’attacco.

Questo comportamento viene alimentato dall’aumento delle vulnerabilità nei software, dovuto alla rapida evoluzione della tecnologia e alla sempre maggiore adozione della trasformazione digitale.

La TRU ha analizzato oltre 13 trilioni di eventi tracciati dalla Qualys Cloud Platform, rilevando le vulnerabilità sui dispositivi, la sicurezza delle applicazioni web, le configurazioni errate dei dispositivi on-premise e la postura di sicurezza degli ambienti cloud.

L’analisi ha permesso di individuare i fattori di rischio principali, grazie alla visibilità del team di ricerca sugli attacchi prima e dopo l’attacco stesso. Questi fattori di rischio possono aiutare le aziende a comprendere meglio le minacce e a implementare misure di sicurezza più efficaci.

La rapidità è essenziale

Le vulnerabilità per cui è noto un exploit vengono risolte in media in oltre 30 giorni e solo nel 57,7% dei casi totali. Le stesse vulnerabilità, invece, sono rese mediamente sfruttabili in 19,5 giorni. Per tale motivo gli attaccanti hanno oltre 11 giorni di tempo prima che le aziende rispondano applicando una patch.

L’automatizzazione del processo di patching può aumentare la frequenza di implementazione del 45% e accelerare la velocità del 36% rispetto a un’installazione manuale. Le vulnerabilità risolte con il patching automatico richiedono in media 25,5 giorni per essere risolte, rispetto ai 39,8 giorni necessari per la risoluzione manuale.

L’adozione di un processo di patching automatizzato porta anche ad un patch rating del 72,5%, rispetto al 49,8% ottenuto con il patching manuale.

Fonte: Qualys

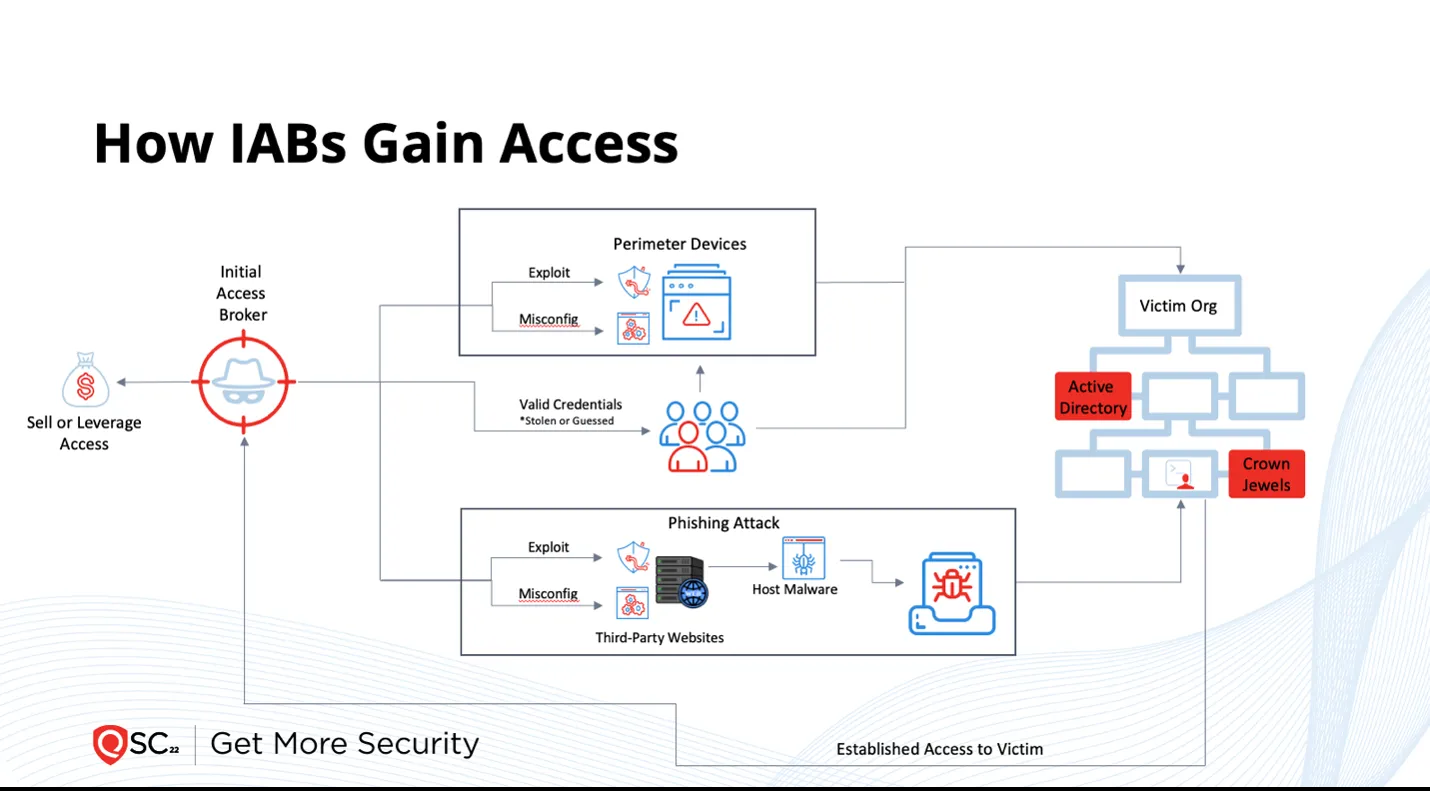

Il report evidenzia una crescente tendenza degli attaccanti a sfruttare i servizi degli Initial Access Brokers (IAB). Tuttavia, se le organizzazioni applicano rapidamente le patch a Windows e Chrome, gli attaccanti sono costretti a cercare vulnerabilità meno comuni.

Le vulnerabilità IAB richiedono in media 45,5 giorni per essere risolte, rispetto ai 17,4 giorni di Windows e Chrome. Nonostante ciò, il patch rate generale rimane basso (68,3%) rispetto a quello di Windows e Chrome (82,9%).

Le configurazioni errate continuano a causare problemi

Lo studio ha rilevato oltre 25 milioni di vulnerabilità applicative, di cui il 33% rientra nella categoria Misconfiguration. Queste configurazioni errate sono state sfruttate da attori malintenzionati per diffondere malware in circa 24.000 applicazioni web.

Inoltre, la Qualys Threat Research Unit ha esaminato le scansioni di conformità e ha scoperto che le configurazioni errate associate ai controlli falliti relativi al cloud hanno riguardato principalmente sfruttamento di servizi remoti, distruzione di dati e dati da oggetti di archiviazione nel cloud.

Questi errori di configurazione espongono le organizzazioni a un facile sfruttamento delle vulnerabilità per l’accesso, la cifratura e l’esfiltrazione dei dati stessi, e sono associate alla possibilità per gli attaccanti di muoversi liberamente all’interno di un’organizzazione.

Il rapporto raccomanda di effettuare il patching in modo automatico, di seguire le linee guida dell’OWASP e di utilizzare strumenti di sicurezza in grado di individuare e correggere le configurazioni errate.

Travis Smith, vicepresidente della Threat Research Unit (TRU) di Qualys

Travis Smith, vicepresidente della Threat Research Unit (TRU) di Qualys, ha commentato: “Gli attaccanti si impegnano a comprendere quelle vulnerabilità e debolezze negli ambienti delle loro vittime che possono spostare l’equilibrio di potere a loro favore”.

“Questo report offre ai CISO e ai team di sicurezza informazioni utili e supportate da dati, per un approccio olistico alla comprensione dei percorsi di attacco e dei comportamenti degli attaccanti al fine di ridurre al minimo i rischi”, ha concluso Smith.

Articoli correlati

-

Paradosso ransomware, pagamenti in calo...

Paradosso ransomware, pagamenti in calo...Feb 27, 2026 0

-

Davvero si può fare “jailbreak” di...

Davvero si può fare “jailbreak” di...Feb 18, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

Altro in questa categoria

-

Una falla in Chrome sfrutta Gemini Live...

Una falla in Chrome sfrutta Gemini Live...Mar 02, 2026 0

-

Google API Keys: le chiavi pubbliche...

Google API Keys: le chiavi pubbliche...Feb 27, 2026 0

-

Claude Code Security crea il panico,...

Claude Code Security crea il panico,...Feb 25, 2026 0

-

Sandworm_Mode: il “worm” della...

Sandworm_Mode: il “worm” della...Feb 24, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Finanza nel mirino, incidenti raddoppiati nel 2025

Finanza nel mirino, incidenti raddoppiati nel 2025Feb 20, 2026 0

Il settore finanziario sta vivendo una fase di forte... -

Davvero si può fare “jailbreak” di un caccia F-35?

Davvero si può fare “jailbreak” di un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà...

Minacce recenti

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Una falla in Chrome sfrutta Gemini Live per scopi malevoli

Una falla in Chrome sfrutta Gemini Live per scopi malevoliMar 02, 2026 0

Palo Alto, azienda specializzata in sicurezza informatica,... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza... -

Claude Code Security crea il panico, ma… non uccide la...

Claude Code Security crea il panico, ma… non uccide la...Feb 25, 2026 0

Venerdì scorso Anthropic ha presentato Claude Code... -

Sandworm_Mode: il “worm” della supply chain NPM

Sandworm_Mode: il “worm” della supply chain NPMFeb 24, 2026 0

Un attacco che riprende la logica Shai-Hulud, ma sposta...