Aggiornamenti recenti Marzo 10th, 2026 12:50 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Plug-in di Chrome cambiano proprietà e diventano malware

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

Zero-day in calo nel 2022, ma cresce la varietà

Mar 24, 2023 Dario Orlandi Approfondimenti, RSS, Scenario, Vulnerabilità 0

Mandiant ha presentato una nuova ricerca che analizza le vulnerabilità zero-day identificate nel corso del 2022. Secondo il report, analizzando l’andamento del settore nel 2022 si può notare che sia le tipologie di software attaccate, sia la varietà degli aggressori si sono evolute e ampliate.

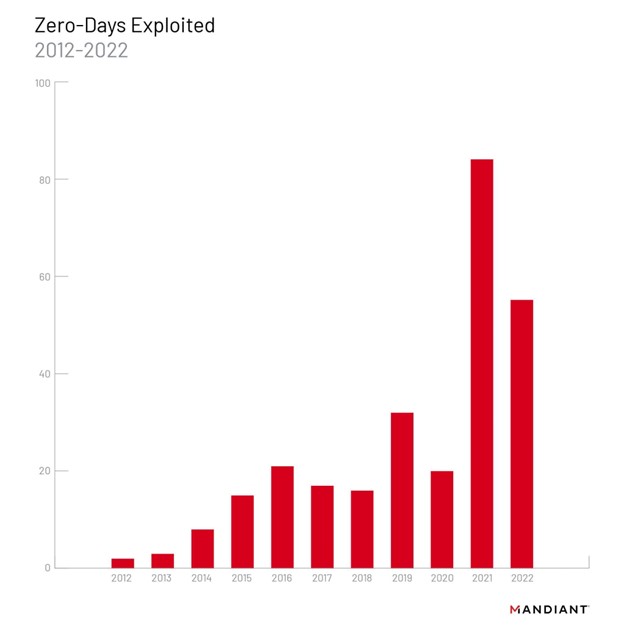

Lo scorso anno Mandiant ha identificato 55 vulnerabilità zero-day, con un calo rispetto alle 81 del 2021 ma comunque un aumento del 200% rispetto al 2020.

Fonte: Mandiant

La diminuzione degli zero-day nel 2020 potrebbe essere stata influenzata dalla pandemia, che ha rallentato i meccanismi di segnalazione e divulgazione delle vulnerabilità e ha ridotto la capacità dei difensori di rilevare le attività di sfruttamento.

Nel 2021, al contrario, le informative di Apple e Android hanno incluso maggiori informazioni sullo sfruttamento delle vulnerabilità, contribuendo all’aumento delle vulnerabilità zero-day.

Mandiant prevede che la tendenza a lungo termine per lo sfruttamento degli zero-day continuerà ad aumentare, sia pure con alcune fluttuazioni di anno in anno, poiché gli attaccanti sono alla ricerca di furtività e facilità di sfruttamento, due caratteristiche che gli zero-day possono fornire.

La varietà degli attori che sfruttano le vulnerabilità zero-day si è ampliata, così come le tipologie di software prese di mira, che sono arrivate a comprendere i dispositivi Internet of Things (IoT) e le soluzioni cloud.

Fonte: Mandiant

Una preda ambita

Secondo il rapporto, gli aggressori continueranno a cercare e sfruttare le vulnerabilità zero-day, poiché queste offrono un notevole vantaggio tattico e sono difficili da rilevare. La migrazione verso soluzioni cloud potrebbe alterare questa tendenza, poiché i fornitori cloud possono creare e distribuire patch in modo rapido ed efficiente.

Tuttavia, i fornitori cloud hanno storicamente scelto di non divulgare le vulnerabilità dei prodotti cloud pubblicamente, il che potrebbe influire sul conteggio degli zero-day.

Mandiant consiglia alle aziende di stabilire le priorità delle patch in base alla loro specifica situazione e di analizzare gli aggressori che prendono di mira la loro area geografica o il loro settore, le tattiche utilizzate dagli aggressori e i prodotti in uso che offrono la maggiore superficie di attacco.

Fonte: Mandiant

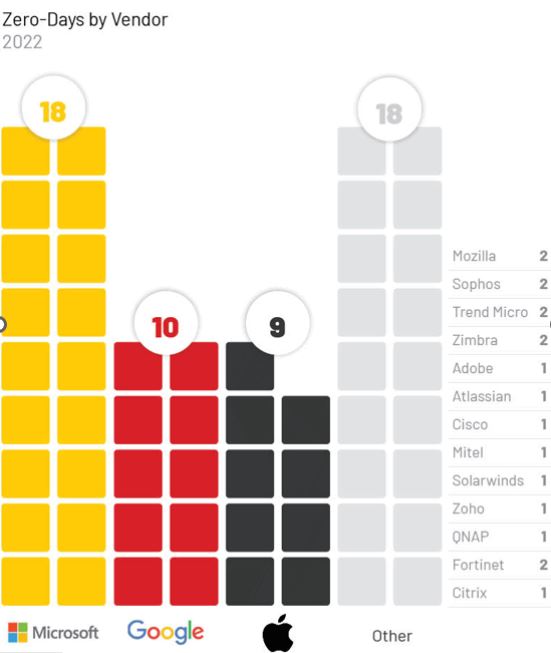

Inoltre, poiché Microsoft, Google ed Apple sono i fornitori più impattati, è fondamentale configurare correttamente i prodotti e adottare le migliori pratiche come la segmentazione della rete e la restrizione dei privilegi di accesso.

I team di sicurezza devono comunque valutare i rischi derivanti da tutti i fornitori di software e monitorare l’intera superficie di attacco, poiché il 25-30% delle vulnerabilità zero-day ha colpito fornitori diversi dai tre principali nel 2021 e 2022.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

Altro in questa categoria

-

Plug-in di Chrome cambiano proprietà e...

Plug-in di Chrome cambiano proprietà e...Mar 10, 2026 0

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android...