Aggiornamenti recenti Febbraio 18th, 2026 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Davvero si può fare “jailbreak” a un caccia F-35?

- Il malware che ruba password e ambienti delle IA locali

- Lo shotdown USA tarpa le ali alla CISA

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

Attacchi agli Exchange Server per ingannare le vittime

Nov 22, 2021 Marco Schiaffino Attacchi, In evidenza, Intrusione, Malware, News, RSS, Vulnerabilità 0

La tecnica sfrutta alcune vulnerabilità della piattaforma Microsoft per colpire i dipendenti attraverso un subdolo schema di ingegneria sociale.

L’efficacia di un attacco informatico non dipende solo dal tipo di exploit o di malware utilizzato. In buona parte, il successo è legato alla capacità dei cyber criminali di indurre le loro vittime a fare quel “fatidico click” che porta all’infezione del loro dispositivo.

Nel caso del gruppo TR, documentato in un report pubblicato su Internet dai ricercatori di Trend Micro, questo obiettivo viene raggiunto attraverso un creativo uso di due exploit per Microsoft Exchange Server.

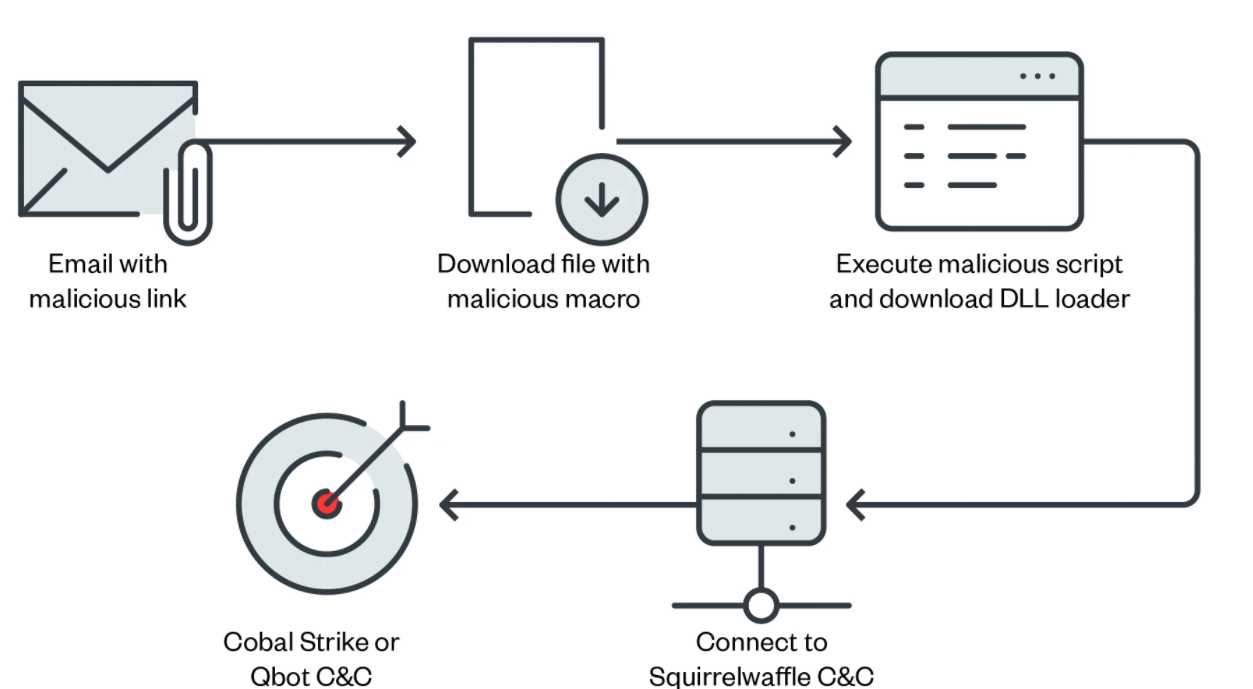

I cyber criminali di TR sono specializzati nella diffusione via email di numerosi malware e, in questi ultimi mesi, stanno utilizzando intensivamente Squirrelwaffle.

Si tratta di un loader, cioè di un impianto che viene utilizzato dai pirati per “mettere un piede” nella rete che vogliono colpire e distribuire ulteriori malware.

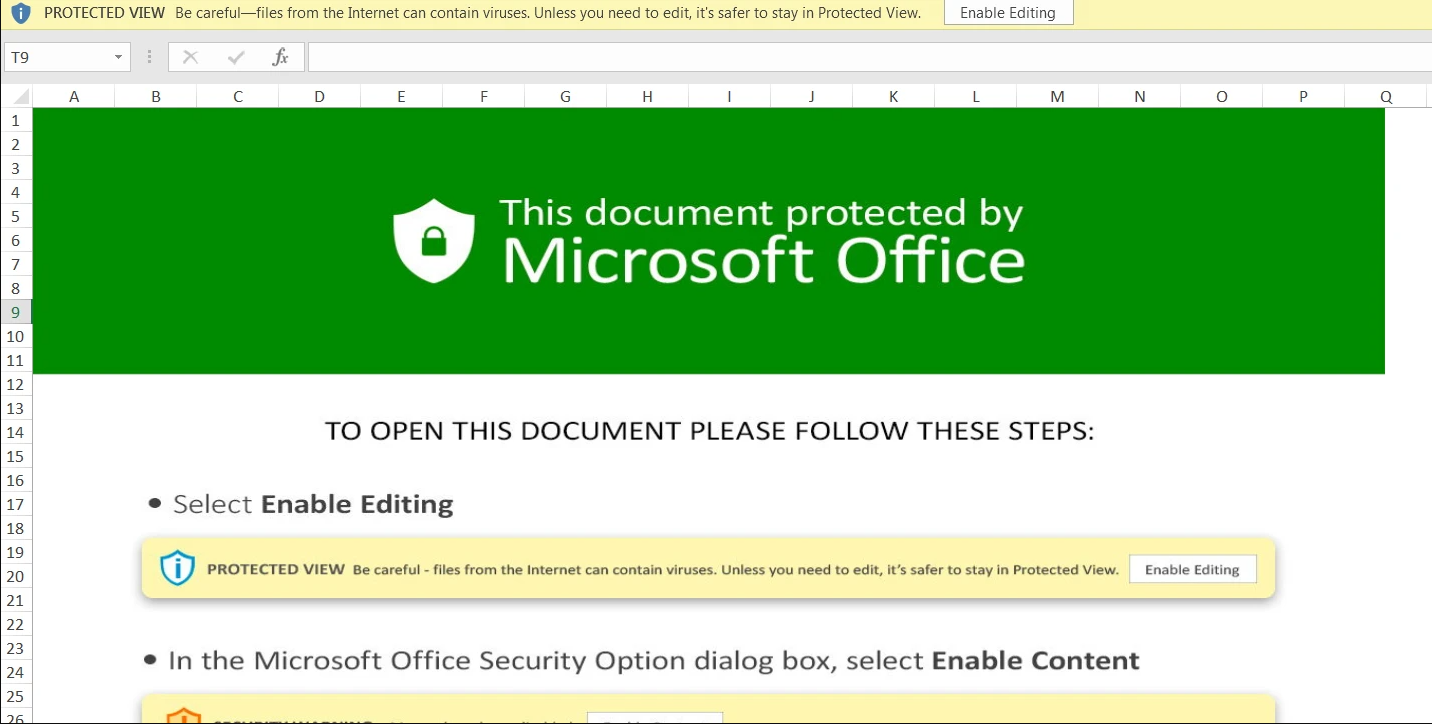

I vettori di attacco utilizzato dai pirati, come spiegato in una ricerca di Cisco Talos, sono solitamente documenti allegati a messaggi email o link malevoli incorporati nel messaggio di posta stesso.

La novità evidenziata da Trend Micro, però, è il fatto che i pirati informatici stiano utilizzando le vulnerabilità di Exchange Server (ProxyLogon e ProxyShell) per veicolare le email in modo da ottenere un vantaggio strategico nell’attacco.

La tattica utilizzata, in pratica, prevede l’uso di Exchange per inviare i messaggi malevoli dall’interno della rete, facendo in modo che appaiano come risposte a un messaggio inviato precedentemente dalla vittima.

Inserendosi in un thread esistente, i cyber criminali sperano di indurre i destinatari dei messaggi ad abbassare le difese e a superare la normale diffidenza che orami qualsiasi persona ha nei confronti di allegati e link che provengono da sconosciuti.

Un trucchetto che ha ottime probabilità di funzionare e che rende ancora più urgente la necessità di correggere le vulnerabilità (CVE-2021-26855, CVE-2021-34473 e CVE-2021-34523) che ne consentono l’utilizzo.

Articoli correlati

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

-

Shadow Campaign: la nuova ondata di...

Shadow Campaign: la nuova ondata di...Feb 05, 2026 0

-

Microsoft smantella RedVDS, rete...

Microsoft smantella RedVDS, rete...Gen 15, 2026 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

Altro in questa categoria

-

Davvero si può fare “jailbreak” a...

Davvero si può fare “jailbreak” a...Feb 18, 2026 0

-

Il malware che ruba password e ambienti...

Il malware che ruba password e ambienti...Feb 17, 2026 0

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Davvero si può fare “jailbreak” a un caccia F-35?

Davvero si può fare “jailbreak” a un caccia F-35?Feb 18, 2026 0

Durante un’intervista in un podcast, il segretario di... -

Il malware che ruba password e ambienti delle IA locali

Il malware che ruba password e ambienti delle IA localiFeb 17, 2026 0

Hudson Rock è un’azienda specializzata in sicurezza... -

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

Il blocco delle attività del Department of Homeland... -

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato...