Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Cobalt Strike tra gli strumenti preferiti dei pirati informatici

Giu 29, 2021 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

Il tool, normalmente utilizzato per eseguire penetration test in sede di security assessment, viene usato sempre più spesso dai cyber criminali per i loro attacchi.

Sempre meno malware e sempre più strumenti di hacking “rubati” agli esperti di sicurezza: l’evoluazione delle tecniche di attacco dei pirati informatici seguono una linea precisa che punta a ridurre le probabilità di essere individuati con i tradizionali strumenti di protezione.

A confermarlo è una ricerca di Proofpoint, che ha acceso i riflettori sulla crescita nell’impiego “improprio” di Cobalt Strike, uno strumento utilizzato dagli esperti di sicurezza per verificare il livello di sicurezza delle infrastrutture IT.

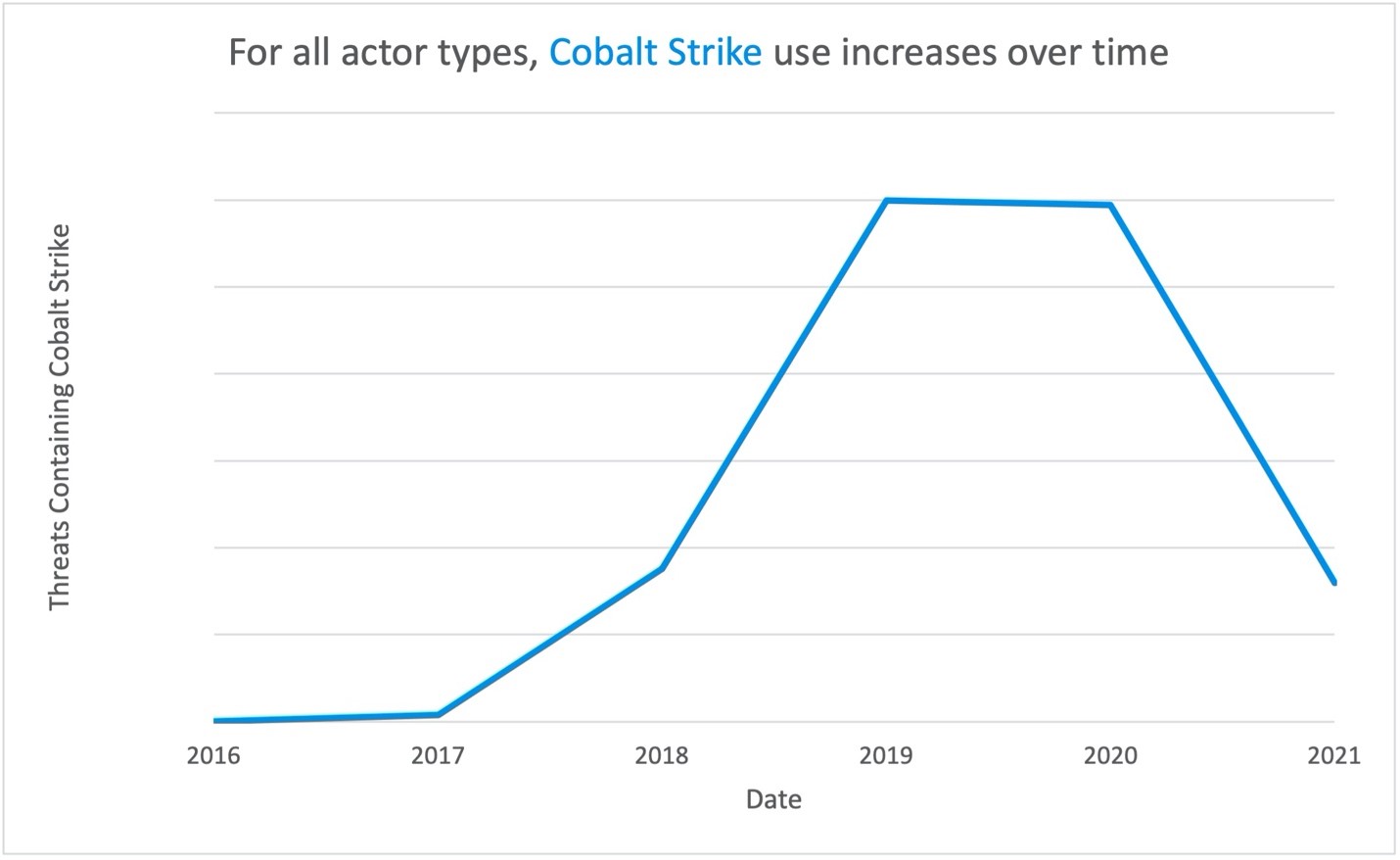

La ricerca, disponibile sulla pagina Internet della società di sicurezza, mette in evidenza il fatto che gli attacchi portati con Cobalt Strike sono aumentati del 161% tra il 2019 e il 2020, con un calo nel 2021.

Lo strumento, nelle intenzioni, è pensato per verificare il livello di sicurezza della rete, ma i pirati informatici hanno trovato il modo di utilizzarlo per esfiltrare i dati dal network compromesso aggirando i controlli.

Oltre alla possibilità di acquistare Cobalt Strike attraverso i canali ufficiali (una licenza ha il costo di 3.500 dollari, ma richiede una registrazione) i cyber criminali possono procurarsi versioni pirata del tool sul mercato nero. In questo caso, però, l’esborso è decisamente superiore e si aggira intorno ai 45.000 dollari.

Il tool viene utilizzato sia da cyber criminali “comuni”, sia dai più sofisticati gruppi APT (Advanced Persistent Threat) che operano per conto di governi e servizi segreti. I vantaggi che offre lo strumento, spiegano gli autori del report, sono numerosi.

Prima di tutto il fatto che Cobalt Strike agisce a livello di memoria, con la conseguente possibilità di evitare di lasciare tracce dopo l’attacco. La possibilità di personalizzarne le funzioni, inoltre, offre un vantaggio strategico rendendone l’individuazione più difficile da parte dei team di sicurezza.

Per quanto riguarda i gruppi APT, infine, i ricercatori sottolineano come la scelta di uno strumento “standard” consenta loro di rendere più difficile l’attribuzione degli attacchi, aspetto che per gli “hacker di stato” è tutt’altro che indifferente.

Dal punto di vista delle strategie di attacco, il tool viene spesso integrato all’interno di malware (come Ursnif) ma anche utilizzato direttamente attraverso exploit che ne avviano l’esecuzione.

Articoli correlati

-

Criminali abusano dei servizi di link...

Criminali abusano dei servizi di link...Ago 01, 2025 0

-

Spionaggio industriale: i gruppi cinesi...

Spionaggio industriale: i gruppi cinesi...Lug 29, 2025 0

-

Server Proofpoint usati per inviare...

Server Proofpoint usati per inviare...Ago 02, 2024 0

-

Scoperto ShadowSyndicate, un player del...

Scoperto ShadowSyndicate, un player del...Set 29, 2023 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...