Aggiornamenti recenti Gennaio 30th, 2026 5:19 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Hugging Face sfruttato per distribuire un trojan Android

- OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

- PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

- C’è Sandworm dietro l’attacco contro il settore energetico polacco

- Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

Vulnerabilità critica nel vCenter Server di VMWare

Feb 25, 2021 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 0

La falla corretta in uno dei tre aggiornamenti rilasciati dall’azienda questa settimana. “Rischio di intrusioni, aggiornare subito”.

Una backdoor che consentirebbe attacchi in remoto, attraverso l’esecuzione di codice, sulle piattaforme vSphere di VMWare. È questa, in sintesi, l’emergenza che molte aziende dovranno affrontare nelle prossime ore.

L’allarme è stato lanciato dallo stesso produttore, che ha rilasciato una patch per correggere la vulnerabilità presente nel suo vCenter Server, il sistema di gestione centralizzato della più diffusa piattaforma di virtualizzazione.

La vulnerabilità (CVE-2021-21972) è stata segnalata da Mikhail Klyuchnikov, il ricercatore di Positive Technologies che ne accenna i dettagli in un post pubblicato sul blog ufficiale della società di sicurezza.

Il problema riguarderebbe un bug in uno dei plugin che gestisce le comunicazioni dai client vSphere ai server centrali, che consentirebbero a un pirata informatico di avviare l’esecuzione di codice in remoto (RCE) attraverso la porta 443. La vulnerabilità è presente nelle versioni 6.5; 6.7 e 7.0 di vCenter Server.

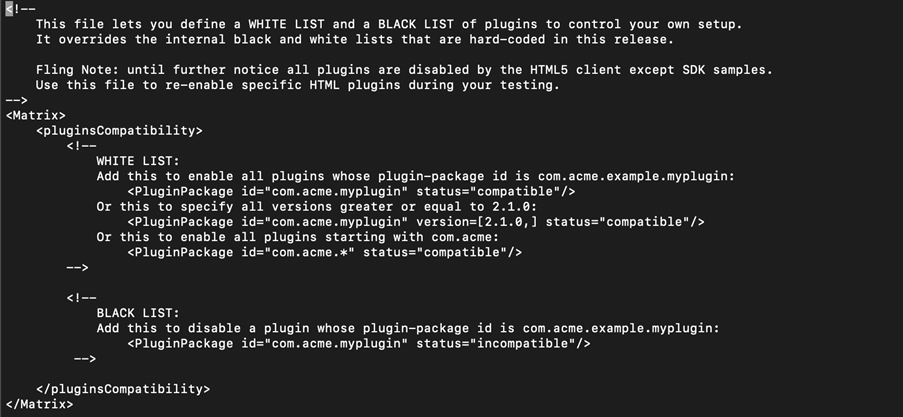

I dettagli tecnici disponibili in un documento pubblicato dalla stessa VMWare, indicano come soluzione primaria l’installazione dell’aggiornamento messo a disposizione dall’azienda. Esiste inoltre la possibilità di mitigare il rischio di un attacco disabilitando i componenti interessati dal bug seguendo queste istruzioni.

La maggior parte dei sistemi vulnerabili, che Positive Technologies stima nel 90% dell’installato, sarebbero implementate all’interno delle reti aziendali e, di conseguenza, non sarebbero esposte a un a rischio immediato di attacco.

Secondo le stime del ricercatore, il problema interesserebbe subito almeno 6.000 installazioni della piattaforma WMWare che espongono la porta su Internet, la maggior parte delle quali (26%) negli Stati Uniti. Almeno 180, però, sarebbero i server vulnerabili in Italia.

Date le caratteristiche della piattaforma di virtualizzazione, però, il reale impatto di un eventuale attacco è difficile da stimare, visto che travolgerebbe a cascata i servizi gestiti dai singoli server.

La tornata di aggiornamenti rilasciata da VMWare, oltre alla vulnerabilità più grave (con un punteggio di rischio di 9.8) corregge anche altre due falle di sicurezza di entità (relativamente) minore (CVE-2021-21973 e CVE-2021-21974).

Articoli correlati

-

Scoperta una variante Linux del...

Scoperta una variante Linux del...Lug 22, 2024 0

-

Vulnerabilità di Microsoft Exchange...

Vulnerabilità di Microsoft Exchange...Mag 22, 2024 0

-

Disinstallate subito EAP di VMware: il...

Disinstallate subito EAP di VMware: il...Feb 21, 2024 0

-

CISA aggiunge vulnerabilità già...

CISA aggiunge vulnerabilità già...Giu 26, 2023 0

Altro in questa categoria

-

Hugging Face sfruttato per distribuire...

Hugging Face sfruttato per distribuire...Gen 30, 2026 0

-

OpenSSL ha fixato 12 vulnerabilità...

OpenSSL ha fixato 12 vulnerabilità...Gen 29, 2026 0

-

PackageGate: trovati sei bug zero-day...

PackageGate: trovati sei bug zero-day...Gen 27, 2026 0

-

C’è Sandworm dietro...

C’è Sandworm dietro...Gen 26, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di...

Minacce recenti

PackageGate: trovati sei bug zero-day nei package manager, ma NPM non interviene

Zendesk, sfruttato il sistema di ticketing per una campagna di spam massiva

CERT-AGID 10-16 gennaio: ancora phishing PagoPA e nuovi malware bancari

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Hugging Face sfruttato per distribuire un trojan Android

Hugging Face sfruttato per distribuire un trojan AndroidGen 30, 2026 0

I ricercatori di BitDefender hanno scoperto una campagna... -

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLE

OpenSSL ha fixato 12 vulnerabilità scoperte da AISLEGen 29, 2026 0

Pochi giorni fa OpenSSL ha rilasciato alcune patch per... -

PackageGate: trovati sei bug zero-day nei package manager,...

PackageGate: trovati sei bug zero-day nei package manager,...Gen 27, 2026 0

La società di sicurezza Koi Security ha pubblicato una... -

C’è Sandworm dietro l’attacco contro il...

C’è Sandworm dietro l’attacco contro il...Gen 26, 2026 0

I ricercatori di ESET hanno scoperto che il tentativo di... -

Zendesk, sfruttato il sistema di ticketing per una campagna...

Zendesk, sfruttato il sistema di ticketing per una campagna...Gen 23, 2026 0

Zendesk, nota piattaforma di ticketing, sta venendo...