Aggiornamenti recenti Marzo 10th, 2026 12:50 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Plug-in di Chrome cambiano proprietà e diventano malware

- InstallFix: false guide di installazione CLI per installare infostealer

- Cybercrime e AI: l’attribuzione degli attacchi diventa sempre più difficile

- Phishing OAuth: campagne contro enti pubblici sfruttano Microsoft

- Android: 129 vulnerabilità corrette, zero-day Qualcomm già sfruttata

RegretLocker: ecco il ransomware specializzato in macchine virtuali

Nov 04, 2020 Marco Schiaffino In evidenza, Malware, News, RSS, Scenario 0

Il malware utilizza una tecnica di attacco studiata per colpire i sistemi virtualizzati, che di solito riescono a resistere ai ransomware.

C’è voluto un po’ di tempo, ma nel campionario di ransomware utilizzati dai cyber criminali è comparso anche un malware specializzato nella compromissione di sistemi virtuali. Si chiama RegretLocker e rappresenta una bella gatta da pelare per tutti gli amministratori IT.

Ad analizzarne il modus operandi ci ha pensato Vitali Kremez, ricercatore che ha pubblicato su Twitter le informazioni sul ransomware.

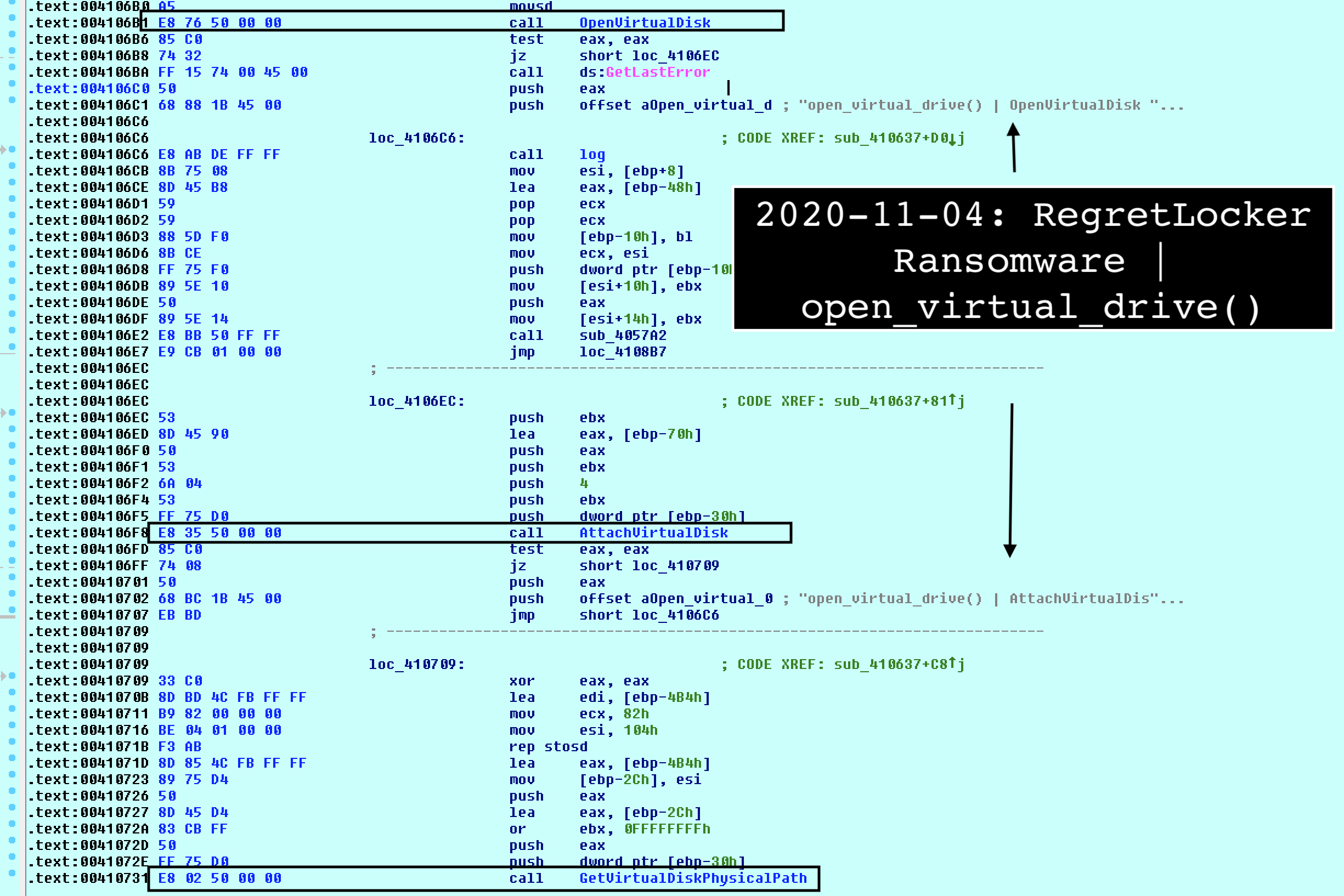

2020-11-03: 🆕👁🗨#RegretLocker #Ransomware 🔒

Weaponizes Windows Virtualization for Ransomware🔥

1⃣open_virtual_drive

/*

OpenVirtualDisk➡️AttachVirtualDisk➡️ GetVirtualDiskPhysicalPath➡️.➡️

*/

2⃣smb_scanner

3⃣crypted_callback

4⃣get_process_opened_file (Rm*)h/t @malwrhunterteam pic.twitter.com/uCRNahJbqP

— Vitali Kremez (@VK_Intel) November 3, 2020

Ma perché un ransomware specializzato in macchine virtuali? Per capirlo, è necessaria qualche premessa. La prima riguarda gli obiettivi dei pirati informatici: è da tempo che i criminali specializzati in attacchi ransomware hanno tra i loro bersagli privilegiati le aziende.

Una strategia piuttosto comprensibile: colpire un’impresa consente infatti di estorcere some molto più consistenti rispetto a quanto sia possibile spillare a un comune cittadino. La cronaca recente riporta casi di riscatti milionari che, in molti casi, sono stati pagati.

Il fenomeno della digitalizzazione e il passaggio ai sistemi virtualizzati basati su piattaforme cloud, però, i pirati hanno cominciato a riscontrare qualche difficoltà.

Le macchine virtuali, infatti, usano unità disco che sono “racchiuse” in singoli file di dimensioni notevoli, che i crypto-ransomware faticano a compromettere in tempi brevi. In altre parole: quando un ransomware deve “prendere in ostaggio” tanti singoli file di piccole dimensioni, riesce a farlo più rapidamente di quando si trova ad avere a che fare con un unico file di grandi dimensioni.

La conseguenza è che i sistemi di protezione (o gli amministratori di sistema) hanno a disposizione più tempo per accorgersi di ciò che sta succedendo e bloccare l’attacco.

Gli autori di RegretLocker, però, hanno trovato un sistema per aggirare l’ostacolo. Come spiega, iIl malware utilizza un software per montare il disco virtuale e avviare la crittazione dei dati all’interno di un ambiente che gli consente di agire come su una macchina fisica.

Nel dettaglio, RegretLocker utilizza il sistema di virtualizzazione di Windows basato su API per montare il file e accedervi.

Il malware, inoltre, adotta anche una serie di accorgimenti, come quello di utilizzare l’Api Windows Restart Manager per terminare tutti i processi e i servizi che mantengono aperto uno dei file che sono sottoposti a crittografia, impedendone così il recupero per vie traverse.

Articoli correlati

-

Lo shotdown USA tarpa le ali alla CISA

Lo shotdown USA tarpa le ali alla CISAFeb 16, 2026 0

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Plug-in di Chrome cambiano proprietà e...

Plug-in di Chrome cambiano proprietà e...Mar 10, 2026 0

-

InstallFix: false guide di...

InstallFix: false guide di...Mar 06, 2026 0

-

Cybercrime e AI: l’attribuzione degli...

Cybercrime e AI: l’attribuzione degli...Mar 05, 2026 0

-

Phishing OAuth: campagne contro enti...

Phishing OAuth: campagne contro enti...Mar 04, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Paradosso ransomware, pagamenti in calo ma attacchi ai...

Paradosso ransomware, pagamenti in calo ma attacchi ai...Feb 27, 2026 0

Il ransomware continua a evolvere come una delle minacce... -

Google API Keys: le chiavi pubbliche diventano credenziali...

Google API Keys: le chiavi pubbliche diventano credenziali...Feb 27, 2026 0

L’introduzione di funzionalità di intelligenza...

Minacce recenti

Google API Keys: le chiavi pubbliche diventano credenziali sensibili

Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

ZeroDayRAT: La Nuova Minaccia per Android e iOS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Plug-in di Chrome cambiano proprietà e diventano malware

Plug-in di Chrome cambiano proprietà e diventano malwareMar 10, 2026 0

Torna il tema dell’affidabilità dei plug-in e servizi... -

InstallFix: false guide di installazione CLI per installare...

InstallFix: false guide di installazione CLI per installare...Mar 06, 2026 0

Nel mondo dello sviluppo software e delle infrastrutture... -

Cybercrime e AI: l’attribuzione degli attacchi diventa...

Cybercrime e AI: l’attribuzione degli attacchi diventa...Mar 05, 2026 0

L’adozione crescente dell’intelligenza artificiale... -

Phishing OAuth: campagne contro enti pubblici sfruttano...

Phishing OAuth: campagne contro enti pubblici sfruttano...Mar 04, 2026 0

Nuove campagne di phishing stanno sfruttando in modo... -

Android: 129 vulnerabilità corrette, zero-day Qualcomm...

Android: 129 vulnerabilità corrette, zero-day Qualcomm...Mar 03, 2026 0

Google ha rilasciato gli aggiornamenti di sicurezza Android...